Guía Actualizada 2025: Este artículo ha sido actualizado para Windows 11 versión 23H2, incluyendo los últimos métodos de Directiva de Grupo y recomendaciones de seguridad actuales.

¿Experimenta interrupciones en la conexión de red al intentar acceder a recursos compartidos desde impresoras antiguas o dispositivos IoT? Este problema a menudo es causado por estándares de cifrado incompatibles. Esta guía integral analizará en detalle cómo cambiar el nivel de cifrado para el uso compartido de archivos en Windows 11, completo con un análisis de riesgos profundo, soluciones alternativas modernas y mejores prácticas para redes híbridas.

Para profesionales de TI, técnicos de red o jugadores que organizan una LAN party, la función de Uso compartido de archivos de Windows 11 es un componente vital. Por defecto, Microsoft aplica cifrado de 128 bits para proteger cada transferencia de datos entre dispositivos. Sin embargo, este alto estándar de seguridad crea barreras de compatibilidad con equipos heredados.

Muchos dispositivos antiguos, como impresoras de red de principios de los 2000, ciertos sistemas IoT o dispositivos NAS con firmware obsoleto, solo admiten cifrado de 40 o 56 bits. En consecuencia, el proceso de autenticación falla y la conexión es rechazada. Por lo tanto, comprender cómo cambiar el nivel de cifrado para el uso compartido de archivos en Windows 11 se convierte en una habilidad esencial para administradores de sistemas y usuarios avanzados.

¿Por qué ajustar el nivel de cifrado? Análisis técnico en profundidad

Antes de realizar cambios, identifique primero los escenarios específicos que requieren este ajuste. Estos son los dos casos principales que se encuentran con frecuencia en el campo:

- Compatibilidad con dispositivos Fin de Vida (EoL): Los controladores o firmware para dispositivos de red que ya no reciben actualizaciones de seguridad a menudo solo admiten estándares de cifrado antiguos (RC4). Ejemplos incluyen impresoras empresariales de primera generación y algunos sistemas de control industrial.

- Solución de problemas avanzada del protocolo SMB: Si encuentra errores como «ERROR_ACCESS_DENIED» o «STATUS_BAD_NETWORK_NAME» incluso cuando las configuraciones de permisos son correctas, la incompatibilidad en la negociación de cifrado SMB podría ser la causa raíz.

Advertencia de seguridad crítica: Reducir el nivel de cifrado aumenta la vulnerabilidad a ataques de intermediario y eavesdropping. Aplique siempre este cambio solo en redes privadas aisladas y de confianza. Evite la implementación en redes públicas o WiFi para invitados.

Método 1: Cambiar el nivel de cifrado mediante Configuración avanzada de uso compartido (GUI)

A continuación se detallan los pasos validados en Windows 11 versión 23H2. Este proceso requiere derechos de administrador local.

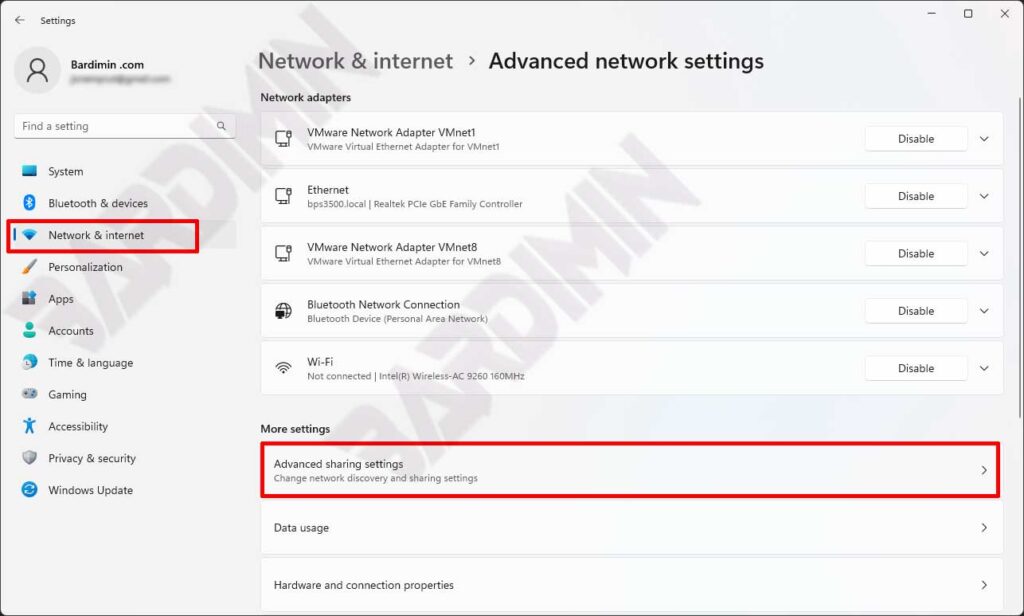

- Acceda a Configuración de Red e Internet.

Haga clic derecho en el icono de red en la bandeja del sistema (barra de tareas) > seleccione Configuración de Red e Internet«. Alternativamente, abra Configuración (Win + I) > vaya directamente a «Red e Internet«. - Navegue a Configuración de red avanzada.

Desplácese hacia abajo y haga clic en «Configuración de red avanzada«. Luego, en «Más configuraciones», seleccione «Configuración avanzada de uso compartido«. - Configure el perfil de red.

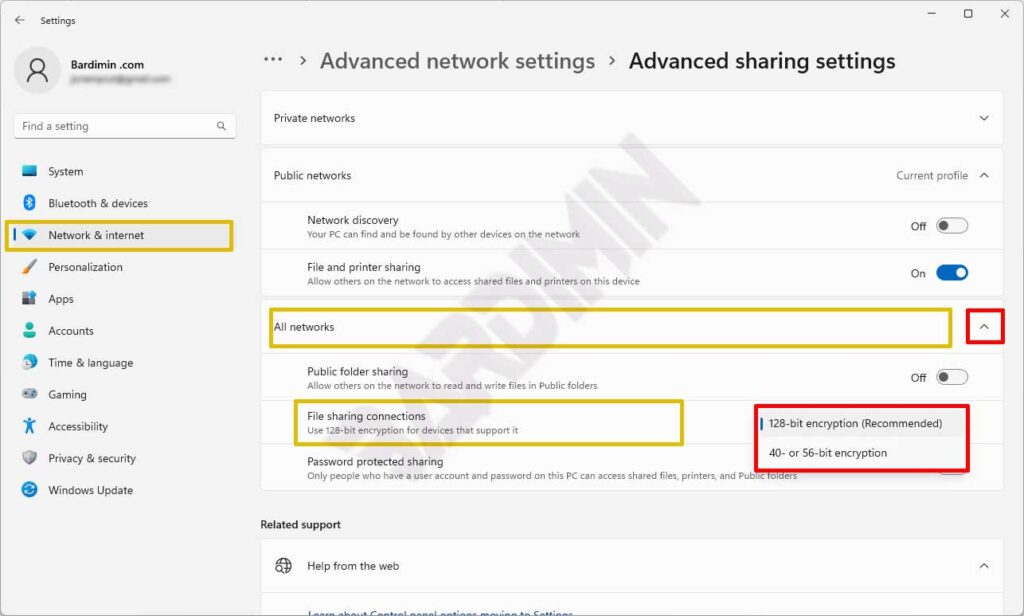

Asegúrese de estar en el perfil de red activo (Privada/Inicio). Para un cambio universal, expanda la sección «Todas las redes» en la parte inferior de la ventana.

- Modifique la configuración de cifrado para uso compartido de archivos.

Desplácese hasta encontrar la subsección «Conexiones de uso compartido de archivos». Haga clic en el menú desplegable junto a él para ver las opciones:

– Habilitar cifrado de 128 bits (recomendado): El estándar de alta seguridad predeterminado para Windows 11.

– Habilitar cifrado de 40 o 56 bits: Seleccione esta opción para compatibilidad con dispositivos heredados.

- Aplique y valide los cambios.

Haga clic en «Guardar cambios«. Para asegurarse de que los cambios surtan efecto, reinicie la computadora o ejecute el siguiente comando en PowerShell (Administrador):

Restart-Service -Name LanmanWorkstation -Force

Luego, pruebe la conexión con el recurso compartido objetivo.

Método 2: Configuración mediante Directiva de seguridad local (Para entornos empresariales)

En las ediciones Windows 11 Pro, Enterprise o Education, puede utilizar una herramienta más centralizada para gestionar esta política de manera sistemática.

- Abra la Directiva de seguridad local (secpol.msc) como Administrador.

- Navegue a: Directivas locales > Opciones de seguridad.

- En el panel derecho, busque la directiva llamada: «Seguridad de red: Configurar tipos de cifrado permitidos para Kerberos«.

- Haga doble clic en ella, luego habilite las opciones «DES_CBC_CRC» y «DES_CBC_MD5» para permitir la compatibilidad con cifrado más débil.

- Aplique los cambios y reinicie la computadora. Este método proporciona un control más granular pero solo está disponible en ediciones específicas.

Método 3: Modificación del Editor del Registro (Usuarios avanzados y scripting)

Para escenarios de implementación masiva o automatización mediante scripts, modificar el registro es una opción efectiva para cambiar el nivel de cifrado para el uso compartido de archivos en Windows 11.

- Abra el Editor del Registro (regedit) con privilegios de administrador.

- Navegue a la siguiente clave:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\MSV1_0 - En el panel derecho, cree un nuevo valor DWORD (32 bits) llamado «NtlmMinClientSec».

- Establezca los Datos del valor en «536870912» (decimal). Este valor permite el uso de claves de sesión más débiles (56 bits).

- Reinicie la computadora o el servicio de estación de trabajo. Nota importante: Siempre haga una copia de seguridad del registro antes de realizar modificaciones. Los errores pueden causar inestabilidad del sistema.

Estrategias de mitigación de riesgos y arquitectura de seguridad híbrida

Reducir el nivel de cifrado debe equilibrarse con una estrategia de defensa en capas. Aquí hay un enfoque integral recomendado:

- Segmentación de red con VLAN: Aísle los dispositivos heredados que requieren un cifrado más bajo en una VLAN separada. Implemente reglas de firewall estrictas para restringir el tráfico entre la VLAN heredada y la red principal.

- Implementación de firma SMB: Habilite obligatoriamente la Firma de paquetes SMB mediante Directiva de Grupo (

Servidor de red de Microsoft: Firmar digitalmente las comunicaciones (siempre)). Esto garantiza la integridad de los datos incluso si se reduce el cifrado. - Transición a soluciones modernas: Considere reemplazar los dispositivos Fin de Vida con equipos que admitan estándares de seguridad actuales como SMB 3.1.1 con AES-256-GCM. Lea las recomendaciones de seguridad de la Línea de base de seguridad de Microsoft para SMB para obtener una guía más detallada.

- Supervisión y auditoría: Habilite la auditoría para el acceso a recursos compartidos (Auditoría de acceso a objetos) y supervise periódicamente los registros de seguridad para detectar actividad sospechosa.

Solución de problemas integral y soluciones alternativas

Si el problema persiste incluso después de cambiar el nivel de cifrado para el uso compartido de archivos en Windows 11, investigue las siguientes áreas:

- Firewall y protección de endpoints: Verifique que las reglas de firewall entrantes para «Uso compartido de archivos e impresoras (SMB-In)» estén habilitadas para todos los perfiles de red (Dominio, Privada). Algunas soluciones de seguridad de endpoints de terceros también pueden bloquear protocolos SMB antiguos.

- Problemas de versión del protocolo SMB: Los dispositivos muy antiguos (como Windows 2000/XP) pueden requerir SMBv1, que está deshabilitado por defecto en Windows 11 debido a graves vulnerabilidades de seguridad (por ejemplo, EternalBlue). Evite habilitar SMBv1. En su lugar, considere usar un servidor Windows como puente con funciones de «Conmutación por error transparente de SMB» o implemente una aplicación de puerta de enlace de archivos.

- Autenticación y credenciales: Windows 11 bloquea las conexiones de inicio de sesión de red con credenciales vacías por defecto. Para grupos de trabajo, asegúrese de utilizar cuentas con contraseñas idénticas en ambas máquinas, o configure Configuración del equipo\Configuración de Windows\Configuración de seguridad\Directivas locales\Opciones de seguridad: «Acceso a la red: modelo de uso compartido y seguridad para cuentas locales» en «Clásico».

- Uso compartido de archivos alternativo: Para casos muy difíciles, considere protocolos alternativos como FTP sobre TLS/SSL, WebDAV con HTTPS o soluciones de terceros como SFTP/SCP. Si bien requieren configuración adicional, este enfoque a menudo es más seguro y estable.