Wussten Sie, dass 94 % der Malware über unerkannte Apps in Windows 11 infiltriert wird? Ohne die richtigen Sicherheitseinstellungen kann Ihr PC ein leichtes Ziel für Ransomware, Spyware oder andere Schadprogramme sein. Windows 11 verfügt über eine versteckte Funktion, mit der Sie Programme auch ohne zusätzliche Software einfach auf die Blacklist oder Whitelist setzen können.

Sie können sicherstellen, dass nur vertrauenswürdige Apps auf Ihrem Computer ausgeführt werden, während verdächtige Programme automatisch blockiert werden. Es verbessert nicht nur die Sicherheit, sondern spart auch RAM und CPU, indem es verhindert, dass Junk-Apps im Hintergrund ausgeführt werden.

In diesem Leitfaden erfahren Sie, wie Sie steuern können, welche Programme in Windows 11 ausgeführt werden dürfen, entweder mit Windows Defender oder dem Gruppenrichtlinien-Editor.

Blacklist vs. Whitelist in Windows 11: Die Geheimwaffe für die volle Kontrolle über Ihre Programme

Betrachten Sie Ihren Computer als einen exklusiven Club. Eine Blacklist ist eine Liste von “verbotenen Personen”, denen der Zutritt untersagt ist, während eine Whitelist ein VIP-Einladungssystem ist. Nur diejenigen, deren Namen aufgeführt sind, dürfen eintreten.

Was ist Blacklist?

Eine Blacklist ist eine Liste von Programmen, die vom System vollständig blockiert werden . Sobald eine App auf dieser Liste steht, wird Windows 11:

- Verweigerung der Ausführung des Programms

- Installation verhindern, wenn sie nicht installiert ist

- Beenden eines bereits ausgeführten Prozesses

Beispiele für intelligente Nutzung:

- Blockieren Sie Keylogger, die durch raubkopierte Software infiltrieren

- Stoppen Sie Adware von Browsern, die zu viele Anzeigen enthalten

- Einschränken von Spielen oder Unterhaltungs-Apps auf Ihrem Büro-PC

Was ist eine Whitelist?

Eine Whitelist ist ein proaktives Sicherheitssystem, das nur die Ausführung vertrauenswürdiger Programme zulässt. Das Konzept ist einfach, aber wirkungsvoll:

- Nur registrierte Programme können ausgeführt werden

- Alle anderen Apps werden automatisch blockiert, auch wenn sie noch nicht als Malware bekannt sind

Brillante Implementierungsbeispiele:

- Lassen Sie in Unternehmen nur Microsoft Office, Zoom und offizielle Tools zu

- Erstellen Sie für Kinder nur eine Whitelist mit Bildungs-Apps

- Sperren Sie auf kritischen Servern alle Programme mit Ausnahme der kritischen

So setzen Sie Programme in Windows 11 auf die schwarze Liste

Möchten Sie verhindern, dass bestimmte Programme unter Windows 11 ausgeführt werden? Eine der praktischsten Lösungen besteht darin, Apps auf die schwarze Liste zu setzen, die als schädlich, lästig oder unerwünscht eingestuft werden. Windows 11 bietet integrierte Funktionen, die dafür verwendet werden können, insbesondere durch Windows Security (Windows Defender).

Hier ist eine vollständige Anleitung zum Blacklisting von Programmen in Windows 11 mit Windows Security, ohne dass zusätzliche Software erforderlich ist!

Methode 1: Verwenden der Windows-Sicherheit (Defender)

Diese integrierte Sicherheitsfunktion in Windows 11 schützt nicht nur vor Viren, sondern bietet auch erweiterte Einstellungen, um Apps basierend auf ihrer Reputation oder bösartigen Merkmalen zu blockieren. Gehen Sie folgendermaßen vor:

Schritt 1: Öffnen Sie die Windows-Sicherheit

- Klicken Sie auf die Schaltfläche Start, geben Sie Windows Security ein und drücken Sie die Eingabetaste.

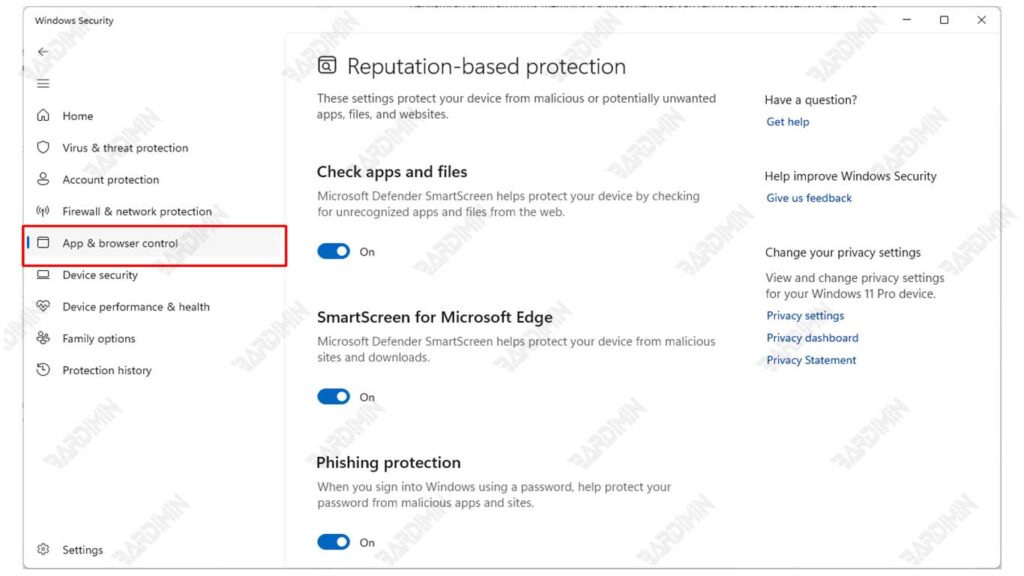

- Wählen Sie nach dem Öffnen das Menü App & browser control auf der linken Seite.

Schritt 2: Aktivieren des reputationsbasierten Schutzes

- Klicken Sie im Menü App & browser control auf den Abschnitt Reputation-based protection settings.

- Aktivieren Sie alle Optionen zum Reputationsschutz, insbesondere:

- Check apps and files

- SmartScreen for Microsoft Edge

- Potentially unwanted app blocking → Aktivieren Sie die Optionen Block apps und Block downloads

Wenn dieses Feature aktiviert ist, blockiert Windows automatisch Apps, die als potenziell schädlich bekannt sind oder aus nicht vertrauenswürdigen Quellen stammen.

Schritt 3: Apps manuell über Exploit Protection hinzufügen

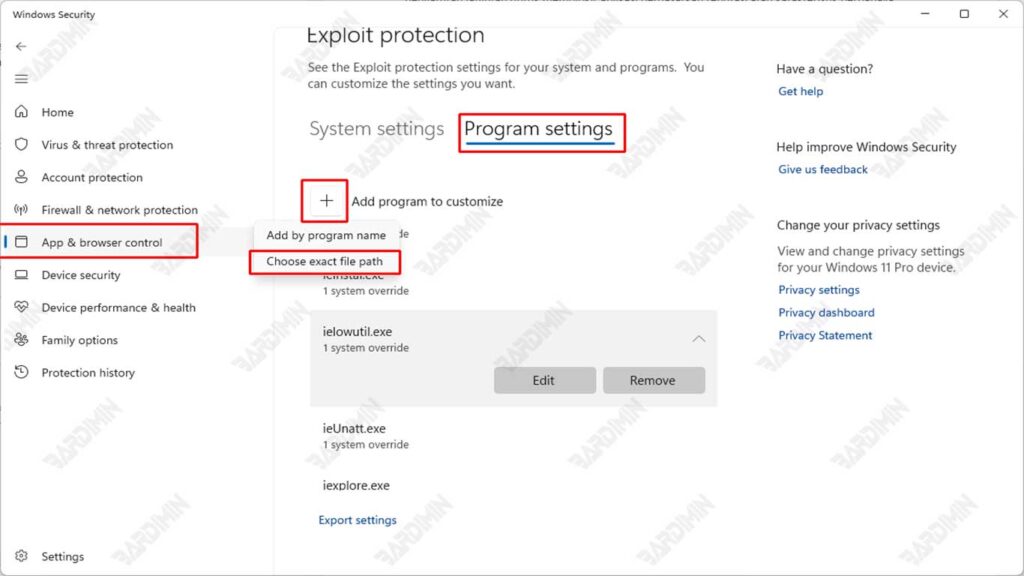

- Scrollen Sie zum unteren Rand des Fensters und klicken Sie auf Exploit Protection settings.

- Wählen Sie die Registerkarte Program settings aus, und klicken Sie dann auf die Schaltfläche + Add program to customize.

- Klicken Sie auf Choose exact file path und geben Sie den vollständigen Pfad der .exe-App-Datei ein, die Sie blockieren möchten.

- Nach dem Hinzufügen können Sie die Parameter so einstellen, dass die App eingeschränkt oder daran gehindert wird, ordnungsgemäß ausgeführt zu werden.

Diese Methode “entfernt” oder “entfernt” die Anwendung nicht direkt aus dem System, schränkt jedoch ihre Ausführung und Funktionalität erheblich ein.

Methode 2: Verwenden des Gruppenrichtlinien-Editors (für Pro/Enterprise)

Diese Funktion ist nur für Windows 11 Pro und Enterprise verfügbar. Wenn Sie die Home-Version verwenden, sehen Sie sich die Alternativen am Ende des Artikels an.

Schritt 1: Öffnen des Gruppenrichtlinien-Editors

- Drücken Sie Win + R (Windows-Taste + R zusammen)

- Geben Sie gpedit.msc ein und drücken Sie Enter.

Schritt 2: Aufrufen von AppLocker

Navigieren Sie wie in einem digitalen Abenteuer durch die folgenden Pfade:

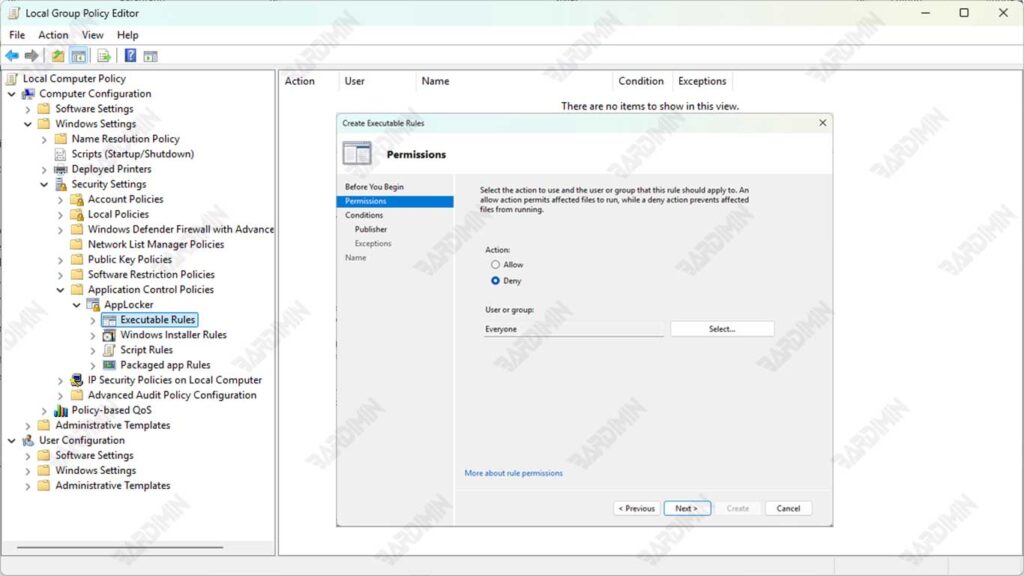

Computer Configuration →Windows Settings → Security Settings → Application Control Policies → AppLockerSchritt 3: Erstellen Sie eine Regel, um das Programm zu blockieren

- Wählen Sie im Ordner AppLocker den Regeltyp aus, den Sie erstellen möchten, z. B.:

- Executable Rules → für .exe Dateien (Hauptprogramme)

- Windows Installer Rules → für .msi Datei (Installer)

- Script Rules → für .vbs-, .ps1- usw. Dateien

- Klicken Sie mit der rechten Maustaste auf diesen Regeltyp, und wählen Sie dann Create New Rule aus.

- Folgen Sie dem angezeigten Assistenten, und wählen Sie dann Folgendes aus:

- Deny (nicht zulassen) als Aktion

- Geben Sie die Benutzer oder Benutzergruppen an, die der Regel unterliegen.

- Geben Sie den Dateipfad des Programms ein, das Sie manuell blockieren möchten, z. B.: C:\Program Files\UnwantedApplications\app.exe

- Klicken Sie auf Next, bis Sie fertig sind, und klicken Sie dann auf Create.

Schritt 4: Feinabstimmung der Regeln (Expertentipps!)

Nutzen Sie im Fenster zur Regelerstellung die folgenden erweiterten Funktionen:

- Publisher Condition: Blockieren/Zulassen basierend auf digitalen Zertifikaten (sicherer!)

- Path Condition: Ganze Ordner blockieren (z.B. C:\Games\)

- File Hash: Blockieren Sie bestimmte Versionen des Programms, auch wenn der Name geändert wird

Beispiel:

- Maßnahme: Verweigern

- Pfad: %USERPROFILE%\Downloads\.exe

- → Blockieren Sie alle .exe Dateien aus dem Downloads-Ordner!

Zusätzliche Schritte: Führen Sie den Dienst “Application Identity” aus

Damit AppLocker-Regeln aktiv sind, müssen Sie sicherstellen, dass die folgenden Dienste ausgeführt werden:

- Drücken Sie Win + R, geben Sie services.msc ein, und drücken Sie dann die EINGABETASTE.

- Suchen Sie nach einem Dienst mit dem Namen Application Identity.

- Klicken Sie mit der rechten Maustaste, und wählen Sie Start aus.

Ohne Ausführen dieses Diensts funktionieren AppLocker-Regeln nicht.

So setzen Sie Programme in Windows 11 auf die Whitelist

Wenn Sie sicherstellen möchten, dass nur bestimmte Programme auf Windows 11-basierten Computern ausgeführt werden dürfen, z. B. am Arbeitsplatz, in der Schule oder auf öffentlichen Computern, ist die beste Lösung, Ihre Apps auf die Whitelist zu setzen. Eine der sichersten und effizientesten Möglichkeiten, dies zu tun, besteht darin, die Funktion Software Restriction Policy (SRP) zu nutzen, die in den Editionen Windows 1 Pro und Enterprise verfügbar ist.

Schritt 1: Wechseln Sie zu Lokale Sicherheitsrichtlinie

- Drücken Sie die Taste Win + R, um das Run Fenster zu öffnen.

- Geben Sie den folgenden Befehl ein: secpol.msc und drücken Sie dann Enter. Dann öffnet sich ein Fenster im Local Security Policy.

Schritt 2: Zugreifen auf Richtlinien für Softwareeinschränkung

- Navigieren Sie im linken Bereich zu:

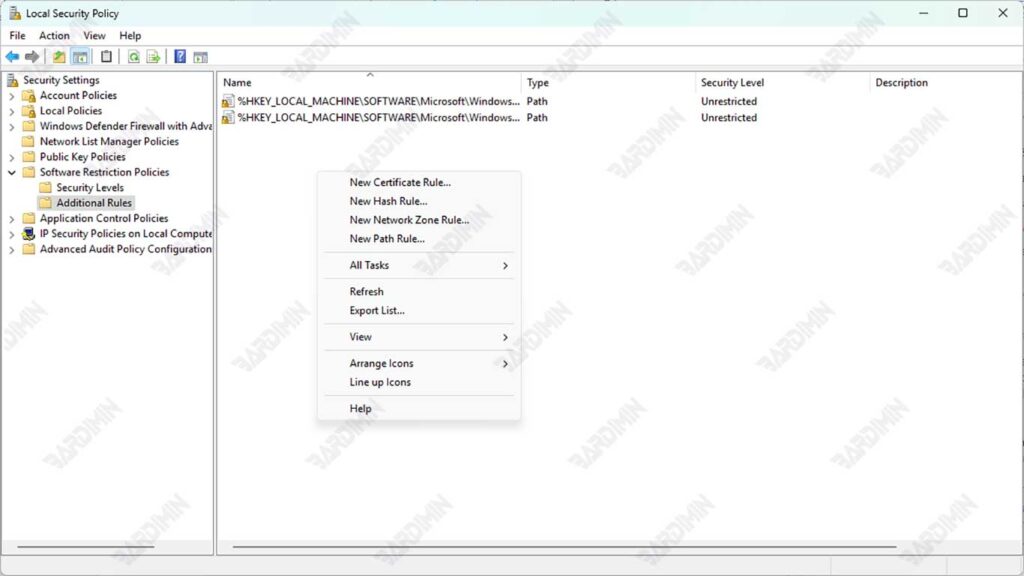

Security Settings → Software Restriction Policies- Wenn Sie noch nicht über eine Richtlinie verfügen, klicken Sie mit der rechten Maustaste auf Software Restriction Policies und wählen Sie dann New Software Restriction Policies aus.

Sobald die Richtlinie aktiv ist, werden neue Ordner wie “Zugriffsrechte” und “Zusätzliche Regeln” angezeigt.

Schritt 3: Erstellen zusätzlicher Regeln zum Zulassen bestimmter Apps

- Klicken Sie auf den Ordner Additional Rules.

- Klicken Sie mit der rechten Maustaste, → wählen Sie New Path Rule oder New Certificate Rule aus.

- Geben Sie den Dateipfad oder den Ordnerspeicherort des Programms ein, das Sie zulassen möchten. Zum Beispiel:

C:\Program Files\OfficialApplication\- Wählen Sie im Abschnitt Security Level die Option Unrestricted aus, die das Programm ausführen soll.

- Klicken Sie auf OK, um die Regel zu speichern.

Diese Regel lässt nur die Ausführung der Apps zu, die sich in diesem Pfad befinden, während andere automatisch blockiert werden.

Wenn Sie sicherstellen möchten, dass nur bestimmte Versionen einer App ausgeführt werden können (z. B . eine unveränderte offizielle Version), können Sie die Hash Rule verwenden.

Wie: Klicken Sie mit der rechten Maustaste auf → New Hash Rule → Wählen Sie die Datei .exe → Das System berechnet seinen Hash → Speichern als Regel.

Bevor Sie diese Richtlinie auf den Hauptcomputer anwenden, wird dringend empfohlen, sie zuerst auf einem Virtual Machine (VM) zu testen.