Perhatian: Artikel ini membahas fitur keamanan tingkat lanjut (Software Restriction Policies) yang ditujukan untuk profesional, teknisi IT, dan pengguna advanced. Konfigurasi yang tidak tepat dapat membatasi operasional sistem. Disarankan untuk mencoba di lingkungan uji coba terlebih dahulu.

Sebagai garis pertahanan proaktif, Software Restriction Policies (SRP) di Windows memberikan kendali granular atas aplikasi apa saja yang diperbolehkan berjalan. Fitur grup policy ini menjadi senjata ampuh, khususnya dalam strategi mencegah ransomware dan malware lainnya yang mencoba mengeksekusi diri secara tidak sah.

Dalam ekosistem digital yang semakin kompleks, ancaman seperti ransomware tidak hanya datang dari email phishing, tetapi juga dari iklan terinfeksi (malvertising), situs web berbahaya, atau eksploitasi kerentanan. Software Restriction Policies berfungsi sebagai penjaga gerbang yang menerapkan aturan eksekusi berdasarkan path, hash, sertifikat, atau zona jaringan. Dengan demikian, Anda membangun lapisan keamanan di luar perlindungan antivirus tradisional.

Apa Itu Software Restriction Policies (SRP) dan Manfaatnya

Software Restriction Policies adalah komponen bawaan Windows (tersedia di edisi Pro, Enterprise, dan Education) yang memungkinkan administrator mengontrol perilaku eksekusi file. Fitur ini sangat krusial dalam kerangka Zero Trust, di mana tidak ada aplikasi yang dipercaya secara default.

Manfaat penerapan SRP meliputi:

- Pencegahan Eksekusi Malware: Memblokir virus, ransomware, spyware, atau trojan yang belum terdeteksi oleh signature-based AV.

- Kontrol Penggunaan Komputer: Membatasi aplikasi atau game tertentu pada komputer shared atau untuk anak.

- Peningkatan Kepatuhan: Memastikan hanya aplikasi yang disetujui (whitelist) yang dapat berjalan di lingkungan korporat.

White Listing vs. Black Listing: Mana yang Lebih Efektif?

SRP menawarkan dua pendekatan fundamental:

- White Listing (Daftar Putih): Semua aplikasi diblokir secara default. Hanya aplikasi yang secara eksplisit ada dalam daftar yang diizinkan untuk berjalan.

- Black Listing (Daftar Hitam): Semua aplikasi diizinkan secara default. Hanya aplikasi spesifik dalam daftar yang diblokir.

Untuk tujuan mencegah ransomware dan ancaman zero-day, pendekatan White Listing jauh lebih unggul dan direkomendasikan oleh praktisi keamanan siber. Alasannya sederhana: lebih mudah mendefinisikan apa yang “baik” (aplikasi legal) daripada terus-menerus mengejar apa yang “jahat” (varian malware baru).

Panduan Langkah Demi Langkah Konfigurasi SRP untuk Cegah Ransomware

Berikut adalah konfigurasi dasar SRP dengan metode White Listing. Pastikan Anda masuk sebagai administrator.

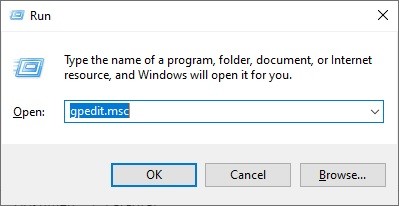

Langkah 1: Buka Local Group Policy Editor

- Tekan tombol Windows + R untuk membuka Run.

- Ketik

gpedit.mscdan tekan Enter.

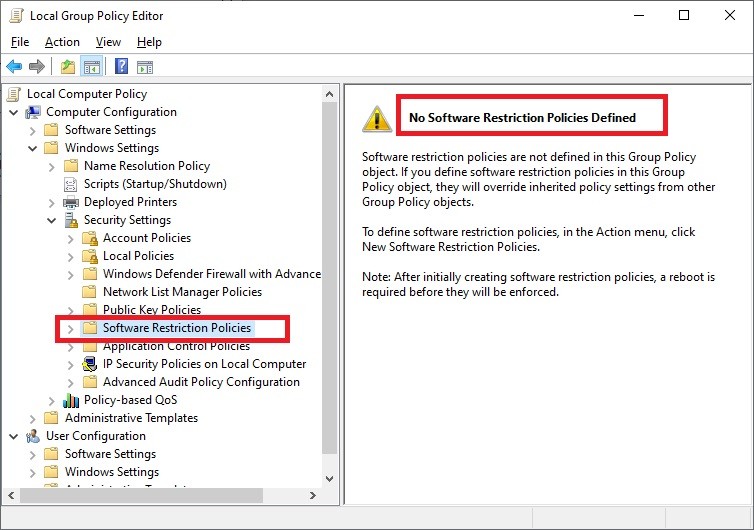

Langkah 2: Navigasi ke Kebijakan Software Restriction Policies

Di jendela Editor, arahkan ke: Computer Configuration > Windows Settings > Security Settings > Software Restriction Policies.

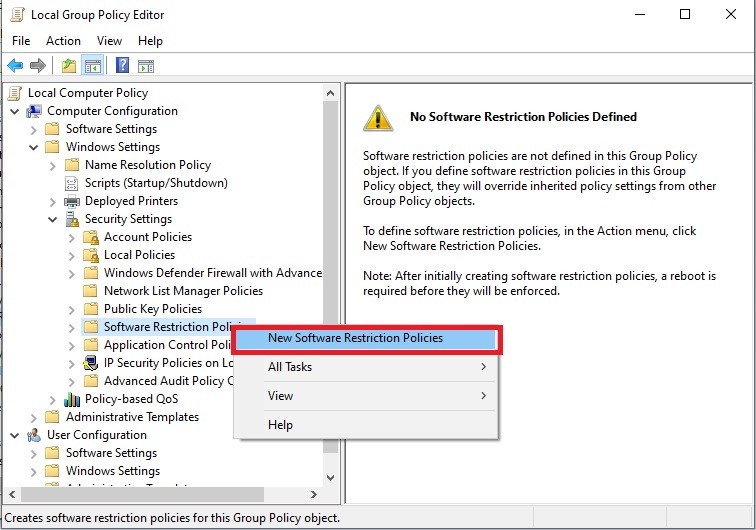

Langkah 3: Buat Kebijakan Baru

Klik kanan pada Software Restriction Policies, lalu pilih New Software Restriction Policies. Struktur default akan dibuat.

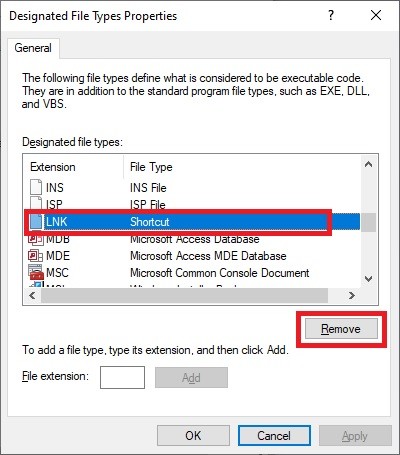

Langkah 4: Hapus Ekstensi LNK dari Daftar File yang Ditentukan

Langkah ini penting untuk mencegah malware menyamar sebagai shortcut. Buka Designated File Types. Cari ekstensi .LNK pada daftar, lalu klik Remove. Klik OK.

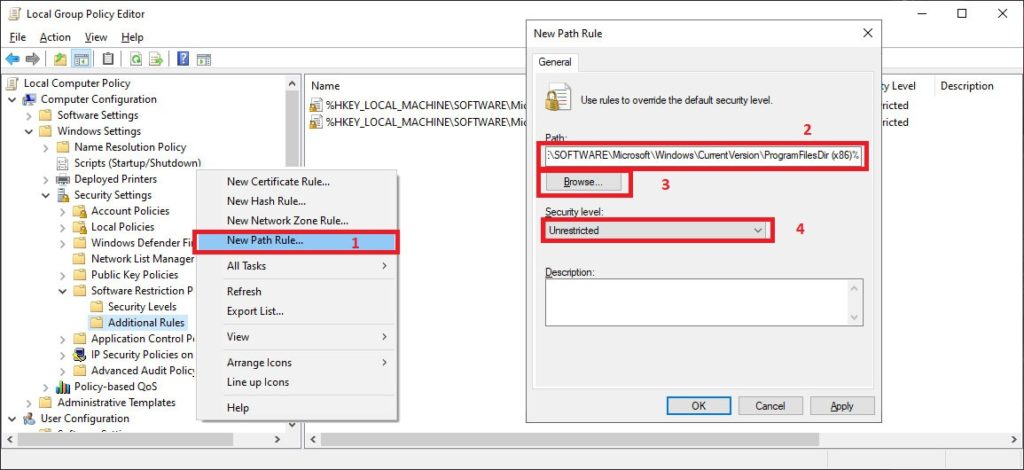

Langkah 5: Tinjau dan Tambah Aturan Path (Whitelist)

Buka folder Additional Rules. Secara default, ada dua aturan path “Unrestricted”:

1. %HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SystemRoot% (Folder Windows)

2. %ProgramFiles%

Untuk sistem 64-bit, Anda harus menambahkan aturan untuk folder Program Files (x86):

1. Klik kanan di area kosong, pilih New Path Rule.

2. Di kolom Path, ketik atau browse ke: C:\Program Files (x86)

3. Pastikan Security Level: Unrestricted.

4. Klik OK.

Catatan Penting: Beberapa aplikasi (seperti Zoom, beberapa game) terinstal di lokasi custom (misal, C:\Zoom atau C:\Games). Anda perlu membuat aturan Path Rule baru untuk setiap folder instalasi custom tersebut dengan level “Unrestricted.

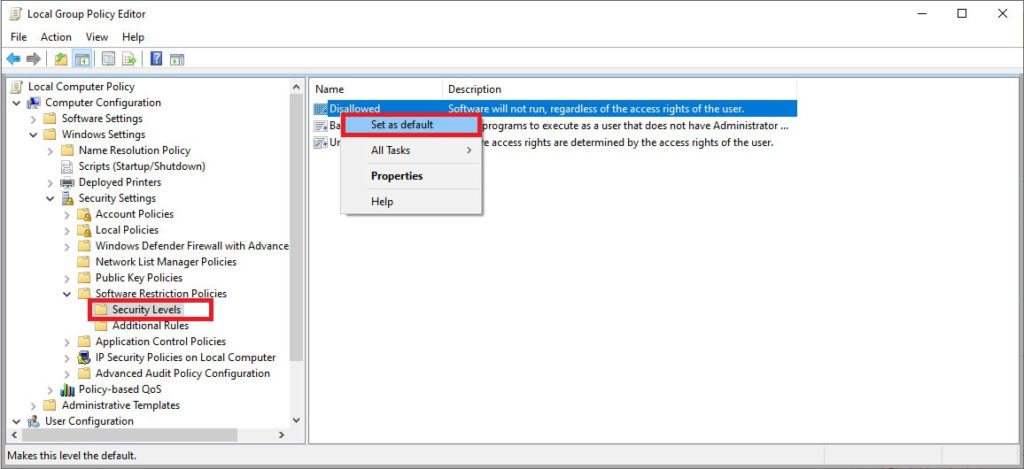

Langkah 6 (Final): Ubah Default Security Level ke “Disallowed”

Ini adalah inti dari strategi White Listing. Buka folder Security Levels. Klik kanan pada level Disallowed, lalu pilih Set as Default. Konfirmasi peringatan yang muncul.

Setelah langkah ini, kebijakan berlaku. Hanya aplikasi yang di-install di lokasi dengan aturan “Unrestricted” (seperti Program Files) yang dapat berjalan. Aplikasi dari folder lain (seperti Downloads, Desktop) atau media eksternal akan diblokir, sehingga secara efektif mencegah ransomware untuk mengeksekusi diri.

Best Practices dan Pertimbangan Tambahan

Penerapan Software Restriction Policies membutuhkan perencanaan. Berikut beberapa tip:

- Uji di Lab Terlebih Dahulu: Terapkan kebijakan pada mesin uji untuk memastikan semua aplikasi kritikal berjalan.

- Gunakan Aturan Hash atau Sertifikat untuk Fleksibilitas: Selain Path Rule, Anda dapat membuat aturan berdasarkan hash file (cocok untuk aplikasi portable) atau penerbit sertifikat (lebih aman).

- Monitoring Event Viewer: Pantau log di

Event Viewer > Applications and Services Logs > Microsoft > Windows > AppLocker(atau CodeIntegrity) untuk melihat aplikasi yang diblokir. - SRP vs. AppLocker: Untuk Windows 10/11 Enterprise/Education, pertimbangkan AppLocker yang menawarkan manajemen lebih user-friendly dan powerful.

Dengan mengonfigurasi Software Restriction Policies dengan prinsip whitelisting, Anda telah membangun lapisan pertahanan proaktif yang signifikan. Lapisan ini secara efektif mengunci pintu eksekusi untuk program tak dikenal, termasuk varian ransomware baru, sehingga melindungi data dan integritas sistem Anda.