¿Sabías que el 94% del malware se infiltra a través de aplicaciones no reconocidas en Windows 11? Sin la configuración de seguridad adecuada, su PC puede ser un objetivo fácil para ransomware, spyware u otros programas maliciosos. Windows 11 tiene una función oculta que le permite incluir fácilmente programas en la lista negra o en la lista blanca, incluso sin software adicional.

Puede asegurarse de que solo se estén ejecutando aplicaciones confiables en su computadora, mientras que los programas sospechosos se bloquean automáticamente. No solo mejora la seguridad, sino que también ahorra RAM y CPU al evitar que las aplicaciones basura se ejecuten en segundo plano.

En esta guía, aprenderemos cómo controlar qué programas pueden ejecutarse en Windows 11, ya sea usando Windows Defender o el Editor de políticas de grupo.

Lista negra vs lista blanca en Windows 11: el arma secreta para el control total de sus programas

Piensa en tu computadora como un club exclusivo. Una lista negra es una lista de “personas prohibidas” a las que se les prohíbe la entrada, mientras que una lista blanca es un sistema de invitación VIP; Solo aquellos cuyos nombres figuran en la lista pueden ingresar.

¿Qué es la lista negra?

Una lista negra es una lista de programas que están completamente bloqueados por el sistema. Una vez que una aplicación entra en esta lista, Windows 11:

- Negarse a ejecutar el programa

- Impedir la instalación si no está instalado

- Detener un proceso que ya se está ejecutando

Ejemplos de uso inteligente:

- Bloquee los keyloggers que se infiltran a través de software pirateado

- Detenga el adware de los navegadores que tienen demasiados anuncios

- Restrinja los juegos o las aplicaciones de entretenimiento en el PC de la oficina

¿Qué es una lista blanca?

Una lista blanca es un sistema de seguridad proactivo que solo permite que se ejecuten programas confiables. El concepto es simple pero poderoso:

- Solo se pueden ejecutar los programas registrados

- Todas las demás aplicaciones se bloquean automáticamente, incluso si aún no se conocen como malware

Ejemplos de implementación brillantes:

- En las empresas, solo permite Microsoft Office, Zoom y herramientas oficiales

- En el caso de los niños, crea una lista blanca de solo aplicaciones educativas

- En los servidores críticos, bloquee todos los programas excepto los críticos

Cómo incluir programas en la lista negra en Windows 11

¿Quieres evitar que ciertos programas se ejecuten en Windows 11? Una de las soluciones más prácticas es poner en la lista negra las aplicaciones que se consideran dañinas, molestas o no deseadas para que no se ejecuten. Windows 11 proporciona funciones integradas que se pueden usar para esto, especialmente a través de Windows Security (Windows Defender).

Aquí hay una guía completa para incluir programas en listas negras en Windows 11 usando Windows Security, ¡sin necesidad de software adicional!

Método 1: Usar la seguridad de Windows (Defender)

Esta función de seguridad integrada en Windows 11 no solo protege contra virus, sino que también proporciona configuraciones avanzadas para bloquear aplicaciones en función de su reputación o características maliciosas. Siga estos pasos:

Paso 1: Abre Seguridad de Windows

- Haga clic en el botón Start, escriba Windows Security y pulse Intro.

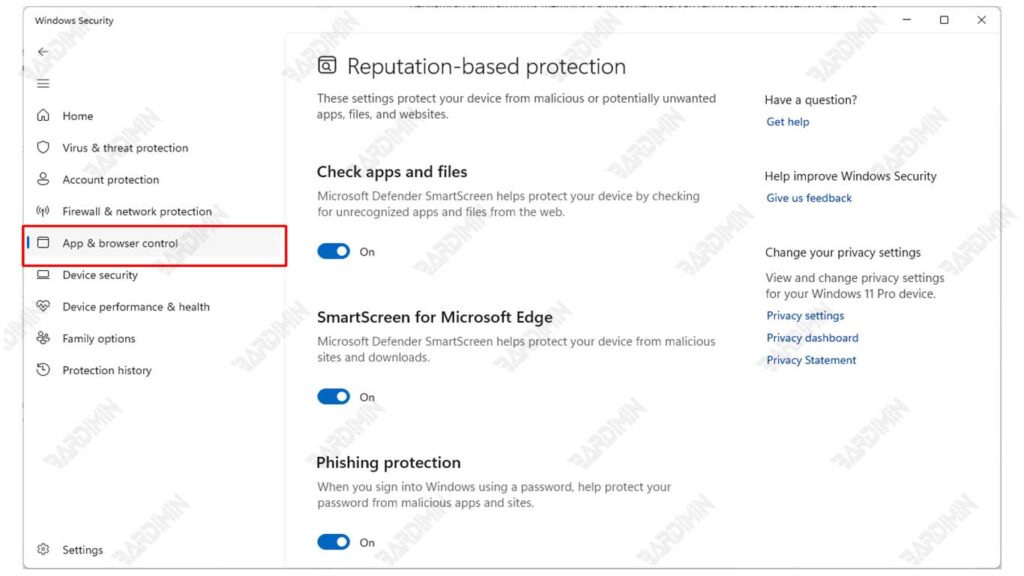

- Una vez abierto, seleccione el menú App & browser control en el lado izquierdo.

Paso 2: Habilitar la protección basada en la reputación

- En el menú App & browser control, haga clic en la sección Reputation-based protection settings.

- Habilite todas las opciones de protección de reputación, en concreto:

- Check apps and files

- SmartScreen for Microsoft Edge

- Potentially unwanted app blocking → Habilite las opciones Block apps y Block downloads

Con esta función habilitada, Windows bloqueará automáticamente las aplicaciones que se sepa que son potencialmente dañinas o que provienen de fuentes no confiables.

Paso 3: Agregar aplicaciones manualmente a través de la protección contra exploits

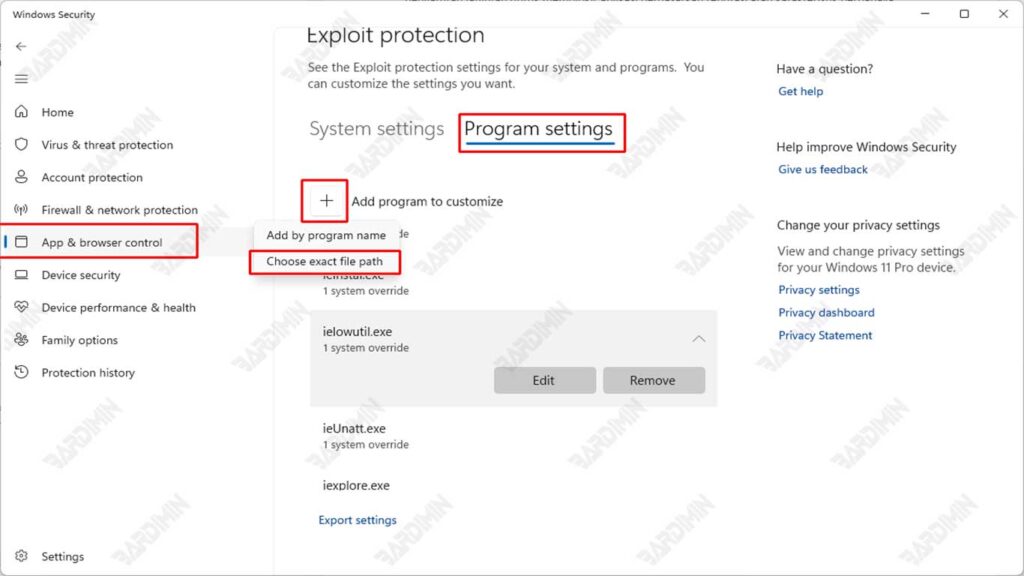

- Desplácese hasta la parte inferior de la ventana y haga clic en Exploit Protection settings.

- Seleccione la pestaña Program settings y, a continuación, haga clic en el botón + Add program to customize.

- Haga clic en Choose exact file path e ingrese la ruta completa del archivo de la aplicación .exe que desea bloquear.

- Una vez agregados, puede establecer los parámetros para que la aplicación se restrinja o se impida que se ejecute correctamente.

Este método no “elimina” o “elimina” directamente la aplicación del sistema, pero limita significativamente su ejecución y funcionalidad.

Método 2: Usar el Editor de políticas de grupo (para Pro/Enterprise)

Esta función solo está disponible para Windows 11 Pro y Enterprise. Si está utilizando la versión Home, consulte las alternativas al final del artículo.

Paso 1: Abrir el Editor de políticas de grupo

- Presione Win + R (tecla de Windows + R a la vez)

- Escriba gpedit.msc y presione Enter.

Paso 2: Llegar a AppLocker

Navega por los siguientes caminos como una aventura digital:

Computer Configuration → Windows Settings → Security Settings → Application Control Policies → AppLockerPaso 3: Crear una regla para bloquear el programa

- Dentro de la carpeta AppLocker, seleccione el tipo de regla que desea crear, por ejemplo:

- Executable Rules → para archivos .exe (programas principales)

- Windows Installer Rules → para .msi archivo (instalador)

- Script Rules → para archivos .vbs, .ps1, etc.

- Haga clic con el botón secundario en ese tipo de regla y, a continuación, seleccione Create New Rule.

- Siga el asistente que aparece y, a continuación, seleccione:

- Deny (no permitir) como una acción

- Especifique los usuarios o grupos de usuarios que estarán sujetos a la regla.

- Introduzca la ruta del archivo del programa que desea bloquear manualmente, por ejemplo: C:\Program Files\UnwantedApplications\app.exe

- Haz clic en Next hasta que termines y, a continuación, haz clic en Create.

Paso 4: Ajuste de las reglas (¡consejos de expertos!)

En la ventana de creación de reglas, aproveche estas funciones avanzadas:

- Publisher Condition: Bloquear/permitir en base a certificados digitales (¡más seguro!)

- Path Condition: Bloquear carpetas enteras (por ejemplo, C:\Games\)

- File Hash: Bloquea ciertas versiones del programa, incluso si se cambia el nombre

Ejemplo:

- Acción: Denegar

- Ruta: %USERPROFILE%\Descargas\.exe

- → ¡Bloquea todos los archivos .exe de la carpeta Descargas!

Pasos adicionales: Ejecute el servicio “Application Identity”

Para que las reglas de AppLocker estén activas, debe asegurarse de que se están ejecutando los siguientes servicios:

- Presione Win + R, escriba services.msc y, a continuación, presione Entrar.

- Busque un servicio llamado Application Identity.

- Haga clic con el botón derecho y seleccione Start.

Si no se ejecuta este servicio, las reglas de AppLocker no funcionarán.

Cómo incluir programas en la lista blanca en Windows 11

Si desea asegurarse de que solo ciertos programas puedan ejecutarse en computadoras basadas en Windows 11, como en el trabajo, la escuela o las computadoras públicas, entonces la mejor solución es incluir sus aplicaciones en la lista blanca . Una de las formas más seguras y eficientes de hacerlo es aprovechar la función Software Restriction Policy (SRP) disponible en las ediciones Windows 11 Pro y Enterprise.

Paso 1: Ir a la política de seguridad local

- Presione el botón Win + R para abrir la ventana Run.

- Escriba el siguiente comando: secpol.msc y, a continuación, presione Enter. Luego, una ventana abrirá el Local Security Policy.

Paso 2: Acceder a las políticas de restricción de software

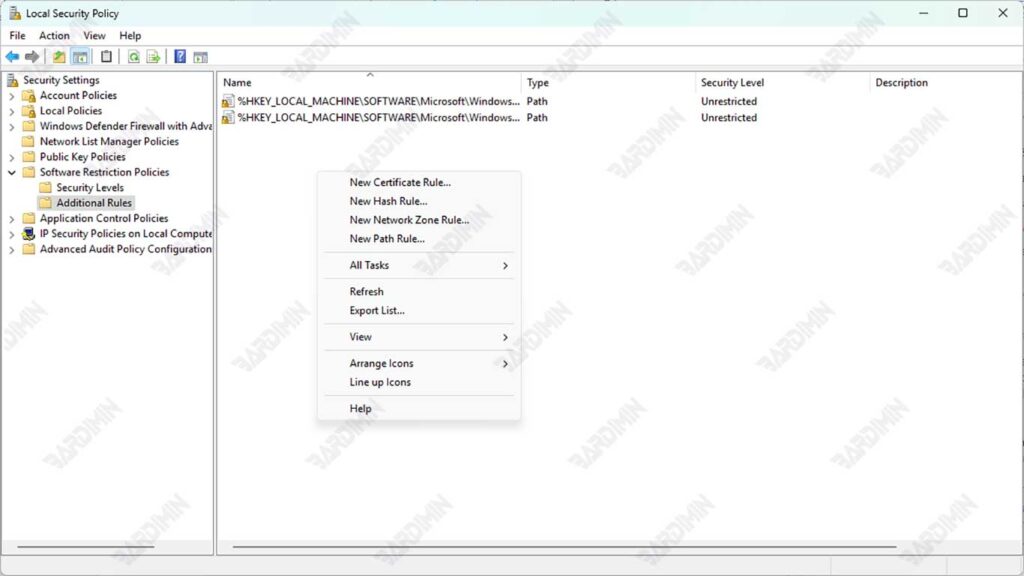

- En el panel izquierdo, navegue hasta:

Security Settings → Software Restriction Policies- Si aún no tiene una política, haga clic con el botón derecho en Software Restriction Policies y luego seleccione New Software Restriction Policies.

Una vez que la política esté activa, verá nuevas carpetas como “Niveles de seguridad” y “Reglas adicionales”.

Paso 3: Crear reglas adicionales para permitir aplicaciones específicas

- Haga clic en la carpeta Additional Rules.

- Haga clic con el botón derecho → seleccione New Path Rule o New Certificate Rule.

- Introduzca la ruta del archivo o la ubicación de la carpeta del programa que desea permitir. Por ejemplo:

C:\Program Files\OfficialApplication\- En la sección Security Level, seleccione Unrestricted para que se ejecute el programa.

- Haga clic en OK para guardar la regla.

Esta regla permitirá que solo se ejecuten las aplicaciones que se encuentran en esa ruta, mientras que otras se bloquearán automáticamente.

Si desea asegurarse de que solo se puedan ejecutar ciertas versiones de una aplicación (por ejemplo, una versión oficial sin modificar), puede usar el Hash Rule.

Cómo: Haga clic con el botón derecho del → New Hash Rule → Seleccione el archivo .exe → El sistema calculará su hash → Guardar como regla.

Antes de aplicar esta política al equipo principal, se recomienda encarecidamente probarla primero en un Virtual Machine (VM).