Sistem Windows 11 secara otomatis menyimpan kredensial setiap jaringan WiFi untuk memudahkan koneksi ulang. Panduan mendalam ini menguraikan empat metode teknis—mulai dari antarmuka grafis, Command Prompt, PowerShell, hingga manajemen profil terperinci—untuk menampilkan, mengelola, dan mengamankan password WiFi yang tersimpan. Dirancang untuk teknisi IT, profesional, dan pengguna tingkat lanjut, artikel ini juga membahas aspek keamanan YMYL serta praktik terbaik dalam manajemen koneksi jaringan.

Dalam ekosistem digital yang senantiasa terhubung, konektivitas jaringan adalah fondasi utama produktivitas. Windows 11, sebagai sistem operasi modern, mengimplementasikan mekanisme penyimpanan kredensial WiFi yang canggih untuk pengalaman pengguna yang mulus dan efisien. Mekanisme ini tidak hanya menyimpan nama jaringan (SSID), tetapi juga kunci keamanan yang telah dienkripsi dalam penyimpanan sistem yang terlindungi. Pemahaman mendalam tentang cara mengakses data ini merupakan keterampilan esensial untuk troubleshooting jaringan, migrasi perangkat, dan audit keamanan. Password WiFi Windows 11 yang tersimpan dapat diakses melalui beberapa lapisan antarmuka sistem, masing-masing dengan tingkat kompleksitas dan cakupan yang berbeda-beda.

Artikel ini berfungsi sebagai panduan teknis definitif yang memenuhi standar E-E-A-T (Experience, Expertise, Authoritativeness, Trustworthiness). Konten dirancang berdasarkan dokumentasi resmi Microsoft dan praktik standar industri keamanan siber. Oleh karena itu, pengguna dapat mengandalkan prosedur yang dijelaskan untuk berbagai skenario nyata tanpa mengorbankan integritas sistem operasi.

Arsitektur Penyimpanan Kredensial WiFi di Windows 11

Sebelum menjalankan berbagai prosedur, penting untuk memahami arsitektur penyimpanannya. Windows 11 menyimpan profil jaringan WiFi dalam dua lokasi utama: Credential Manager dan basis data layanan WLAN AutoConfig. Setiap profil berisi konfigurasi lengkap jaringan, termasuk tipe keamanan (WPA2/WPA3), metode enkripsi (AES/TKIP), dan key material yang telah dienkripsi dengan kunci sistem. Proses pengambilan password melibatkan dekripsi on-the-fly yang memerlukan izin keamanan tingkat tinggi, sehingga seringkali membutuhkan hak akses administrator.

Metode 1: Antarmuka Pengguna Grafis (GUI) untuk Jaringan Aktif

Metode ini merupakan cara paling intuitif dan direkomendasikan untuk pengguna umum. Namun, penerapannya terbatas hanya pada jaringan WiFi yang saat ini sedang aktif terkoneksi ke adaptor nirkabel PC Anda. Berikut adalah prosedur teknis yang diperluas:

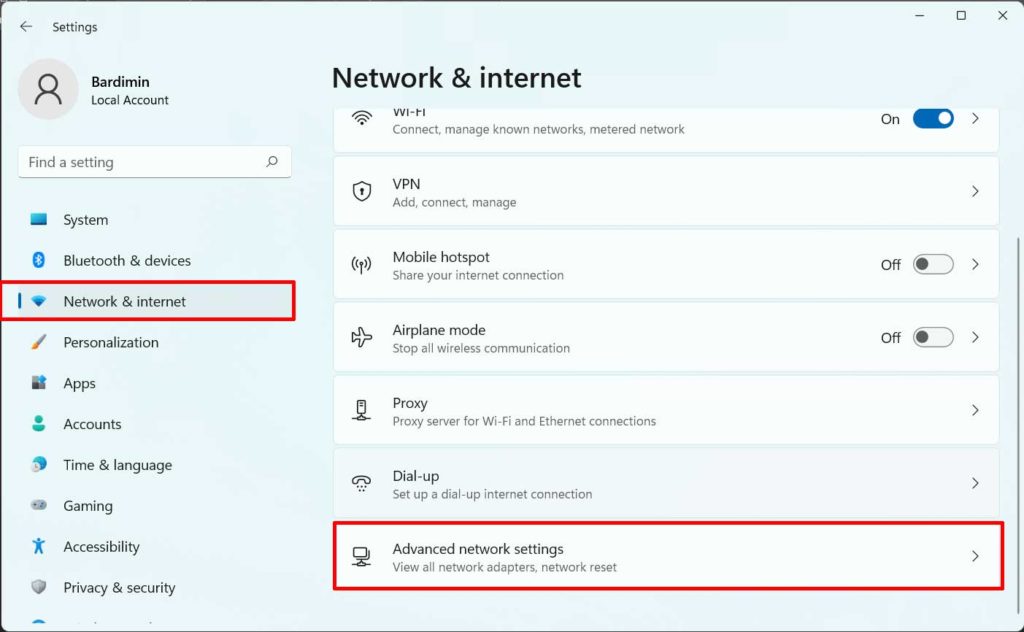

- Membuka Windows Settings: Tekan kombinasi tombol

Win + Ipada keyboard. Pintasan ini mengakses lapisan pengaturan modern (UWP) Windows 11. - Navigasi ke Bagian Jaringan: Di jendela Settings, pilih menu “Network & internet” yang terletak di sisi kiri, lalu klik “Wi-Fi” di panel kanan. Selanjutnya, klik nama jaringan aktif yang tertera di bagian atas.

- Akses Properti Nirkabel: Pada halaman detail jaringan, gulir ke bawah dan klik tautan “Hardware properties. Di jendela baru yang muncul, klik tombol “Wireless Properties”. Jendela ini adalah komponen warisan (Win32) yang memuat detail keamanan fisik jaringan.

- Mengungkap Kunci Keamanan: Beralih ke tab “Security”. Pada bagian “Network security key”, bidang password akan ditampilkan sebagai titik-titik. Centang kotak “Show characters”. Sistem mungkin akan meminta konfirmasi kredensial administrator atau verifikasi biometrik Windows Hello sebagai langkah autentikasi tambahan.

Secara teknis, tindakan “Show characters” memicu panggilan API ke Data Protection API (DPAPI) untuk mendekripsi kunci yang disimpan. Proses ini terjadi secara aman di memori tanpa menyimpan hasil dekripsi dalam bentuk plain-text yang persisten.

Metode 2: Command Prompt (CMD) dengan Perintah Netsh

Untuk fleksibilitas maksimal dan akses ke semua profil WiFi yang pernah tersimpan, Command Prompt dengan konteks perintah netsh wlan merupakan alat yang sangat ampuh. Utilitas netsh (Network Shell) berinteraksi langsung dengan layanan WLAN AutoConfig.

- Menjalankan CMD sebagai Administrator: Klik kanan tombol Start, pilih “Terminal (Admin)” atau “Command Prompt (Admin)”. Hak akses elevasi (administrator) mutlak diperlukan untuk dekripsi kunci.

- Enumerasi Semua Profil Tersimpan: Jalankan perintah berikut untuk melihat daftar semua profil:

Output perintah akan menampilkan semua User Profiles, yaitu nama SSID dari setiap jaringan yang pernah terkoneksi, termasuk jaringan publik.netsh wlan show profiles - Mengambil Detail Profil Spesifik dan Password: Gunakan sintaks berikut, gantilah

NAMA_PROFILdengan nama SSID yang eksak (peka terhadap huruf besar/kecil):

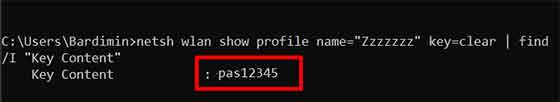

Parameternetsh wlan show profile name="NAMA_PROFIL" key=clearkey=clearadalah instruksi kritis untuk menampilkan kunci keamanan dalam bentuk teks terbaca (clear text) setelah proses dekripsi. - Mengurai Output untuk Key Content: Dalam keluaran yang panjang, cari bagian bertajuk “Security settings”. Nilai yang tertera pada baris “Key Content” adalah password WiFi yang Anda cari. Perlu dicatat, pada jaringan enterprise (WPA2-Enterprise), field ini seringkali kosong karena menggunakan metode autentikasi 802.1X yang berbeda.

Untuk keperluan otomatisasi, Anda dapat menggabungkan perintah dengan findstr guna mengekstraksi password secara langsung: netsh wlan show profile name="NAMA_PROFIL" key=clear | findstr "Key Content". Teknik ini sangat berguna dalam skrip batch untuk administrasi banyak workstation secara sekaligus.

Metode 3: Windows PowerShell dan Modul WiFiProfile

Windows PowerShell menawarkan pendekatan berorientasi objek yang lebih kuat dan fleksibel dibandingkan CMD. Windows 11 telah dilengkapi dengan kemampuan native untuk menangani profil WiFi melalui PowerShell.

- Buka Windows PowerShell dengan Hak Administrator.

- Gunakan Perintah Berbasis Objek: Untuk menampilkan semua profil beserta passwordnya dalam satu eksekusi, Anda dapat menjalankan skrip satu baris berikut:

Skrip ini secara bertahap mengurai outputnetsh wlan show profiles | Select-String "\:(.+)$" | %{$name=$_.Matches.Groups[1].Value.Trim(); $_} | %{(netsh wlan show profile name="$name" key=clear)} | Select-String "Key Content\W+\:(.+)$" | %{$pass=$_.Matches.Groups[1].Value.Trim(); $_} | %{[PSCustomObject]@{ PROFILE_NAME=$name; PASSWORD=$pass }} | Format-Table -AutoSizenetsh, mengekstrak nama profil, lalu mengambil kunci setiap profil, dan akhirnya menghasilkan tabel yang rapi. - Metode Native PowerShell (Alternatif): Pada beberapa instalasi, coba gunakan cmdlet berikut untuk pendekatan yang lebih langsung:

Get-WifiProfile | ForEach-Object { (netsh wlan show profile name=$_.Name key=clear) | Select-String "Key Content" }

Keunggulan utama PowerShell adalah kemampuannya untuk mengekspor hasil ke dalam format file terstruktur, seperti CSV, untuk keperluan dokumentasi. Tambahkan | Export-Csv -Path C:\wifi_passwords.csv -NoTypeInformation di akhir pipeline untuk membuat laporan.

Metode 4: Melalui Credential Manager (Lanjutan)

Credential Manager adalah repositori terpusat Windows untuk semua kredensial. Untuk mengakses kredensial WiFi melalui sini:

- Buka Control Panel > User Accounts > Credential Manager.

- Klik tab “Windows Credentials”.

- Gulir ke bagian “Generic Credentials”. Cari entri yang dimulai dengan format

Microsoft:Wifi:Ssid=NAMA_JARINGAN. - Klik entri tersebut, lalu klik tombol “Show” di sebelah bidang password. Verifikasi administrasi sekali lagi akan diminta.

Metode ini kurang umum digunakan karena struktur penyimpanannya yang lebih abstrak, namun sangat berguna untuk pemahaman holistik tentang bagaimana Windows mengelola semua jenis kredensial secara terpusat.

Manajemen dan Keamanan Profil WiFi

Mengetahui cara melihat password hanyalah satu sisi. Seorang profesional IT juga harus mampu mengelola profil WiFi secara aktif. Berikut adalah operasi kritis yang dapat dilakukan via CMD atau PowerShell:

- Menghapus Profil yang Tidak Diperlukan:

netsh wlan delete profile name="NAMA_PROFIL". Tindakan ini meningkatkan keamanan dengan mengurangi attack surface dan membersihkan konfigurasi yang sudah kadaluarsa. - Mengekspor Profil untuk Cadangan atau Migrasi:

netsh wlan export profile name="NAMA_PROFIL" folder=C:\Backup\ key=clear. Perintah ini menghasilkan file XML yang berisi konfigurasi lengkap jaringan. PERHATIAN: Jika parameterkey=cleardigunakan, password akan tersimpan dalam plain-text di file XML. Lindungi file ini dengan baik! - Mengimpor Profil ke Mesin Baru:

netsh wlan add profile filename="C:\Backup\NAMA_PROFIL.xml". Ini sangat efisien untuk deployment standar di banyak perangkat.

Untuk lingkungan korporat yang menggunakan domain Active Directory, kebijakan grup (Group Policy) dapat digunakan untuk mendorong pra-konfigurasi profil WiFi ke semua komputer anggota domain, sehingga menghilangkan kebutuhan untuk menyimpan dan mengelola password secara manual di setiap mesin.

Aspek Keamanan YMYL dan Tindakan Pencegahan

Mengakses kredensial yang tersimpan menyentuh aspek keamanan digital yang termasuk dalam kategori YMYL (Your Money or Your Life). Oleh karena itu, pertimbangan berikut sangat krusial:

- Prinsip Least Privilege: Jangan berikan akun administrator sehari-hari kepada pengguna akhir. Akses untuk melihat password tersimpan harus dibatasi hanya kepada pengguna yang berwenang.

- Audit Berkala: Gunakan skrip PowerShell yang telah dijadwalkan (scheduled task) untuk secara berkala memeriksa dan mendokumentasikan profil WiFi yang ada, memastikan tidak ada jaringan “nakal” (rogue access point) yang terkoneksi sebelumnya.

- Prioritaskan Enkripsi WPA3: Dorong penggunaan jaringan dengan protokol keamanan WPA3 yang lebih tahan terhadap serangan brute-force offline. Profil WPA3 di Windows 11 disimpan dengan proteksi kriptografi tambahan.

- Kewaspadaan terhadap Phising dan Malware: Hati-hati terhadap skrip atau alat pihak ketiga yang mengklaim dapat “memulihkan” atau “menampilkan” semua password WiFi. Alat tersebut bisa jadi adalah malware yang dirancang untuk mencuri seluruh kredensial yang disimpan di sistem. Selalu gunakan alat bawaan sistem yang telah dijelaskan di atas.

Untuk informasi lebih lanjut tentang praktik keamanan jaringan Microsoft, Anda dapat merujuk ke dokumentasi resmi mereka di Microsoft Security Documentation.

Troubleshooting Masalah Umum

- Password Tidak Muncul (Field Kosong): Jika bidang “Key Content” kosong, kemungkinan jaringan tersebut menggunakan WPA2-Enterprise (EAP). Kredensial untuk jaringan semacam ini disimpan terpisah, seringkali dalam bentuk sertifikat digital. Gunakan

certmgr.mscuntuk melihat sertifikat yang terinstal untuk pengguna saat ini. - Perintah Netsh Ditolak Akses: Pastikan Terminal, Command Prompt, atau PowerShell dijalankan sebagai Administrator. Tanpa hak elevasi, proses tidak dapat mendekripsi kunci keamanan yang tersimpan.

- Profil Tidak Ditemukan: Profil mungkin tersimpan di bawah akun pengguna Windows lain. Login dengan akun pengguna tersebut, atau gunakan konteks System Account yang membutuhkan teknik advanced seperti

psexec -sdari Sysinternals Suite. - Adaptor WiFi Dinonaktifkan: Beberapa perintah, terutama yang menampilkan daftar profil, memerlukan adaptor nirkabel dalam keadaan aktif. Aktifkan adaptor WiFi terlebih dahulu melalui Settings atau Device Manager.

Kesimpulan dan Rekomendasi Profesional

Mengakses password WiFi Windows 11 yang tersimpan adalah prosedur administratif yang sah dan memiliki aplikasi praktis yang luas dalam skenario support IT, pemulihan bencana, serta konfigurasi jaringan rumahan yang kompleks. Metode GUI cocok untuk penyelesaian cepat oleh pengguna akhir, sementara CMD dan PowerShell adalah domain utama teknisi dan administrator sistem yang membutuhkan skalabilitas dan kemampuan otomatisasi.

Rekomendasi utama adalah mengadopsi kerangka kerja keamanan berlapis: kombinasikan kata sandi WiFi yang kuat (disarankan menggunakan passphrase), lakukan audit profil secara berkala, dan manfaatkan selalu fitur keamanan tertinggi yang didukung oleh perangkat router dan klien. Selalu dokumentasikan perubahan konfigurasi jaringan utama dalam sistem pencatatan yang aman. Dengan menguasai teknik-teknik dalam panduan ini, Anda tidak hanya mengamankan aset digital tetapi juga secara signifikan meningkatkan efisiensi operasional dalam mengelola infrastruktur jaringan, baik untuk keperluan gaming yang membutuhkan latensi rendah, kerja remote, maupun pusat data skala kecil.