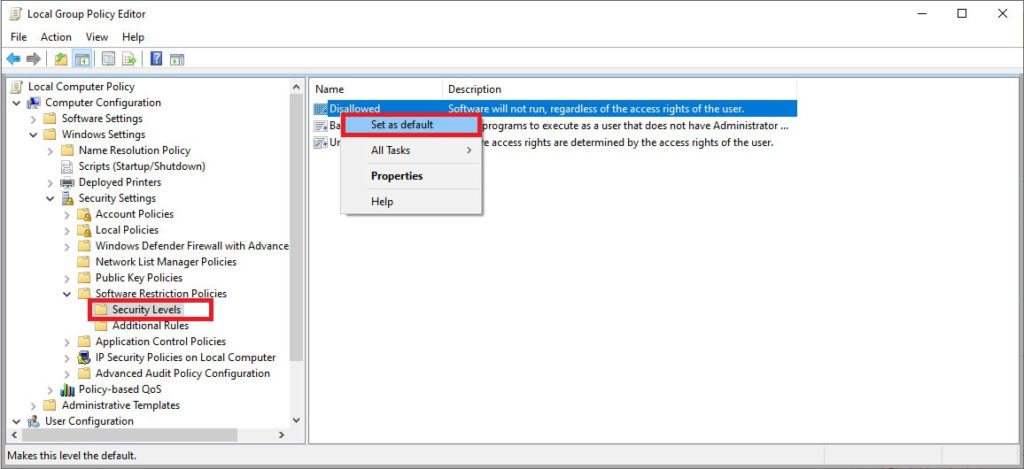

Langkah 6 (Final): Ubah Default Security Level ke “Disallowed”

Ini adalah inti dari strategi White Listing. Buka folder Security Levels. Klik kanan pada level Disallowed, lalu pilih Set as Default. Konfirmasi peringatan yang muncul.

Setelah langkah ini, kebijakan berlaku. Hanya aplikasi yang di-install di lokasi dengan aturan “Unrestricted” (seperti Program Files) yang dapat berjalan. Aplikasi dari folder lain (seperti Downloads, Desktop) atau media eksternal akan diblokir, sehingga secara efektif mencegah ransomware untuk mengeksekusi diri.

Best Practices dan Pertimbangan Tambahan

Penerapan Software Restriction Policies membutuhkan perencanaan. Berikut beberapa tip:

- Uji di Lab Terlebih Dahulu: Terapkan kebijakan pada mesin uji untuk memastikan semua aplikasi kritikal berjalan.

- Gunakan Aturan Hash atau Sertifikat untuk Fleksibilitas: Selain Path Rule, Anda dapat membuat aturan berdasarkan hash file (cocok untuk aplikasi portable) atau penerbit sertifikat (lebih aman).

- Monitoring Event Viewer: Pantau log di

Event Viewer > Applications and Services Logs > Microsoft > Windows > AppLocker(atau CodeIntegrity) untuk melihat aplikasi yang diblokir. - SRP vs. AppLocker: Untuk Windows 10/11 Enterprise/Education, pertimbangkan AppLocker yang menawarkan manajemen lebih user-friendly dan powerful.

Dengan mengonfigurasi Software Restriction Policies dengan prinsip whitelisting, Anda telah membangun lapisan pertahanan proaktif yang signifikan. Lapisan ini secara efektif mengunci pintu eksekusi untuk program tak dikenal, termasuk varian ransomware baru, sehingga melindungi data dan integritas sistem Anda.