Hinweis: Dieser Artikel behandelt eine erweiterte Sicherheitsfunktion (Softwareeinschränkungsrichtlinien) für Fachleute, IT-Techniker und fortgeschrittene Benutzer. Eine falsche Konfiguration kann Systemvorgänge einschränken. Es wird empfohlen, sie zunächst in einer Testumgebung zu prüfen.

Als proaktive Verteidigungslinie bieten Softwareeinschränkungsrichtlinien (SRP) in Windows eine detaillierte Kontrolle darüber, welche Anwendungen ausgeführt werden dürfen. Diese Gruppenrichtlinienfunktion ist eine mächtige Waffe, insbesondere in einer Strategie zur Prävention von Ransomware und anderer Malware, die unbefugt ausgeführt werden soll.

In einer zunehmend komplexen digitalen Landschaft stammen Bedrohungen wie Ransomware nicht nur von Phishing-E-Mails, sondern auch von infizierten Werbeanzeigen (Malvertising), bösartigen Websites oder der Ausnutzung von Schwachstellen. Softwareeinschränkungsrichtlinien fungieren als Gatekeeper, der Ausführungsregeln basierend auf Pfad, Hash, Zertifikat oder Netzwerkzone durchsetzt. So bauen Sie eine Sicherheitsebene jenseits des traditionellen Antivirenschutzes auf.

Was sind Softwareeinschränkungsrichtlinien (SRP) und ihre Vorteile?

Softwareeinschränkungsrichtlinien sind eine integrierte Windows-Komponente (verfügbar in den Editionen Pro, Enterprise und Education), die Administratoren die Kontrolle über das Ausführungsverhalten von Dateien ermöglicht. Diese Funktion ist entscheidend innerhalb eines Zero-Trust-Rahmens, in dem standardmäßig keiner Anwendung vertraut wird.

Die Vorteile der Implementierung von SRP umfassen:

- Verhinderung von Malware-Ausführung: Blockiert Viren, Ransomware, Spyware oder Trojaner, die von signaturbasierten AV-Lösungen noch nicht erkannt wurden.

- Kontrolle der Computernutzung: Beschränkt bestimmte Anwendungen oder Spiele auf gemeinsam genutzten Computern oder für Kinder.

- Verbesserte Compliance: Stellt sicher, dass nur genehmigte (whitelistete) Anwendungen in Unternehmensumgebungen ausgeführt werden können.

Whitelisting vs. Blacklisting: Welcher Ansatz ist effektiver?

SRP bietet zwei grundlegende Ansätze:

- Whitelisting (Positivliste): Alle Anwendungen sind standardmäßig blockiert. Nur explizit auf der Liste stehende Anwendungen dürfen ausgeführt werden.

- Blacklisting (Negativliste): Alle Anwendungen sind standardmäßig erlaubt. Nur spezifische Anwendungen auf der Liste werden blockiert.

Zum Zweck der Prävention von Ransomware und Zero-Day-Bedrohungen ist der Whitelisting-Ansatz deutlich überlegen und wird von Cybersicherheitsexperten empfohlen. Der Grund ist einfach: Es ist einfacher zu definieren, was „gut“ ist (legale Anwendungen), als ständig zu verfolgen, was „böse“ ist (neue Malware-Varianten).

Schritt-für-Schritt-Anleitung zur Konfiguration von SRP zur Ransomware-Prävention

Im Folgenden finden Sie eine grundlegende SRP-Konfiguration mit der Whitelisting-Methode. Stellen Sie sicher, dass Sie als Administrator angemeldet sind.

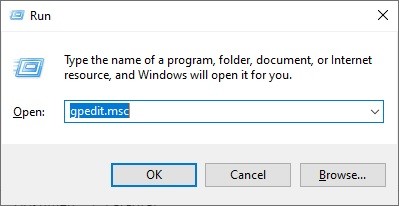

Schritt 1: Lokalen Gruppenrichtlinien-Editor öffnen

- Drücken Sie die Tasten Windows + R, um „Ausführen“ zu öffnen.

- Geben Sie

gpedit.mscein und drücken Sie die Eingabetaste.

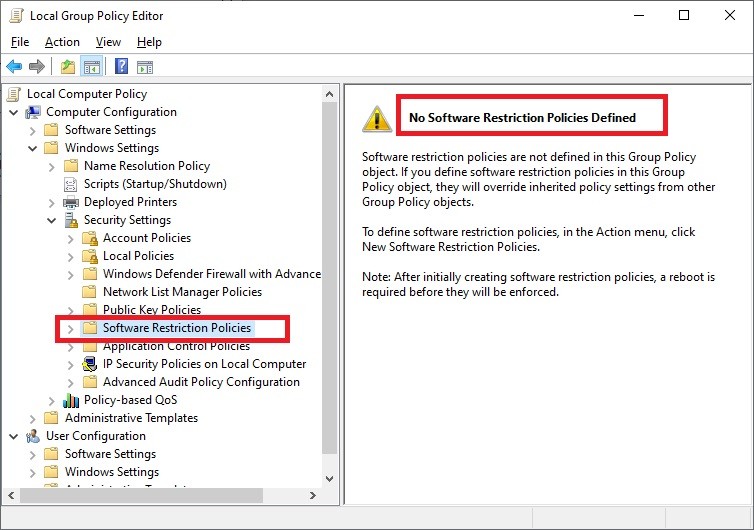

Schritt 2: Zu Softwareeinschränkungsrichtlinien navigieren

Navigieren Sie im Editor-Fenster zu: Computerkonfiguration > Windows-Einstellungen > Sicherheitseinstellungen > Softwareeinschränkungsrichtlinien.

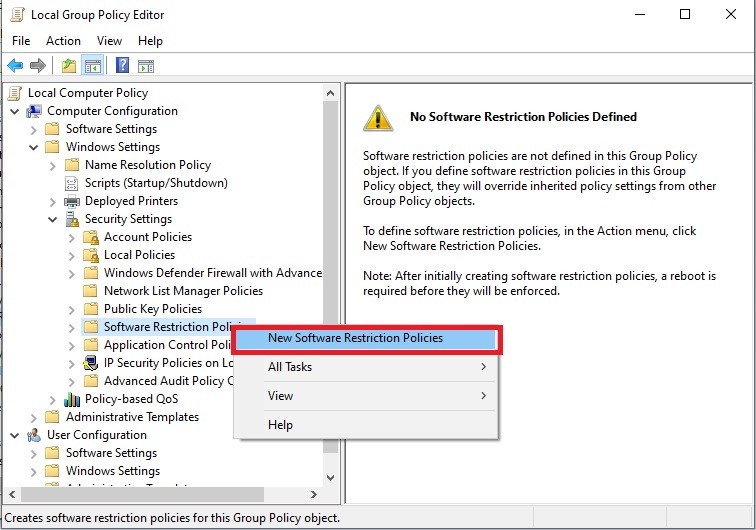

Schritt 3: Neue Richtlinien erstellen

Klicken Sie mit der rechten Maustaste auf Softwareeinschränkungsrichtlinien und wählen Sie dann Neue Softwareeinschränkungsrichtlinien. Eine Standardstruktur wird erstellt.

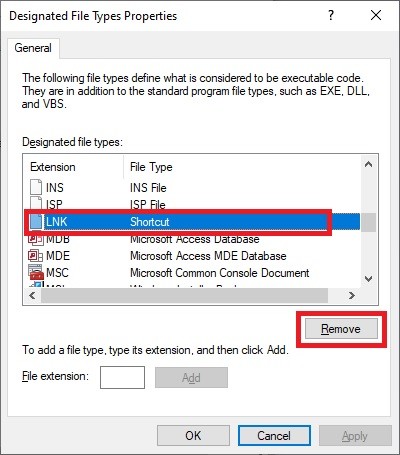

Schritt 4: LNK-Erweiterung aus der Liste der festgelegten Dateitypen entfernen

Dieser Schritt ist entscheidend, um zu verhindern, dass sich Malware als Verknüpfungen tarnt. Öffnen Sie Festgelegte Dateitypen. Suchen Sie die Erweiterung .LNK in der Liste und klicken Sie dann auf Entfernen. Klicken Sie auf OK.

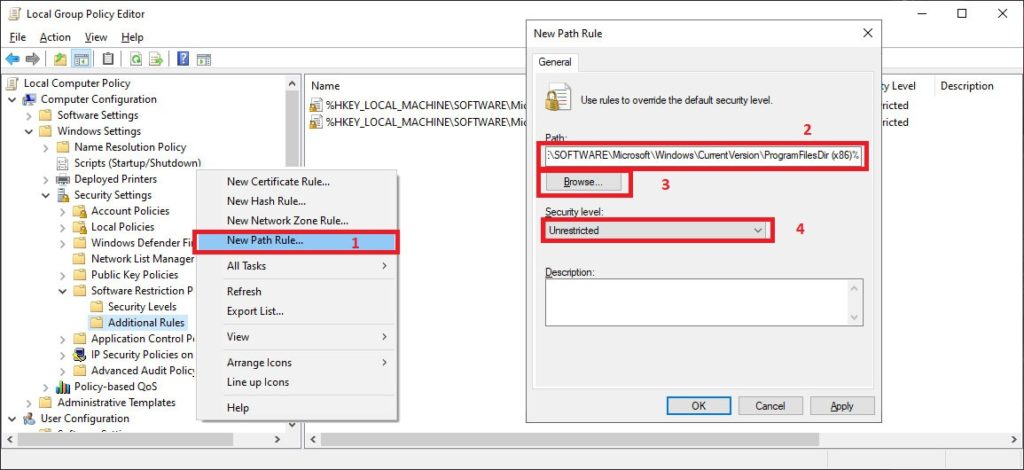

Schritt 5: Pfadregeln überprüfen und hinzufügen (Whitelist)

Öffnen Sie den Ordner Zusätzliche Regeln. Standardmäßig gibt es zwei „Uneingeschränkt“-Pfadregeln:

1. %HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SystemRoot% (Windows-Ordner)

2. %ProgramFiles%

Für 64-Bit-Systeme müssen Sie eine Regel für den Ordner „Program Files (x86)“ hinzufügen:

1. Klicken Sie mit der rechten Maustaste auf einen leeren Bereich und wählen Sie Neue Pfadregel.

2. Geben Sie im Feld „Pfad“ ein oder navigieren Sie zu: C:\Program Files (x86)

3. Stellen Sie sicher, dass die Sicherheitsstufe auf Uneingeschränkt eingestellt ist.

4. Klicken Sie auf OK.

Wichtiger Hinweis: Einige Anwendungen (wie Zoom, einige Spiele) werden an benutzerdefinierten Speicherorten installiert (z.B. C:\Zoom oder C:\Spiele). Sie müssen für jeden solchen benutzerdefinierten Installationsordner eine neue Pfadregel mit der Stufe „Uneingeschränkt“ erstellen.

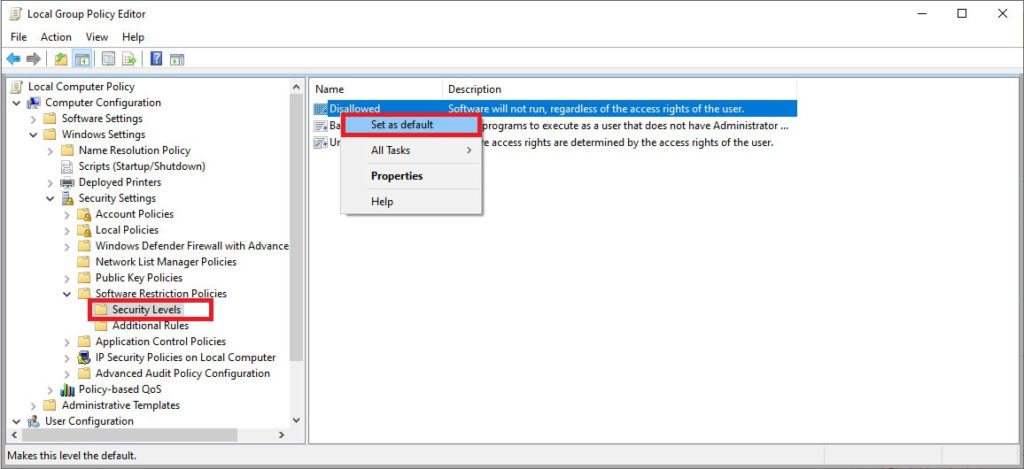

Schritt 6 (Final): Standardsicherheitsstufe auf „Nicht zugelassen“ ändern

Dies ist der Kern der Whitelisting-Strategie. Öffnen Sie den Ordner Sicherheitsstufen. Klicken Sie mit der rechten Maustaste auf die Stufe Nicht zugelassen und wählen Sie dann Als Standard festlegen. Bestätigen Sie alle angezeigten Warnungen.

Nach diesem Schritt tritt die Richtlinie in Kraft. Nur Anwendungen, die an Speicherorten mit einer „Uneingeschränkt“-Regel (wie „Programme“) installiert sind, werden ausgeführt. Anwendungen aus anderen Ordnern (wie Downloads, Desktop) oder von externen Medien werden blockiert, was effektiv dazu beiträgt, Ransomware zu verhindern.

Bewährte Verfahren und zusätzliche Überlegungen

Die Implementierung von Softwareeinschränkungsrichtlinien erfordert Planung. Hier einige Tipps:

- Zuerst im Labor testen: Wenden Sie die Richtlinie auf einen Testcomputer an, um sicherzustellen, dass alle kritischen Anwendungen ausgeführt werden.

- Hash- oder Zertifikatsregeln für Flexibilität verwenden: Zusätzlich zu Pfadregeln können Sie Regeln basierend auf Datei-Hash (für portable Apps geeignet) oder Herausgeberzertifikat (sicherer) erstellen.

- Ereignisanzeige überwachen: Überprüfen Sie die Protokolle in

Ereignisanzeige > Anwendungs- und Dienstprotokolle > Microsoft > Windows > AppLocker(oder CodeIntegrity), um blockierte Anwendungen zu sehen. - SRP vs. AppLocker: Für Windows 10/11 Enterprise/Education erwägen Sie AppLocker, das eine benutzerfreundlichere und leistungsstärkere Verwaltung bietet.

Durch die Konfiguration von Softwareeinschränkungsrichtlinien nach dem Whitelisting-Prinzip haben Sie eine bedeutende proaktive Verteidigungsschicht aufgebaut. Diese Schicht verschließt effektiv die Ausführungstür für unbekannte Programme, einschließlich neuer Ransomware-Varianten, und schützt so Ihre Daten und die Systemintegrität.