Note : Cet article traite d’une fonctionnalité de sécurité avancée (Stratégies de restriction logicielle) destinée aux professionnels, techniciens informatiques et utilisateurs avancés. Une configuration incorrecte peut restreindre les opérations du système. Il est recommandé de tester d’abord dans un environnement de laboratoire.

En tant que ligne de défense proactive, les Stratégies de restriction logicielle (SRP) dans Windows fournissent un contrôle granulaire sur les applications autorisées à s’exécuter. Cette fonctionnalité de Stratégie de groupe est une arme puissante, notamment dans une stratégie visant à prévenir les ransomwares et autres logiciels malveillants tentant de s’exécuter sans autorisation.

Dans un écosystème numérique de plus en plus complexe, les menaces comme les ransomwares ne proviennent pas seulement des e-mails de phishing, mais aussi des publicités infectées (malvertising), des sites web malveillants ou de l’exploitation de vulnérabilités. Les Stratégies de restriction logicielle agissent comme un gardien qui applique des règles d’exécution basées sur le chemin, le hachage, le certificat ou la zone réseau. Ainsi, vous construisez une couche de sécurité au-delà de la protection antivirus traditionnelle.

Que sont les Stratégies de restriction logicielle (SRP) et leurs avantages

Les Stratégies de restriction logicielle sont un composant intégré de Windows (disponible dans les éditions Pro, Entreprise et Éducation) qui permet aux administrateurs de contrôler le comportement d’exécution des fichiers. Cette fonctionnalité est cruciale dans un cadre de Confiance Zéro, où aucune application n’est fiable par défaut.

Les avantages de la mise en œuvre des SRP incluent :

- Prévention de l’exécution des logiciels malveillants : Bloque les virus, ransomwares, logiciels espions ou chevaux de Troie non encore détectés par un antivirus basé sur des signatures.

- Contrôle de l’utilisation de l’ordinateur : Restreint des applications ou jeux spécifiques sur des ordinateurs partagés ou pour les enfants.

- Amélioration de la conformité : Garantit que seules les applications approuvées (en liste blanche) peuvent s’exécuter dans des environnements d’entreprise.

Liste blanche vs. Liste noire : Quelle approche est plus efficace ?

Les SRP offrent deux approches fondamentales :

- Liste blanche (Autoriser) : Toutes les applications sont bloquées par défaut. Seules les applications explicitement sur la liste sont autorisées à s’exécuter.

- Liste noire (Interdire) : Toutes les applications sont autorisées par défaut. Seules les applications spécifiques sur la liste sont bloquées.

Dans le but de prévenir les ransomwares et les menaces zero-day, l’approche par Liste blanche est bien supérieure et recommandée par les praticiens de la cybersécurité. La raison est simple : il est plus facile de définir ce qui est « bon » (applications légitimes) que de poursuivre constamment ce qui est « mauvais » (nouvelles variantes de logiciels malveillants).

Guide étape par étape pour configurer les SRP et prévenir les ransomwares

Voici une configuration de base des SRP utilisant la méthode de Liste blanche. Assurez-vous d’être connecté en tant qu’administrateur.

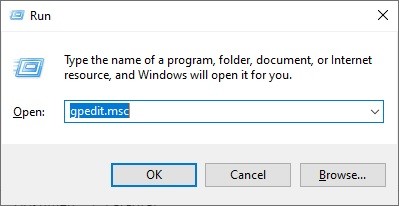

Étape 1 : Ouvrir l’Éditeur de stratégie de groupe local

- Appuyez sur les touches Windows + R pour ouvrir Exécuter.

- Tapez

gpedit.mscet appuyez sur Entrée.

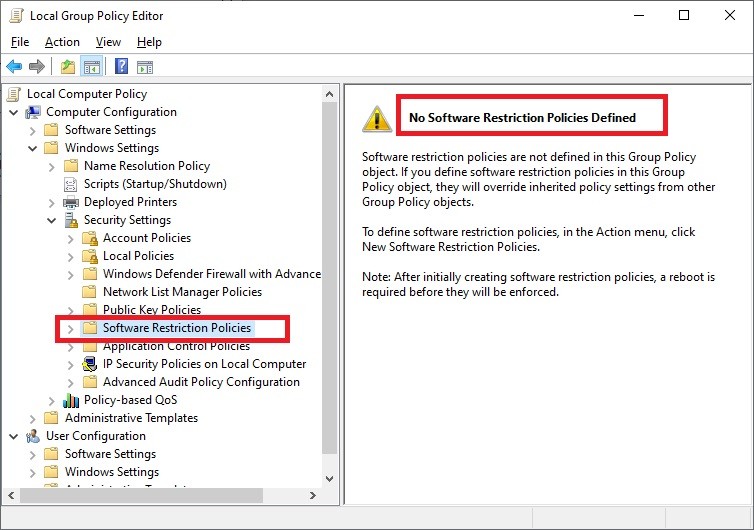

Étape 2 : Accéder aux Stratégies de restriction logicielle

Dans la fenêtre de l’Éditeur, naviguez vers : Configuration ordinateur > Paramètres Windows > Paramètres de sécurité > Stratégies de restriction logicielle.

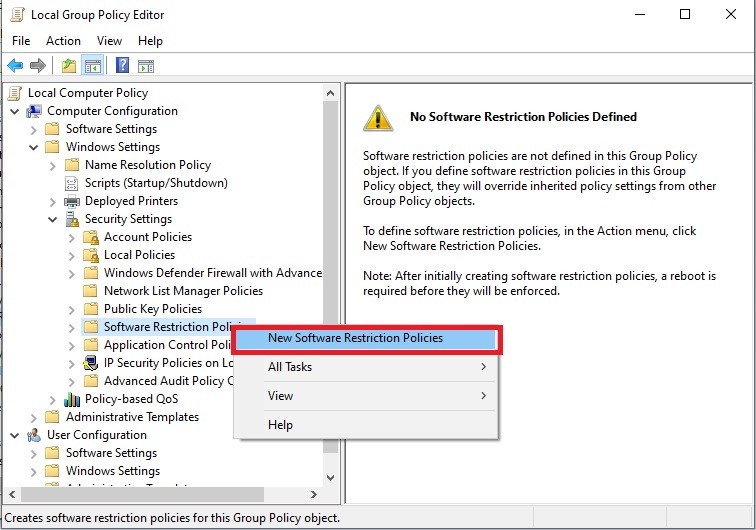

Étape 3 : Créer de nouvelles stratégies

Faites un clic droit sur Stratégies de restriction logicielle, puis sélectionnez Nouvelles stratégies de restriction logicielle. Une structure par défaut sera créée.

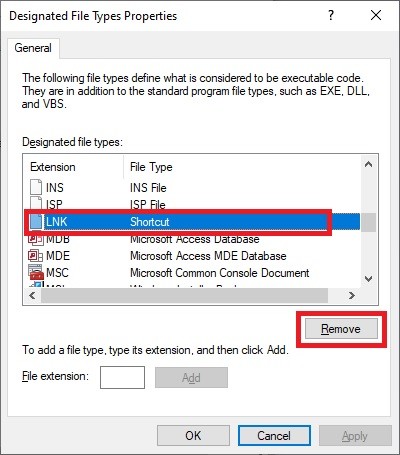

Étape 4 : Supprimer l’extension LNK de la liste des types de fichiers désignés

Cette étape est cruciale pour empêcher les logiciels malveillants de se faire passer pour des raccourcis. Ouvrez Types de fichiers désignés. Recherchez l’extension .LNK dans la liste, puis cliquez sur Supprimer. Cliquez sur OK.

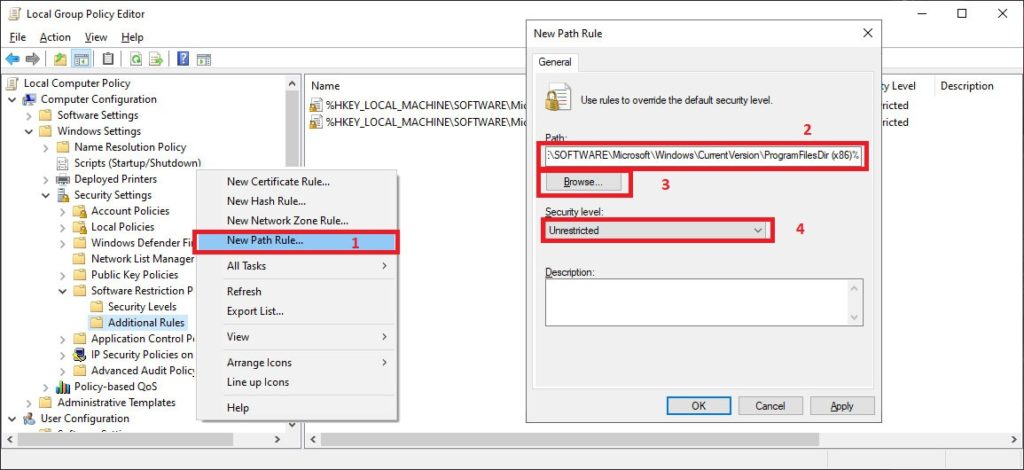

Étape 5 : Examiner et ajouter des règles de chemin (Liste blanche)

Ouvrez le dossier Règles supplémentaires. Par défaut, il existe deux règles de chemin « Sans restriction » :

1. %HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SystemRoot% (Dossier Windows)

2. %ProgramFiles%

Pour les systèmes 64 bits, vous devez ajouter une règle pour le dossier Program Files (x86) :

1. Faites un clic droit dans une zone vide, sélectionnez Nouvelle règle de chemin.

2. Dans le champ Chemin, tapez ou parcourez jusqu’à : C:\Program Files (x86)

3. Assurez-vous que le Niveau de sécurité est défini sur : Sans restriction.

4. Cliquez sur OK.

Remarque importante : Certaines applications (comme Zoom, certains jeux) s’installent dans des emplacements personnalisés (par exemple, C:\Zoom ou C:\Jeux). Vous devez créer une nouvelle Règle de chemin pour chaque dossier d’installation personnalisé avec le niveau « Sans restriction.

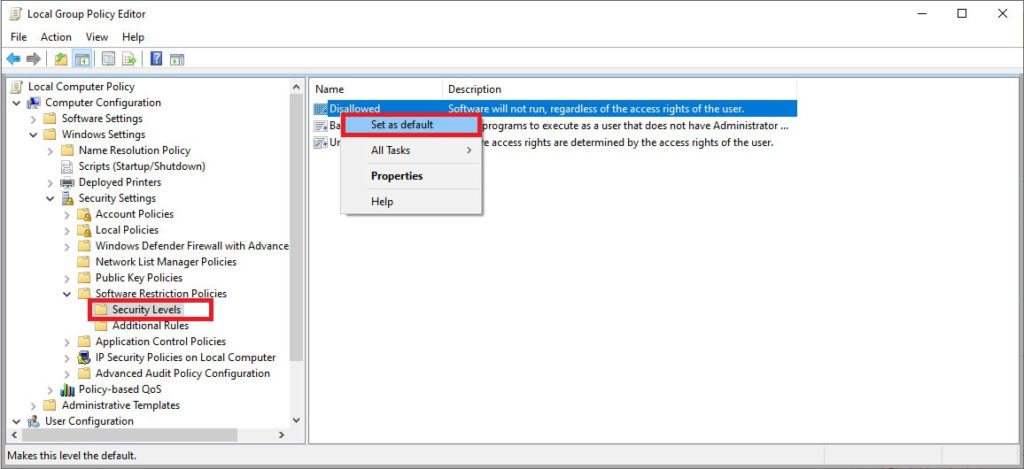

Étape 6 (Finale) : Changer le niveau de sécurité par défaut à « Non autorisé »

C’est le cœur de la stratégie de Liste blanche. Ouvrez le dossier Niveaux de sécurité. Faites un clic droit sur le niveau Non autorisé, puis sélectionnez Définir comme valeur par défaut. Confirmez tout avertissement qui apparaît.

Après cette étape, la stratégie prend effet. Seules les applications installées dans des emplacements avec une règle « Sans restriction » (comme Program Files) s’exécuteront. Les applications provenant d’autres dossiers (comme Téléchargements, Bureau) ou de supports externes seront bloquées, aidant ainsi efficacement à prévenir les ransomwares.

Bonnes pratiques et considérations supplémentaires

La mise en œuvre des Stratégies de restriction logicielle nécessite une planification. Voici quelques conseils :

- Tester d’abord en laboratoire : Appliquez la stratégie sur une machine de test pour vous assurer que toutes les applications critiques fonctionnent.

- Utiliser des règles de hachage ou de certificat pour plus de flexibilité : Outre les Règles de chemin, vous pouvez créer des règles basées sur le hachage du fichier (adapté aux applications portables) ou le certificat de l’éditeur (plus sécurisé).

- Surveiller l’Observateur d’événements : Vérifiez les journaux dans

Observateur d'événements > Journaux des applications et des services > Microsoft > Windows > AppLocker(ou CodeIntegrity) pour voir les applications bloquées. - SRP vs. AppLocker : Pour Windows 10/11 Entreprise/Éducation, envisagez AppLocker qui offre une gestion plus conviviale et puissante.

En configurant les Stratégies de restriction logicielle avec un principe de liste blanche, vous avez construit une couche de défense proactive significative. Cette couche verrouille efficacement la porte d’exécution aux programmes inconnus, y compris les nouvelles variantes de ransomwares, protégeant ainsi vos données et l’intégrité du système.