Controlar el acceso a la red de las aplicaciones es un aspecto fundamental de la ciberseguridad en entornos Windows. Este artículo técnico proporciona una guía en profundidad para bloquear el acceso a internet de aplicaciones usando el Firewall de Windows con Seguridad Avanzada (WFAS) y herramientas de terceros, diseñada para profesionales de TI, administradores de sistemas y usuarios avanzados preocupados por la seguridad de datos y la optimización del ancho de banda.

En la arquitectura de seguridad moderna, el principio de mínimo privilegio debe aplicarse no solo a los permisos de usuario, sino también al acceso a la red de cada aplicación. Muchas aplicaciones, incluidos procesos en segundo plano y servicios de telemetría, realizan conexiones salientes que no siempre son esenciales para su funcionamiento principal. Estas conexiones pueden convertirse en vectores de exfiltración de datos, puntos de entrada para malware, o simplemente un desperdicio de ancho de banda. Por lo tanto, la capacidad de bloquear aplicación del acceso a internet de forma selectiva es una habilidad crítica.

El Firewall de Windows con Seguridad Avanzada (WFAS) es un componente integrado de firewall con estado en el sistema operativo Windows (desde Vista hasta Windows 11). A diferencia de un firewall básico que solo filtra el tráfico por puerto y dirección IP, WFAS permite la creación de reglas granulares basadas en procesos (conscientes de la aplicación). Las reglas de salida en WFAS permiten por defecto todas las conexiones salientes (allow by default). Una configuración de seguridad proactiva requiere cambiar este paradigma a denegar por defecto para aplicaciones específicas, lo que implementaremos.

Arquitectura y Mecanismo del Firewall de Windows para Bloquear Aplicaciones

Antes de crear reglas, comprenda la jerarquía de evaluación de reglas de WFAS. Este firewall utiliza la Plataforma de Filtrado de Windows (WFP), que procesa las reglas según el orden de especificidad. Las reglas que filtran por ruta de la aplicación tienen mayor prioridad que las basadas en puertos. Cada regla debe definir cinco componentes: Programa, Acción (Permitir/Bloquear), Perfil (Dominio, Privado, Público), Protocolo y Puerto, y Dirección. Para bloquear una aplicación, nuestro enfoque está en los componentes Programa y Acción.

Pasos para la Configuración Precisa de Reglas de Salida

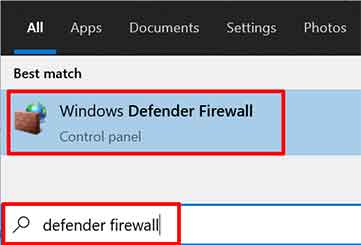

- Abra el Firewall de Windows con Seguridad Avanzada. El método más rápido es ejecutar el comando

wf.mscmediante el diálogo Ejecutar (Win + R) o PowerShell con privilegios de Administrador.

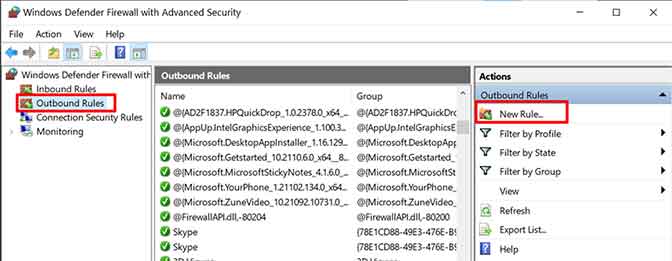

- En el panel izquierdo, navegue a Reglas de salida. Haga clic derecho y seleccione Nueva regla… para abrir el Asistente. Elija el tipo de regla Programa porque identificaremos la aplicación por su hash o ruta del archivo ejecutable (.exe).

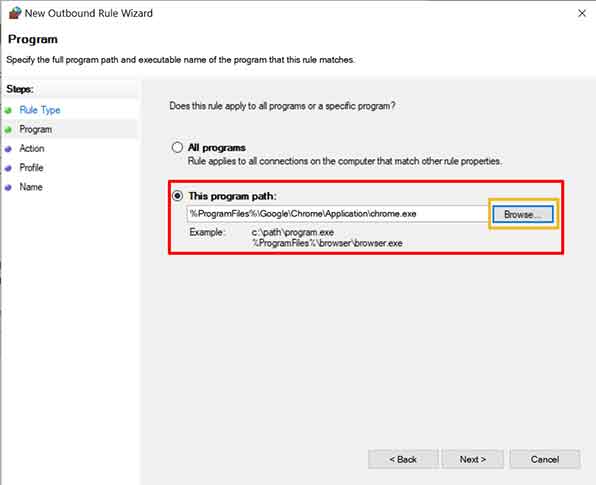

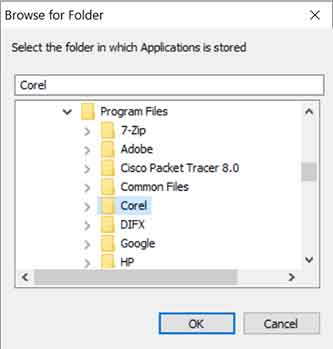

- En la página Programa, seleccione la opción “Esta ruta de programa:”. Ingrese la ruta absoluta al archivo .exe de la aplicación objetivo. Para máxima precisión, use el botón Examinar para evitar errores de tipeo. Es importante saber: la regla se vinculará a esa firma digital o ruta de archivo específica. Si la aplicación se actualiza y su ruta o hash cambia, es posible que la regla deba actualizarse.

- En la página Acción, elija “Bloquear la conexión”. Esta opción hará que WFAS descarte todos los paquetes de red originados en ese proceso, sin enviar una respuesta de denegación a la aplicación. Este comportamiento de descarte generalmente es más seguro ya que no proporciona retroalimentación a entidades externas.

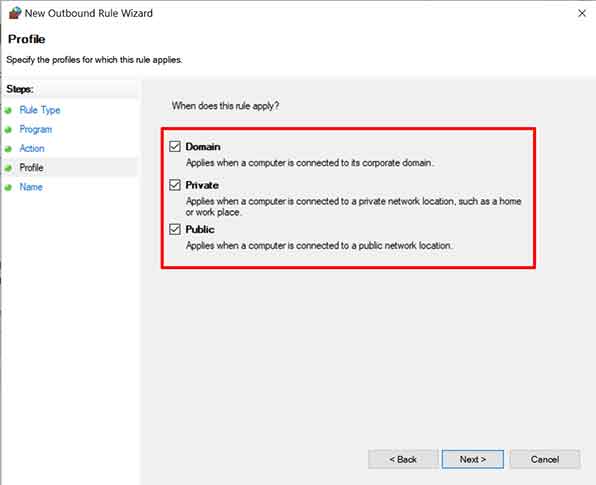

- En la página Perfil, active los tres perfiles (Dominio, Privado, Público) a menos que tenga requisitos específicos. Esto asegura que la aplicación se bloquee en todos los tipos de red. El perfil Público suele tener las reglas más estrictas, por lo que aplicarlo aquí es muy recomendable.

- Proporcione un nombre y descripción informativos en la página Nombre. Use una convención de nomenclatura clara, ej.,

[BLOQUEO] - NombreApp - Salida - Todos los protocolos. La descripción puede incluir el propósito del bloqueo y la fecha de implementación. Haga clic en Finalizar.

La regla recién creada se activa inmediatamente. Puede verificarla en la consola, donde las reglas de bloqueo se marcan con un ícono de círculo rojo. Para probar, ejecute la aplicación y monitoree sus intentos de conexión usando el Monitor de recursos (pestaña Red) o Process Explorer de Sysinternals para ver si se impiden las conexiones TCP/UDP.

Escenario Complejo: Bloquear Múltiples Ejecutables y Procesos Hijos

Muchas aplicaciones, especialmente clientes de juegos (como Steam, Epic Games Launcher) o kits de desarrollo de software, consisten en múltiples procesos interrelacionados (árbol de procesos padre-hijo). Crear reglas manuales para cada .exe es ineficiente. La solución técnica es crear reglas basadas en la ubicación del directorio o usar herramientas de automatización.

Método 1: Reglas de Firewall Basadas en Directorio (Usando PowerShell)

El Firewall de Windows no tiene una opción «Bloquear carpeta completa» en su interfaz gráfica. Sin embargo, puede lograr esto con un script de PowerShell. El siguiente script creará reglas de bloqueo para todos los archivos .exe dentro de un directorio y sus subdirectorios:

# Reemplace $TargetFolder con la ruta de la carpeta de la aplicación

$TargetFolder = "C:\Program Files\AplicaciónObjetivo"

# Obtener todos los archivos .exe

$ExeFiles = Get-ChildItem -Path $TargetFolder -Filter *.exe -Recurse -File

foreach ($Exe in $ExeFiles) {

$RuleName = "BLOQUEO - " + $Exe.Name

# Verificar si la regla ya existe

if (-not (Get-NetFirewallApplicationFilter -Program $Exe.FullName -ErrorAction SilentlyContinue)) {

New-NetFirewallRule -DisplayName $RuleName -Direction Outbound -Program $Exe.FullName -Action Block -Enabled True

Write-Output "Regla creada para: $($Exe.FullName)"

}

}Ejecute PowerShell como Administrador. Este script aprovecha el módulo NetSecurity para crear reglas mediante programación. Sus ventajas incluyen precisión y la capacidad de ser parte de un script de implementación en entornos corporativos.

Método 2: Usando Firewall App Blocker (FAB) – Análisis Técnico

Firewall App Blocker (FAB) de Sordum es un interfaz gráfica frontal portátil para WFAS. Internamente, FAB no implementa su propio firewall, sino que llama a la API del Firewall de Windows (a través de COM o PowerShell) para crear reglas. Las fortalezas de FAB incluyen la capacidad de operaciones en masa y una gestión de reglas más visual.

- Descargue y extraiga FAB. Ejecute Fab.exe con privilegios de Administrador (sin esto, FAB no puede modificar las reglas del firewall).

- La interfaz principal muestra una lista de reglas de salida existentes. Para agregar una carpeta, haga clic en Archivo > Agregar contenido de carpeta.

- FAB escaneará recursivamente la carpeta y mostrará un diálogo de confirmación con el número de archivos .exe a bloquear. Técnicamente, FAB crea una regla separada para cada archivo .exe encontrado.

- Después de completar el proceso, todas las reglas aparecerán en la lista con estado Habilitado y acción Bloquear. Puede deshabilitar o eliminar reglas en masa a través de FAB.

Una desventaja de este enfoque es que si se agregan nuevos archivos .exe a la carpeta después de crear las reglas, no estarán cubiertos. Debe ejecutar un nuevo escaneo. Por lo tanto, para directorios muy dinámicos, considere soluciones basadas en Directiva de Grupo o scripts programados.

Mejores Prácticas y Consideraciones de Seguridad Avanzadas

- Auditoría y Registro: Habilite el registro para reglas de bloqueo en las Propiedades de la regla (pestaña General). Los registros se almacenan en

%SystemRoot%\System32\LogFiles\Firewally pueden analizarse con herramientas como el Visor de eventos de Windows (Filtro: Microsoft-Windows-Windows Firewall With Advanced Security/Firewall). - Verificación de Firma: Para mayor seguridad, utilice las opciones Usuarios autorizados o SID de paquete en la pestaña Entidades de seguridad locales de las propiedades de la regla. Esto permite restricciones basadas en el contexto de seguridad del proceso.

- Interacción con Otras Soluciones de Seguridad: Asegúrese de que la configuración del firewall no entre en conflicto con las reglas de soluciones EDR (Endpoint Detection and Response) o de antivirus de terceros. Algunas soluciones pueden reemplazar o complementar el Firewall de Windows.

- Recuperación (Rollback): Siempre exporte la configuración del firewall antes de realizar cambios importantes. Use el comando

netsh advfirewall export "C:\backup\firewall.wfw"o exporte a través de la consola WFAS. Esto permite una recuperación rápida si surgen problemas.

Implementar el bloquear aplicación del acceso a internet es un paso defensivo proactivo que fortalece significativamente la postura de seguridad. Al comprender los mecanismos técnicos detrás del Firewall de Windows y las herramientas disponibles, los profesionales de TI pueden implementar controles de red precisos, mitigar riesgos de exfiltración de datos y garantizar el cumplimiento de las políticas de seguridad organizacional. Para una guía oficial profunda, se recomienda consultar la documentación de Microsoft.