Windows 11 speichert WLAN-Anmeldedaten sicher, um automatische Wiederverbindungen zu ermöglichen. Diese umfassende technische Anleitung beschreibt vier Hauptmethoden – von der grafischen Oberfläche und der Eingabeaufforderung bis hin zu PowerShell und der Profilverwaltung – zum Abrufen, Verwalten und Sichern gespeicherter WLAN-Passwörter. Entwickelt für IT-Techniker, Profis und fortgeschrittene Benutzer, behandelt sie auch YMYL-Sicherheitsaspekte und Best Practices für die Netzwerkverwaltung.

In der heutigen vernetzten digitalen Welt ist die Netzwerkkonnektivität das Rückgrat der Produktivität. Windows 11, als modernes Betriebssystem, implementiert einen ausgeklügelten Mechanismus zur Speicherung von WLAN-Anmeldedaten für ein nahtloses Benutzererlebnis. Dieses System speichert nicht nur Netzwerknamen (SSIDs), sondern verschlüsselt und sichert auch die Sicherheitsschlüssel in geschützten System-Speichern. Das Verständnis, wie auf diese Daten zugegriffen werden kann, ist eine wesentliche Fähigkeit für die Netzwerkfehlerbehebung, Gerätemigration und Sicherheitsaudits. Gespeicherte Windows 11 WLAN-Passwörter können über mehrere Systemschnittstellen abgerufen werden, wobei jede unterschiedliche Zugriffsebenen und Komplexität bietet.

Dieser Artikel dient als maßgebliche technische Anleitung, die den E-E-A-T (Experience, Expertise, Authoritativeness, Trustworthiness)-Prinzipien entspricht. Der Inhalt basiert auf offizieller Microsoft-Dokumentation und branchenüblichen Cybersicherheitspraktiken, sodass Sie sich auf die beschriebenen Verfahren für reale Szenarien verlassen können, ohne die Systemintegrität zu gefährden.

Architektur der WLAN-Anmeldedatenspeicherung in Windows 11

Bevor Sie Verfahren ausführen, ist es entscheidend, die zugrunde liegende Architektur zu verstehen. Windows 11 speichert WLAN-Netzwerkprofile an zwei Hauptorten: dem Anmeldeinformationsverwaltung und der Datenbank des WLAN AutoConfig-Dienstes. Jedes Profil enthält eine vollständige Netzwerkkonfiguration, einschließlich Sicherheitstyp (WPA2/WPA3), Verschlüsselungsmethode (AES/TKIP) und dem mit einem Systemschlüssel verschlüsselten Schlüsselmaterial. Der Prozess zur Passwortwiederherstellung beinhaltet eine On-the-Fly-Entschlüsselung, die erhöhte Sicherheitsberechtigungen erfordert und oft Administratorrechte benötigt.

Methode 1: Grafische Benutzeroberfläche (GUI) für aktive Netze

Dies ist die intuitivste Methode, die für allgemeine Benutzer empfohlen wird. Ihre Anwendung ist jedoch auf das derzeit aktive und mit dem WLAN-Adapter Ihres PCs verbundene Netzwerk beschränkt. Nachfolgend finden Sie das erweiterte technische Verfahren:

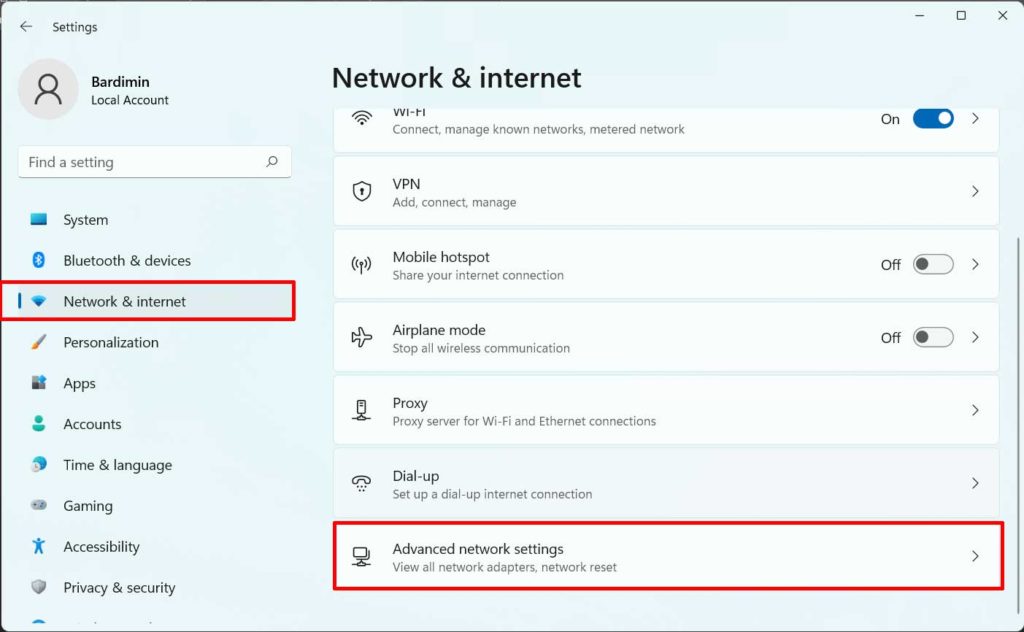

- Windows-Einstellungen öffnen: Drücken Sie die Tastenkombination

Win + I. Dieser Shortcut greift auf die moderne Einstellungsebene (UWP) von Windows 11 zu. - Zur Netzwerksektion navigieren: Wählen Sie im Einstellungsfenster links „Netzwerk & Internet“ und klicken Sie dann rechts auf „WLAN“. Klicken Sie anschließend auf den oben angezeigten Namen des aktiven Netzwerks.

- Auf Drahtloseigenschaften zugreifen: Scrollen Sie auf der Netzwerkdetailseite nach unten und klicken Sie auf den Link „Hardwareeigenschaften“. Klicken Sie im neu erscheinenden Fenster auf die Schaltfläche „Drahtloseigenschaften“. Dieses Fenster ist eine Legacy-Komponente (Win32), die die physischen Netzwerksicherheitsdetails enthält.

- Den Sicherheitsschlüssel anzeigen: Wechseln Sie zur Registerkarte „Sicherheit“. Im Abschnitt „Sicherheitsschlüssel des Netzwerks“ wird das Passwortfeld als Punkte angezeigt. Aktivieren Sie das Kontrollkästchen „Zeichen anzeigen“. Das System fordert möglicherweise zur Bestätigung der Administratoranmeldedaten oder zur biometrischen Windows Hello-Überprüfung als zusätzlichen Authentifizierungsschritt auf.

Technisch gesehen löst die Aktion „Zeichen anzeigen“ einen API-Aufruf an die Data Protection API (DPAPI) aus, um den gespeicherten Schlüssel zu entschlüsseln. Dieser Prozess erfolgt sicher im Arbeitsspeicher, ohne das entschlüsselte Ergebnis im Klartext dauerhaft zu speichern.

Methode 2: Eingabeaufforderung (CMD) mit Netsh-Befehlen

Für maximale Flexibilität und Zugriff auf alle historisch gespeicherten WLAN-Profile ist die Eingabeaufforderung mit dem Befehlskontext netsh wlan ein leistungsstarkes Werkzeug. Das Dienstprogramm netsh (Network Shell) interagiert direkt mit dem WLAN AutoConfig-Dienst.

- CMD als Administrator ausführen: Klicken Sie mit der rechten Maustaste auf die Start-Schaltfläche und wählen Sie „Terminal (Administrator)“ oder „Eingabeaufforderung (Administrator). Erhöhte (Administrator-) Berechtigungen sind für die Schlüsselentschlüsselung zwingend erforderlich.

- Alle gespeicherten Profile auflisten: Führen Sie den folgenden Befehl aus, um alle Profile aufzulisten:

Die Befehlsausgabe zeigt alle Benutzerprofile, also die SSID-Namen jedes jemals verbundenen Netzwerks, einschließlich öffentlicher Netzwerke.netsh wlan show profiles - Details und Passwort für ein bestimmtes Profil abrufen: Verwenden Sie die folgende Syntax und ersetzen Sie

PROFILNAMEdurch die genaue SSID (Groß-/Kleinschreibung beachten):

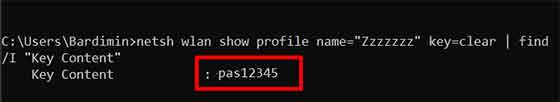

Der Parameternetsh wlan show profile name="PROFILNAME" key=clearkey=clearist die kritische Anweisung, um den Sicherheitsschlüssel nach der Entschlüsselung in lesbarer Form (Klartext) anzuzeigen. - Ausgabe nach Schlüsselinhalt analysieren: Suchen Sie in der umfangreichen Ausgabe nach dem Abschnitt „Sicherheitseinstellungen“. Der Wert in der Zeile „Schlüsselinhalt“ ist das gesuchte WLAN-Passwort. Hinweis: Für Unternehmensnetzwerke (WPA2-Enterprise) ist dieses Feld oft leer, da sie eine andere 802.1X-Authentifizierungsmethode verwenden.

Für Automatisierungszwecke können Sie den Befehl mit findstr verknüpfen, um das Passwort direkt zu extrahieren: netsh wlan show profile name="PROFILNAME" key=clear | findstr "Schlüsselinhalt". Diese Technik ist in Batch-Skripten für die gleichzeitige Verwaltung mehrerer Arbeitsstationen unschätzbar.

Methode 3: Windows PowerShell und das WiFiProfile-Modul

Windows PowerShell bietet einen leistungsstärkeren, objektorientierten Ansatz im Vergleich zur CMD. Windows 11 verfügt über native Funktionen zur Verwaltung von WLAN-Profilen über PowerShell.

- Windows PowerShell als Administrator öffnen.

- Objektbasierte Befehle verwenden: Um alle Profile und deren Passwörter in einer Ausführung anzuzeigen, können Sie das folgende One-Liner-Skript ausführen:

Dieses Skript analysiert dienetsh wlan show profiles | Select-String "\:(.+)$" | %{$name=$_.Matches.Groups[1].Value.Trim(); $_} | %{(netsh wlan show profile name="$name" key=clear)} | Select-String "Key Content\W+\:(.+)$" | %{$pass=$_.Matches.Groups[1].Value.Trim(); $_} | %{[PSCustomObject]@{ PROFILNAME=$name; PASSWORT=$pass }} | Format-Table -AutoSizenetsh-Ausgabe Schritt für Schritt, extrahiert Profilnamen, ruft jeden Schlüssel ab und erzeugt schließlich eine übersichtliche Tabelle. - Native PowerShell-Methode (Alternative): Bei einigen Installationen können Sie das folgende Cmdlet für einen direkteren Ansatz versuchen:

Get-WifiProfile | ForEach-Object { (netsh wlan show profile name=$_.Name key=clear) | Select-String "Key Content" }

Der Hauptvorteil von PowerShell ist die Fähigkeit, Ergebnisse in strukturierte Dateiformate wie CSV zu exportieren. Fügen Sie | Export-Csv -Path C:\wlan_passwoerter.csv -NoTypeInformation am Ende der Pipeline hinzu, um einen Bericht zu erstellen.

Methode 4: Über die Anmeldeinformationsverwaltung (Fortgeschritten)

Die Anmeldeinformationsverwaltung ist das zentrale Repository von Windows für alle Anmeldeinformationen. So greifen Sie auf WLAN-Anmeldedaten hier zu:

- Öffnen Sie die Systemsteuerung > Benutzerkonten > Anmeldeinformationsverwaltung.

- Klicken Sie auf die Registerkarte „Windows-Anmeldeinformationen“.

- Scrollen Sie zum Abschnitt „Allgemeine Anmeldeinformationen“. Suchen Sie nach einem Eintrag, der mit dem Format

Microsoft:Wifi:Ssid=NETZWERKNAMEbeginnt. - Klicken Sie auf den Eintrag und dann auf die Schaltfläche „Anzeigen“ neben dem Passwortfeld. Es wird erneut eine administrative Bestätigung verlangt.

Diese Methode wird aufgrund ihrer abstrakteren Speicherstruktur seltener verwendet, ist aber für ein ganzheitliches Verständnis wertvoll, wie Windows alle Arten von Anmeldeinformationen zentral verwaltet.

WLAN-Profilverwaltung und Sicherheit

Zu wissen, wie man ein Passwort anzeigt, ist nur ein Aspekt. Ein IT-Experte muss auch in der Lage sein, WLAN-Profile aktiv zu verwalten. Hier sind kritische Operationen, die über CMD oder PowerShell durchgeführt werden können:

- Unnötige Profile löschen:

netsh wlan delete profile name="PROFILNAME". Diese Aktion verbessert die Sicherheit, indem sie die Angriffsfläche verringert und veraltete Konfigurationen bereinigt. - Ein Profil zur Sicherung oder Migration exportieren:

netsh wlan export profile name="PROFILNAME" folder=C:\Backup\ key=clear. Dieser Befehl generiert eine XML-Datei mit der vollständigen Netzwerkkonfiguration. WARNUNG: Wenn der Parameterkey=clearverwendet wird, wird das Passwort im Klartext in der XML-Datei gespeichert. Schützen Sie diese Datei sorgfältig! - Ein Profil auf einen neuen Computer importieren:

netsh wlan add profile filename="C:\Backup\PROFILNAME.xml". Dies ist sehr effizient für standardisierte Bereitstellungen auf mehreren Geräten.

Für Unternehmensumgebungen mit einer Active Directory-Domäne kann Gruppenrichtlinie genutzt werden, um vorkonfigurierte WLAN-Profile an alle in die Domäne eingebundenen Computer zu verteilen, wodurch die Notwendigkeit entfällt, Passwörter auf jedem Computer manuell zu speichern und zu verwalten.

YMYL-Sicherheitsaspekte und Vorsorgemaßnahmen

Der Zugriff auf gespeicherte Anmeldeinformationen betrifft Aspekte der digitalen Sicherheit, die als YMYL (Your Money or Your Life) kategorisiert sind. Daher sind folgende Überlegungen entscheidend:

- Prinzip der geringsten Rechte: Erteilen Sie Endbenutzern keine alltäglichen Administratorkonten. Der Zugriff zum Anzeigen gespeicherter Passwörter sollte auf autorisiertes Personal beschränkt werden.

- Regelmäßige Audits: Verwenden Sie geplante PowerShell-Skripte, um regelmäßig vorhandene WLAN-Profile zu überprüfen und zu dokumentieren, um sicherzustellen, dass zuvor keine nicht autorisierten Zugangspunkte verbunden waren.

- WPA3-Verschlüsselung priorisieren: Befürworten Sie Netzwerke mit dem sichereren WPA3-Protokoll, das resistenter gegen Offline-Brute-Force-Angriffe ist. WPA3-Profile in Windows 11 werden mit zusätzlichem kryptografischen Schutz gespeichert.

- Wachsamkeit gegenüber Phishing und Malware: Seien Sie vorsichtig bei Drittanbieter-Skripten oder -Tools, die behaupten, alle WLAN-Passwörter „wiederherzustellen“ oder „anzuzeigen“. Solche Tools könnten Malware sein, die darauf ausgelegt ist, alle auf dem System gespeicherten Anmeldeinformationen zu stehlen. Verwenden Sie immer die oben beschriebenen integrierten Systemwerkzeuge.

Für weitere Informationen zu den Netzwerksicherheitspraktiken von Microsoft können Sie auf deren offizielle Dokumentation unter Microsoft Security Documentation verweisen.

Fehlerbehebung häufiger Probleme

- Passwort wird nicht angezeigt (leeres Feld): Wenn das Feld „Schlüsselinhalt“ leer ist, verwendet das Netzwerk wahrscheinlich WPA2-Enterprise (EAP). Anmeldeinformationen für solche Netze werden separat gespeichert, oft als digitale Zertifikate. Verwenden Sie

certmgr.msc, um die für den aktuellen Benutzer installierten Zertifikate anzuzeigen. - Netsh-Befehl wegen Zugriffsverweigerung abgelehnt: Stellen Sie sicher, dass Terminal, Eingabeaufforderung oder PowerShell als Administrator ausgeführt werden. Ohne erhöhte Berechtigungen kann der Prozess die gespeicherten Sicherheitsschlüssel nicht entschlüsseln.

- Profil nicht gefunden: Das Profil könnte unter einem anderen Windows-Benutzerkonto gespeichert sein. Melden Sie sich mit diesem Benutzerkonto an oder verwenden Sie den Systemkontenkontext, was fortgeschrittene Techniken wie

psexec -saus der Sysinternals Suite erfordert. - WLAN-Adapter ist deaktiviert: Einige Befehle, insbesondere solche, die Profile auflisten, erfordern, dass der WLAN-Adapter aktiv ist. Aktivieren Sie den WLAN-Adapter zuerst über Einstellungen oder den Geräte-Manager.

Fazit und Empfehlungen für Profis

Der Zugriff auf gespeicherte Windows 11 WLAN-Passwörter ist ein legitimes administratives Verfahren mit vielfältigen praktischen Anwendungen im IT-Support, der Notfallwiederherstellung und der komplexen Heimnetzwerkkonfiguration. Die GUI-Methode eignet sich für eine schnelle Lösung durch Endbenutzer, während CMD und PowerShell die Domäne von Technikern und Systemadministratoren sind, die Skalierbarkeit und Automatisierungsfähigkeiten benötigen.

Die wichtigste Empfehlung ist die Einführung eines mehrschichtigen Sicherheitsrahmens: Kombinieren Sie starke WLAN-Passwörter (vorzugsweise Passphrasen), führen Sie regelmäßige Profilaudits durch und nutzen Sie immer die höchsten von Ihrem Router und Ihren Clientgeräten unterstützten Sicherheitsfunktionen. Dokumentieren Sie konsequent größere Netzwerkkonfigurationsänderungen in einem sicheren Protokollierungssystem. Durch die Beherrschung der Techniken in diesem Leitfaden sichern Sie nicht nur digitale Assets, sondern verbessern auch erheblich die Betriebseffizienz bei der Verwaltung der Netzwerkinfrastruktur, sei es für Gaming mit geringer Latenz, Remote-Arbeit oder kleine Rechenzentren.