Das Trusted Platform Module (TPM) ist ein kritischer hardwarebasierter Sicherheitsstandard, der als Vertrauenswurzel für Computersysteme dient. Dieser Artikel erklärt seine Definition, Kernfunktionen und bietet eine technische Schritt-für-Schritt-Anleitung zur Aktivierung von TPM 2.0 im BIOS/UEFI-Firmware verschiedener Mainboard-Hersteller wie HP, Dell und Lenovo.

Das Trusted Platform Module (TPM) ist ein dedizierter kryptografischer Chip, der auf dem Mainboard verbaut ist. Es fungiert als sicherer Kryptoprozessor, der kryptografische Operationen wie die Erzeugung, Speicherung und Nutzung von Verschlüsselungsschlüsseln schützt. Diese Technologie umfasst physikalische Sicherheitsmechanismen, die sie gegen Manipulationen resistent machen. Darüber hinaus können schädliche Software seine Sicherheitsfunktionen nicht kompromittieren.

Die Bedeutung von TPM hat erheblich zugenommen, insbesondere seit Microsoft TPM 2.0 zur Mindestanforderung für die Windows 11-Installation gemacht hat. Dies unterstreicht die Rolle von TPM beim Aufbau einer resilienteren Sicherheitsgrundlage. Daher ist das korrekte Verständnis und Konfigurieren ein entscheidender Schritt für Profis und Anwender.

Funktionen und Vorteile von TPM

Das Trusted Platform Module (TPM) verfügt über mehrere Kernfunktionen, die die ganzheitliche Gerätesicherheit unterstützen. Diese Funktionen bieten greifbare Vorteile.

- Verwaltung kryptografischer Schlüssel: TPM kann Verschlüsselungsschlüssel wie BitLocker-Schlüssel erzeugen, speichern und deren Nutzung einschränken. Diese sensiblen Schlüssel verbleiben im geschützten Chip.

- Geräteauthentifizierung: Jeder TPM-Chip besitzt ein einzigartiges, hardwaregebundenes RSA-Schlüsselpaar. Dies ermöglicht die zuverlässige Identifizierung und Authentifizierung des Geräts.

- Plattformintegritätsmessung: Während des Bootvorgangs „misst“ das TPM Hashwerte kritischer Komponenten wie BIOS-Firmware und stellt so sicher, dass das System nur mit vertrauenswürdigem Code startet.

So aktivieren Sie TPM 2.0 im BIOS/UEFI

Die Einstellungen für das Trusted Platform Module (TPM) werden über die BIOS- oder UEFI-Firmware-Schnittstelle konfiguriert. Die Methode zum Aufruf des BIOS-Menüs variiert je nach Mainboard-Hersteller, erfolgt jedoch typischerweise durch Drücken von Tasten wie F2, F10, DEL oder ESC unmittelbar nach dem Einschalten des Computers. Speichern Sie stets Änderungen vor dem Verlassen.

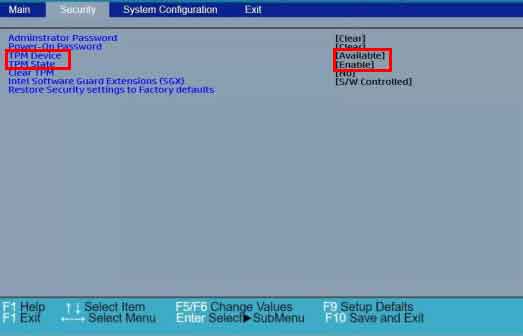

Anleitung für HP-Mainboards

- Starten Sie den Computer neu und drücken Sie „F10“, um das BIOS-Setup aufzurufen.

- Öffnen Sie den Tab „Security“.

- Suchen Sie die Option „TPM device“ und stellen Sie sicher, dass ihr Status von „Hidden“ auf „Available“ geändert wird.

- Ändern Sie die Einstellung „TPM State“ auf „Enabled“.

- Drücken Sie „F10“, um zu speichern und zu beenden.

Anleitung für Dell-Mainboards

- Starten Sie den Computer neu und drücken Sie „F2“, wenn das Dell-Logo erscheint.

- Navigieren Sie zum Bereich „Security“.

- Wählen Sie „TPM 2.0 Security“.

- Wählen Sie „TPM On“.

- Wählen Sie „Apply“ und dann „Exit“.

Anleitung für Lenovo-Mainboards

- Rufen Sie das BIOS durch Drücken von „F1“ oder „F2“ während des Starts auf.

- Öffnen Sie das Menü „Security“.

- Für Intel-Plattformen: Suchen und aktivieren Sie die Option „Intel Platform Trust Technology (PTT)“.

- Für AMD-Plattformen: Suchen und aktivieren Sie die Option „AMD Platform Security Processor (PSP)“.

- Speichern Sie die Konfiguration und starten Sie neu.

Nach der Aktivierung des Trusted Platform Module (TPM) im BIOS wird es von Betriebssystemen wie Windows 11 automatisch erkannt und für Funktionen wie BitLocker genutzt. Bei Problemen ist die Konsultation der offiziellen Herstelleranleitung ratsam. Technische Spezifikationen finden Sie beim Trusted Computing Group oder Sicherheitsleitfäden bei Microsoft.

Zusammenfassend ist die Aktivierung von TPM 2.0 ein entscheidender proaktiver Schritt zur Verbesserung Ihrer Gerätesicherheit. Diese Technologie bietet eine schwer zu umgehende hardwarebasierte Schutzschicht. Durch Befolgen dieser Anleitung stellen Sie sicher, dass das Trusted Platform Module optimal funktioniert, um Ihre Daten und Systemintegrität zu schützen.