Manter a privacidade online é importante para muitas pessoas em um mundo digital conectado. A Darknet e a Tor Network estão aqui como uma solução para aqueles que desejam permanecer anônimos e proteger suas atividades online da vigilância. No entanto, o que exatamente é a Darknet e como funciona a Rede Tor?

A darknet é frequentemente considerada uma parte oculta da internet, onde dados e informações são inacessíveis aos usuários comuns. Por outro lado, Tor (abreviação de The Onion Router) é um software que permite o acesso à Darknet por meio de um sistema de criptografia em camadas conhecido como onion routing. A tecnologia se concentra não apenas no anonimato, mas também na liberdade de expressão, especialmente em países com censura estrita.

O que é Tor?

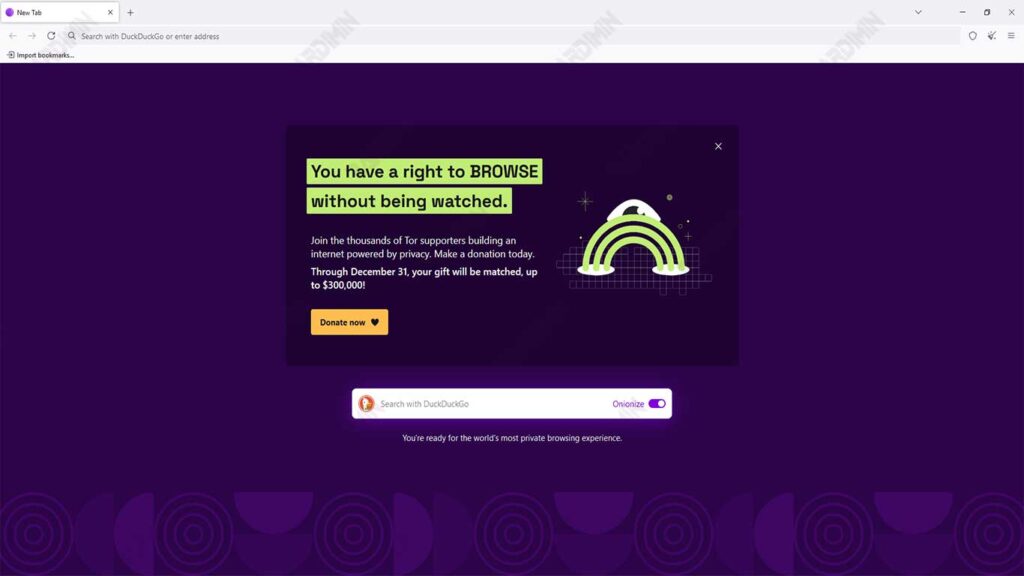

Tor, que significa The Onion Router, é um software criado para manter o anonimato do usuário enquanto navega na Internet. Usando criptografia em camadas semelhante à estrutura onion, o Tor protege as informações do usuário contra rastreamento e análise de tráfego de rede. Ele também permite o acesso a redes ocultas, como Darknet, que não podem ser acessadas por meio de navegadores comuns, como Google Chrome ou Mozilla Firefox.

Tor foi introduzido pela primeira vez em 2002 como um projeto desenvolvido pelo Laboratório de Pesquisa Naval dos Estados Unidos (US Naval Research Laboratory). O objetivo original era criar uma ferramenta de comunicação segura para a inteligência militar. No entanto, com o tempo, Tor evoluiu para um projeto de código aberto que pode ser acessado por qualquer pessoa, incluindo ativistas, jornalistas e o público em geral que deseja manter sua privacidade online.

Desde o seu lançamento, Tor passou por muitas atualizações e melhorias. Hoje, o software Tor Browser é construído sobre o Mozilla Firefox, fornecendo uma interface familiar para os usuários. Sua popularidade está aumentando constantemente, especialmente entre aqueles que precisam de acesso anônimo à internet, tanto para fins legítimos quanto ilegítimos.

Como o Tor mantém o anonimato de seus usuários

O Tor funciona redirecionando o tráfego da Internet por meio de uma série de retransmissores mantidos por voluntários em todo o mundo. Veja como Tor mantém o anonimato:

- Quando um usuário envia dados pela rede Tor, eles não vão diretamente para o destino. Em vez disso, os dados passam por vários relés aleatoriamente.

- Os dados do usuário são criptografados várias vezes antes de sair do dispositivo. Cada retransmissão só pode descriptografar uma camada de criptografia para saber a próxima.

- Os dados passam por até 7.000 relés antes de chegar ao destino final. Esse processo torna a análise de tráfego muito difícil, para que as identidades dos usuários permaneçam seguras.

- Quando os dados chegam à última retransmissão, eles são descriptografados e enviados para o endereço IP de destino sem revelar o endereço IP real do usuário.

Como o Tor e a Darknet funcionam

O Tor e a Darknet servem para proteger as identidades dos usuários de forma exclusiva, usando um sistema chamado roteamento de cebola. Essa tecnologia visa fornecer anonimato criptografando dados em várias camadas, semelhante às cebolas. Aqui está uma explicação adicional: