Atenção: Este artigo discute um recurso de segurança avançado (Políticas de Restrição de Software) destinado a profissionais, técnicos de TI e usuários avançados. A configuração incorreta pode restringir as operações do sistema. Recomenda-se testar primeiro em um ambiente de laboratório.

Como uma linha de defesa proativa, as Políticas de Restrição de Software (SRP) no Windows fornecem controle granular sobre quais aplicativos têm permissão para serem executados. Esse recurso de Política de Grupo é uma arma poderosa, especialmente em uma estratégia para prevenir ransomware e outros malwares que tentem ser executados sem autorização.

Em um ecossistema digital cada vez mais complexo, ameaças como ransomware não vêm apenas de e-mails de phishing, mas também de anúncios infectados (malvertising), sites maliciosos ou exploração de vulnerabilidades. As Políticas de Restrição de Software atuam como um guardião que aplica regras de execução com base em caminho, hash, certificado ou zona de rede. Assim, você constrói uma camada de segurança além da proteção antivírus tradicional.

O que são Políticas de Restrição de Software (SRP) e seus benefícios

As Políticas de Restrição de Software são um componente interno do Windows (disponível nas edições Pro, Enterprise e Education) que permite aos administradores controlar o comportamento de execução de arquivos. Esse recurso é crucial em uma estrutura de Confiança Zero, onde nenhum aplicativo é confiável por padrão.

Os benefícios da implementação de SRP incluem:

- Prevenção da Execução de Malware: Bloqueia vírus, ransomware, spyware ou trojans ainda não detectados por antivírus baseados em assinatura.

- Controle do Uso do Computador: Restringe aplicativos ou jogos específicos em computadores compartilhados ou para crianças.

- Melhoria da Conformidade: Garante que apenas aplicativos aprovados (na lista de permissões) possam ser executados em ambientes corporativos.

Lista de Permissões vs. Lista de Bloqueios: Qual é mais eficaz?

A SRP oferece duas abordagens fundamentais:

- Lista de Permissões (Whitelist): Todos os aplicativos são bloqueados por padrão. Somente aplicativos explicitamente na lista têm permissão para serem executados.

- Lista de Bloqueios (Blacklist): Todos os aplicativos são permitidos por padrão. Somente aplicativos específicos na lista são bloqueados.

Para o propósito de prevenir ransomware e ameaças de dia zero, a abordagem de Lista de Permissões é muito superior e recomendada por profissionais de segurança cibernética. A razão é simples: é mais fácil definir o que é “bom” (aplicativos legais) do que ficar constantemente perseguindo o que é “ruim” (novas variantes de malware).

Guia passo a passo para configurar a SRP e prevenir ransomware

Abaixo está uma configuração básica de SRP usando o método de Lista de Permissões. Certifique-se de estar conectado como administrador.

Passo 1: Abrir o Editor de Política de Grupo Local

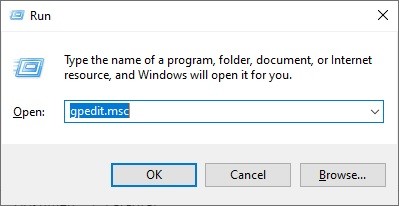

- Pressione as teclas Windows + R para abrir Executar.

- Digite

gpedit.msce pressione Enter.

Passo 2: Navegar até Políticas de Restrição de Software

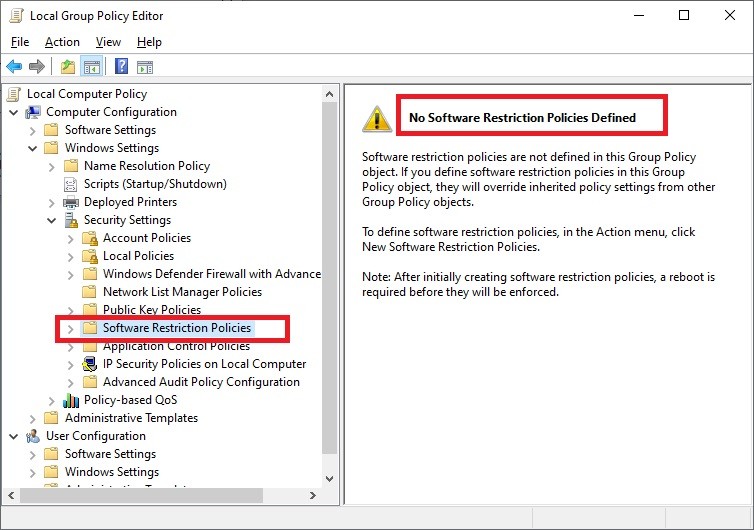

Na janela do Editor, navegue até: Configuração do Computador > Configurações do Windows > Configurações de Segurança > Políticas de Restrição de Software.

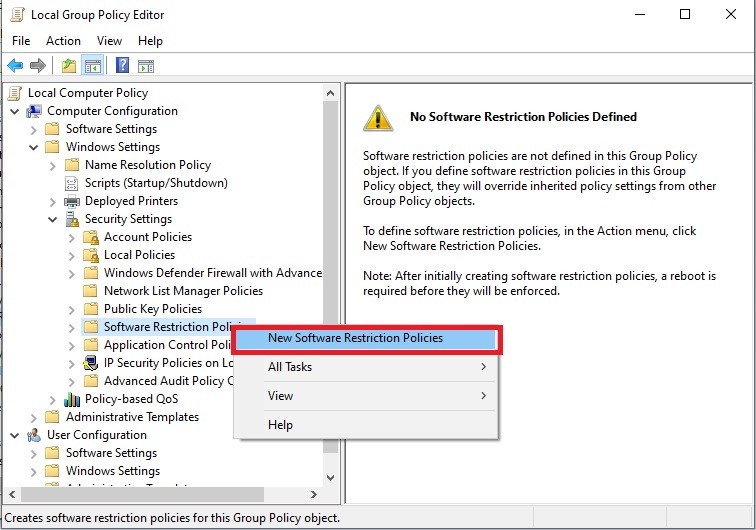

Passo 3: Criar Novas Políticas

Clique com o botão direito em Políticas de Restrição de Software e selecione Novas Políticas de Restrição de Software. Uma estrutura padrão será criada.

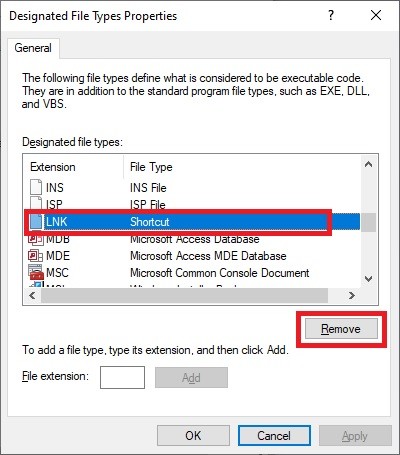

Passo 4: Remover a extensão LNK da lista de Tipos de Arquivo Designados

Este passo é crucial para evitar que malware se disfarce de atalhos. Abra Tipos de Arquivo Designados. Encontre a extensão .LNK na lista e clique em Remover. Clique em OK.

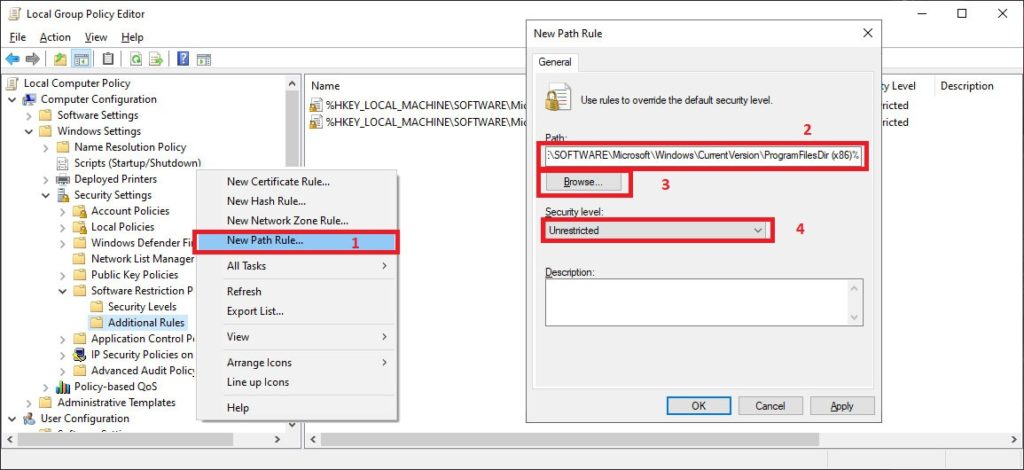

Passo 5: Revisar e Adicionar Regras de Caminho (Lista de Permissões)

Abra a pasta Regras Adicionais. Por padrão, existem duas regras de caminho “Irrestritas”:

1. %HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SystemRoot% (Pasta Windows)

2. %ProgramFiles%

Para sistemas de 64 bits, você deve adicionar uma regra para a pasta Arquivos de Programas (x86):

1. Clique com o botão direito em uma área vazia e selecione Nova Regra de Caminho.

2. No campo Caminho, digite ou navegue até: C:\Arquivos de Programas (x86)

3. Certifique-se de que o Nível de Segurança esteja definido como: Irrestrito.

4. Clique em OK.

Nota importante: Alguns aplicativos (como Zoom, alguns jogos) são instalados em locais personalizados (por exemplo, C:\Zoom ou C:\Jogos). Você precisa criar uma nova Regra de Caminho para cada pasta de instalação personalizada com o nível “Irrestrito.

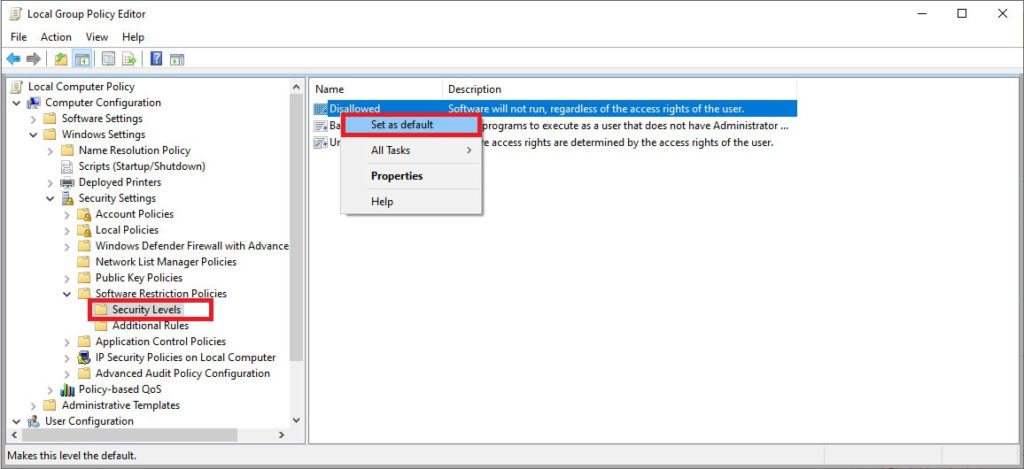

Passo 6 (Final): Alterar o Nível de Segurança Padrão para “Não Permitido”

Este é o núcleo da estratégia de Lista de Permissões. Abra a pasta Níveis de Segurança. Clique com o botão direito no nível Não Permitido e selecione Definir como Padrão. Confirme qualquer aviso que aparecer.

Após este passo, a política entra em vigor. Somente aplicativos instalados em locais com uma regra “Irrestrita” (como Arquivos de Programas) serão executados. Aplicativos de outras pastas (como Downloads, Área de Trabalho) ou mídia externa serão bloqueados, ajudando efetivamente a prevenir ransomware.

Melhores Práticas e Considerações Adicionais

A implementação de Políticas de Restrição de Software requer planejamento. Aqui estão algumas dicas:

- Teste primeiro em laboratório: Aplique a política em uma máquina de teste para garantir que todos os aplicativos críticos sejam executados.

- Use Regras de Hash ou Certificado para flexibilidade: Além das Regras de Caminho, você pode criar regras baseadas em hash de arquivo (adequado para aplicativos portáteis) ou certificado do editor (mais seguro).

- Monitore o Visualizador de Eventos: Verifique os logs em

Visualizador de Eventos > Logs de Aplicativos e Serviços > Microsoft > Windows > AppLocker(ou CodeIntegrity) para ver aplicativos bloqueados. - SRP vs. AppLocker: Para Windows 10/11 Enterprise/Education, considere AppLocker, que oferece gerenciamento mais amigável e poderoso.

Ao configurar as Políticas de Restrição de Software com um princípio de lista de permissões, você construiu uma camada de defesa proativa significativa. Essa camada efetivamente tranca a porta de execução para programas desconhecidos, incluindo novas variantes de ransomware, protegendo assim seus dados e a integridade do sistema.