Controlar o acesso à rede de aplicativos é um aspecto fundamental da segurança cibernética em ambientes Windows. Este artigo técnico fornece um guia detalhado para bloquear o acesso à internet de aplicativos usando o Firewall do Windows com Segurança Avançada (WFAS) e ferramentas de terceiros, projetado para profissionais de TI, administradores de sistema e usuários avançados preocupados com segurança de dados e otimização de largura de banda.

Na arquitetura de segurança moderna, o princípio do privilégio mínimo deve ser aplicado não apenas às permissões de usuário, mas também ao acesso à rede de cada aplicativo. Muitos aplicativos, incluindo processos em segundo plano e serviços de telemetria, fazem conexões de saída que nem sempre são essenciais para sua operação principal. Essas conexões podem se tornar vetores de exfiltração de dados, pontos de entrada para malware, ou simplesmente desperdício de largura de banda. Portanto, a capacidade de bloquear aplicativo do acesso à internet seletivamente é uma habilidade crítica.

O Firewall do Windows com Segurança Avançada (WFAS) é um componente integrado de firewall stateful no sistema operacional Windows (do Vista ao Windows 11). Diferente de um firewall básico que apenas filtra tráfego por porta e endereço IP, o WFAS permite a criação de regras granulares baseadas em processo (consciente do aplicativo). Regras de saída no WFAS permitem por padrão todas as conexões de saída (allow by default). Uma configuração de segurança proativa requer mudar esse paradigma para negar por padrão para aplicativos específicos, o que implementaremos.

Arquitetura e Mecanismo do Firewall do Windows para Bloquear Aplicativos

Antes de criar regras, entenda a hierarquia de avaliação de regras do WFAS. Este firewall usa a Plataforma de Filtragem do Windows (WFP), que processa regras baseadas na ordem de especificidade. Regras que filtram pelo caminho do aplicativo têm prioridade maior que regras baseadas em porta. Cada regra deve definir cinco componentes: Programa, Ação (Permitir/Bloquear), Perfil (Domínio, Privado, Público), Protocolo & Porta e Endereço. Para bloquear um aplicativo, nosso foco está nos componentes Programa e Ação.

Passos para Configuração Precisa de Regra de Saída

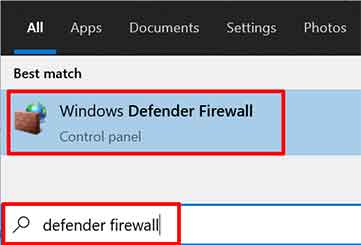

- Abra o Firewall do Windows com Segurança Avançada. O método mais rápido é executar o comando

wf.mscatravés da caixa de diálogo Executar (Win + R) ou PowerShell com privilégios de Administrador.

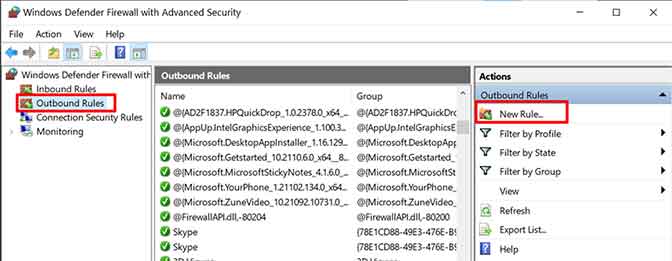

- No painel esquerdo, navegue até Regras de Saída. Clique com o botão direito e selecione Nova Regra… para abrir o Assistente. Escolha o tipo de regra Programa porque identificaremos o aplicativo pelo seu hash ou caminho do arquivo executável (.exe).

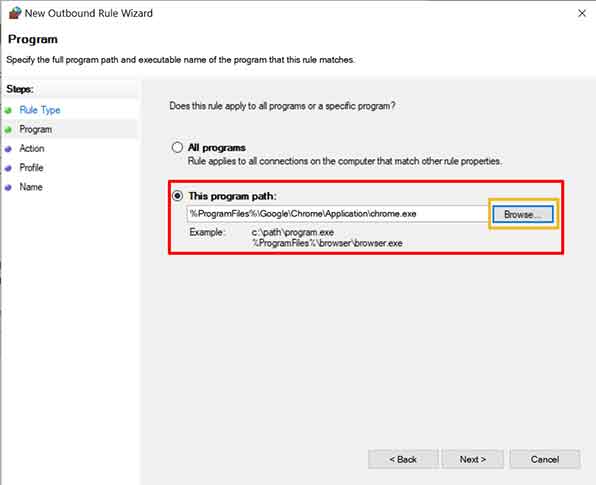

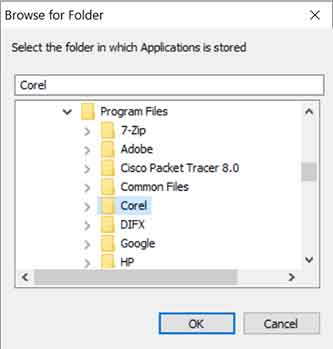

- Na página Programa, selecione a opção “Este caminho de programa:”. Insira o caminho absoluto para o arquivo .exe do aplicativo alvo. Para máxima precisão, use o botão Procurar para evitar erros de digitação. Importante saber: a regra será vinculada a essa assinatura digital ou caminho de arquivo específico. Se o aplicativo for atualizado e seu caminho ou hash mudar, a regra pode precisar ser atualizada.

- Na página Ação, escolha “Bloquear a conexão”. Esta opção fará com que o WFAS descarte todos os pacotes de rede originados desse processo, sem enviar uma resposta de negação ao aplicativo. Este comportamento de descarte geralmente é mais seguro pois não fornece feedback a entidades externas.

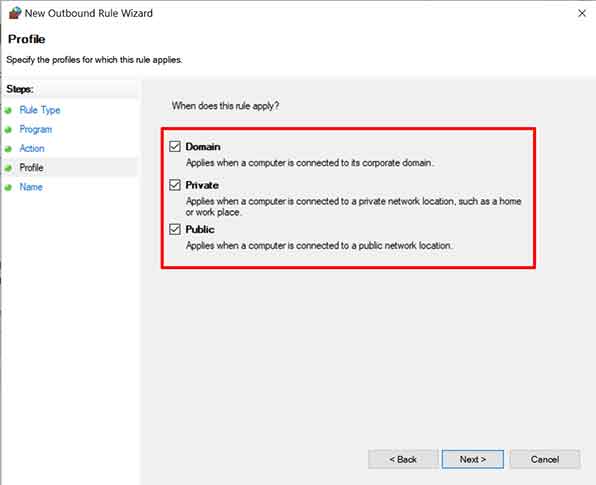

- Na página Perfil, ative os três perfis (Domínio, Privado, Público) a menos que você tenha requisitos específicos. Isso garante que o aplicativo seja bloqueado em todos os tipos de rede. O perfil Público normalmente tem as regras mais restritas, então aplicá-lo aqui é altamente recomendável.

- Forneça um nome e descrição informativos na página Nome. Use uma convenção de nomeação clara, ex.:

[BLOQUEAR] - NomeApp - Saída - Todos os Protocolos. A descrição pode incluir o propósito do bloqueio e a data de implementação. Clique em Concluir.

A regra recém-criada torna-se ativa imediatamente. Você pode verificá-la no console, onde regras de bloqueio são marcadas com um ícone de círculo vermelho. Para testar, execute o aplicativo e monitore suas tentativas de conexão usando o Monitor de Recursos (aba Rede) ou Process Explorer da Sysinternals para ver se conexões TCP/UDP são prevenidas.

Cenário Complexo: Bloquear Múltiplos Executáveis e Processos Filhos

Muitos aplicativos, especialmente clientes de jogos (como Steam, Epic Games Launcher) ou kits de desenvolvimento de software, consistem em múltiplos processos inter-relacionados (árvore de processos pai-filho). Criar regras manuais para cada .exe é ineficiente. A solução técnica é criar regras baseadas na localização do diretório ou usar ferramentas de automação.

Método 1: Regras de Firewall Baseadas em Diretório (Usando PowerShell)

O Firewall do Windows não tem uma opção “Bloquear pasta inteira” em sua interface gráfica. No entanto, você pode alcançar isso com um script PowerShell. O seguinte script criará regras de bloqueio para todos os arquivos .exe dentro de um diretório e seus subdiretórios:

# Substitua $TargetFolder pelo caminho da pasta do aplicativo

$TargetFolder = "C:\Program Files\AplicativoAlvo"

# Obter todos os arquivos .exe

$ExeFiles = Get-ChildItem -Path $TargetFolder -Filter *.exe -Recurse -File

foreach ($Exe in $ExeFiles) {

$RuleName = "BLOQUEAR - " + $Exe.Name

# Verificar se a regra já existe

if (-not (Get-NetFirewallApplicationFilter -Program $Exe.FullName -ErrorAction SilentlyContinue)) {

New-NetFirewallRule -DisplayName $RuleName -Direction Outbound -Program $Exe.FullName -Action Block -Enabled True

Write-Output "Regra criada para: $($Exe.FullName)"

}

}Execute PowerShell como Administrador. Este script aproveita o módulo NetSecurity para criar regras programaticamente. Suas vantagens incluem precisão e a capacidade de fazer parte de um script de implantação em ambientes corporativos.

Método 2: Usando Firewall App Blocker (FAB) – Análise Técnica

O Firewall App Blocker (FAB) da Sordum é um front-end GUI portátil para o WFAS. Internamente, o FAB não implementa seu próprio firewall, mas chama a API do Firewall do Windows (via COM ou PowerShell) para criar regras. Os pontos fortes do FAB incluem capacidade de operações em massa e gerenciamento de regras mais visual.

- Baixe e extraia o FAB. Execute Fab.exe com privilégios de Administrador (sem isso, o FAB não pode modificar as regras do firewall).

- A interface principal exibe uma lista de regras de saída existentes. Para adicionar uma pasta, clique em Arquivo > Adicionar Conteúdo da Pasta.

- O FAB escaneará recursivamente a pasta e mostrará uma caixa de diálogo de confirmação com o número de arquivos .exe a serem bloqueados. Tecnicamente, o FAB cria uma regra separada para cada arquivo .exe encontrado.

- Após a conclusão do processo, todas as regras aparecerão na lista com status Habilitado e ação Bloquear. Você pode desabilitar ou excluir regras em massa através do FAB.

Uma desvantagem dessa abordagem é que se novos arquivos .exe forem adicionados à pasta após a criação das regras, eles não serão cobertos. Você deve executar uma nova varredura. Portanto, para diretórios muito dinâmicos, considere soluções baseadas em Política de Grupo ou scripts agendados.

Melhores Práticas e Considerações Avançadas de Segurança

- Auditoria e Registro: Habilite o registro para regras de bloqueio nas Propriedades da regra (guia Geral). Os registros são armazenados em

%SystemRoot%\System32\LogFiles\Firewalle podem ser analisados com ferramentas como o Visualizador de Eventos do Windows (Filtro: Microsoft-Windows-Windows Firewall With Advanced Security/Firewall). - Verificação de Assinatura: Para segurança aprimorada, utilize as opções Usuários Autorizados ou SID do Pacote na guia Princípios Locais das propriedades da regra. Isso permite restrições baseadas no contexto de segurança do processo.

- Interação com Outras Soluções de Segurança: Certifique-se de que a configuração do firewall não entre em conflito com regras de soluções EDR (Endpoint Detection and Response) ou antivírus de terceiros. Algumas soluções podem substituir ou complementar o Firewall do Windows.

- Recuperação (Rollback): Sempre exporte a configuração do firewall antes de fazer alterações significativas. Use o comando

netsh advfirewall export "C:\backup\firewall.wfw"ou exporte através do console WFAS. Isso permite recuperação rápida se ocorrerem problemas.

Implementar o bloquear aplicativo do acesso à internet é um passo defensivo proativo que fortalece significativamente a postura de segurança. Ao entender os mecanismos técnicos por trás do Firewall do Windows e as ferramentas disponíveis, profissionais de TI podem implementar controles de rede precisos, mitigar riscos de exfiltração de dados e garantir conformidade com políticas de segurança organizacional. Para um guia oficial aprofundado, é altamente recomendável consultar a documentação da Microsoft.