Manter a privacidade online é importante para muitas pessoas em um mundo digital conectado. A Darknet e a Tor Network estão aqui como uma solução para aqueles que desejam permanecer anônimos e proteger suas atividades online da vigilância. No entanto, o que exatamente é a Darknet e como funciona a Rede Tor?

A darknet é frequentemente considerada uma parte oculta da internet, onde dados e informações são inacessíveis aos usuários comuns. Por outro lado, Tor (abreviação de The Onion Router) é um software que permite o acesso à Darknet por meio de um sistema de criptografia em camadas conhecido como onion routing. A tecnologia se concentra não apenas no anonimato, mas também na liberdade de expressão, especialmente em países com censura estrita.

O que é Tor?

Tor, que significa The Onion Router, é um software criado para manter o anonimato do usuário enquanto navega na Internet. Usando criptografia em camadas semelhante à estrutura onion, o Tor protege as informações do usuário contra rastreamento e análise de tráfego de rede. Ele também permite o acesso a redes ocultas, como Darknet, que não podem ser acessadas por meio de navegadores comuns, como Google Chrome ou Mozilla Firefox.

Tor foi introduzido pela primeira vez em 2002 como um projeto desenvolvido pelo Laboratório de Pesquisa Naval dos Estados Unidos (US Naval Research Laboratory). O objetivo original era criar uma ferramenta de comunicação segura para a inteligência militar. No entanto, com o tempo, Tor evoluiu para um projeto de código aberto que pode ser acessado por qualquer pessoa, incluindo ativistas, jornalistas e o público em geral que deseja manter sua privacidade online.

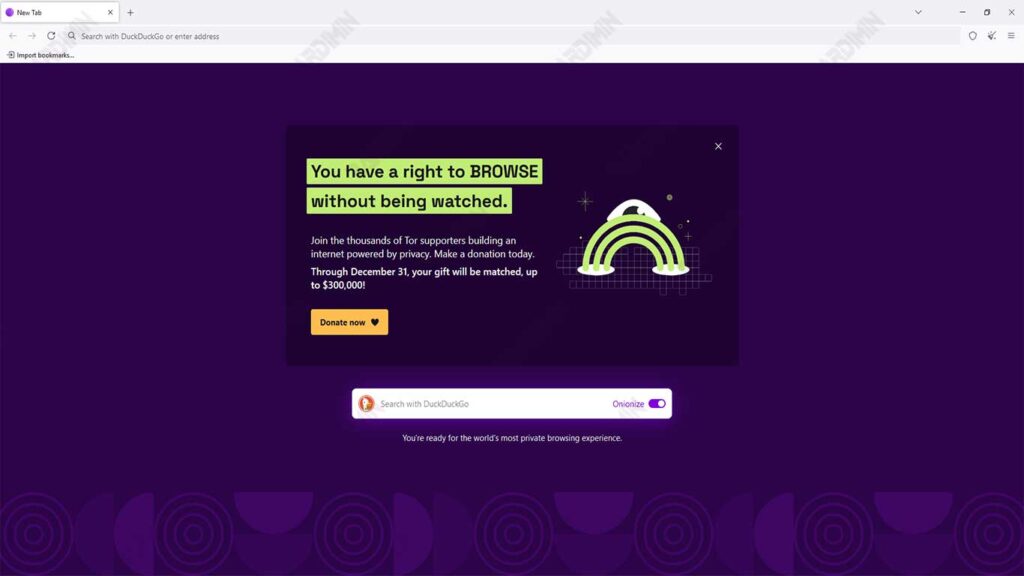

Desde o seu lançamento, Tor passou por muitas atualizações e melhorias. Hoje, o software Tor Browser é construído sobre o Mozilla Firefox, fornecendo uma interface familiar para os usuários. Sua popularidade está aumentando constantemente, especialmente entre aqueles que precisam de acesso anônimo à internet, tanto para fins legítimos quanto ilegítimos.

Como o Tor mantém o anonimato de seus usuários

O Tor funciona redirecionando o tráfego da Internet por meio de uma série de retransmissores mantidos por voluntários em todo o mundo. Veja como Tor mantém o anonimato:

- Quando um usuário envia dados pela rede Tor, eles não vão diretamente para o destino. Em vez disso, os dados passam por vários relés aleatoriamente.

- Os dados do usuário são criptografados várias vezes antes de sair do dispositivo. Cada retransmissão só pode descriptografar uma camada de criptografia para saber a próxima.

- Os dados passam por até 7.000 relés antes de chegar ao destino final. Esse processo torna a análise de tráfego muito difícil, para que as identidades dos usuários permaneçam seguras.

- Quando os dados chegam à última retransmissão, eles são descriptografados e enviados para o endereço IP de destino sem revelar o endereço IP real do usuário.

Como o Tor e a Darknet funcionam

O Tor e a Darknet servem para proteger as identidades dos usuários de forma exclusiva, usando um sistema chamado roteamento de cebola. Essa tecnologia visa fornecer anonimato criptografando dados em várias camadas, semelhante às cebolas. Aqui está uma explicação adicional:

Mecanismo de roteamento onion e criptografia em camadas

- O roteamento onion é uma maneira que envolve os dados do usuário em várias camadas de criptografia antes de serem enviados pela rede.

- Cada camada criptografa certas informações, incluindo o endereço IP do remetente, para que a identidade do usuário permaneça oculta.

- Os dados criptografados são então enviados por meio de vários retransmissores gerenciados por voluntários em todo o mundo.

Ilustração do processamento de dados passando por 7.000 relés na rede Tor

O processo de envio de dados pela rede Tor pode ser descrito da seguinte forma:

- O usuário solicita o acesso ao site.

- Os dados são criptografados com várias camadas.

- Os dados criptografados são enviados por meio de uma série de relés, que podem chegar a 7.000 retransmissões aleatórias:

- Cada relé recebe dados, descriptografando uma camada para saber o próximo relé.

- Esse processo se repete até que os dados cheguem ao último relé.

- Primeiro retransmissor: o primeiro retransmissor conhece apenas a localização do usuário, mas não o destino final.

- Retransmissão intermediária: A próxima retransmissão simplesmente passa os dados sem saber a origem ou o destino.

- Última retransmissão: a última retransmissão remove a última camada de criptografia e envia os dados para o destino final, mas não sabe quem é o remetente original.

Prós de usar o Tor

Tor tem muitas vantagens que o tornam uma ferramenta essencial para os usuários da Internet, especialmente aqueles preocupados com a privacidade e a liberdade de expressão. Aqui estão alguns dos principais benefícios de usar Tor:

1. Privacidade mantida contra vigilância

Uma das razões pelas quais muitas pessoas escolhem Tor é proteger suas atividades online do escrutínio de terceiros, como governos ou grandes corporações.

- Tor oculta o endereço IP do usuário, portanto, sua identidade permanece secreta.

- As atividades realizadas por meio de Tor são difíceis de rastrear pelos provedores de serviços de Internet (ISPs) ou supervisores de rede.

- A privacidade fornecida pelo Tor é crucial na era digital, onde muitas empresas coletam dados do usuário para diversos fins.

2. Liberdade de expressão em um país censurado

Em países que implementam censura estrita, Tor tornou-se uma ferramenta importante para acessar informações e expressar opiniões sem medo de consequências.

- Tor permite que os usuários evitem o bloqueio de sites realizado pelo governo.

- Ativistas e jornalistas podem se comunicar com segurança sem se preocupar com a revelação de suas identidades.

- Com o anonimato que Tor oferece, os usuários podem evitar o rastreamento e permanecer livres para compartilhar informações confidenciais.

3. Exemplos de uso do Tor para fins legais

Embora muitas vezes se pense que está associado a atividades ilegais, Tor também tem muitos benefícios legais que apoiam a liberdade e a segurança no ciberespaço. Alguns exemplos:

- Os jornalistas usam Tor para se comunicar com fontes que não querem ser identificadas, especialmente quando cobrem notícias em áreas de conflito ou sob escrutínio.

- Os especialistas em segurança cibernética estão aproveitando Tor para testar os pontos fracos do sistema sem precisar revelar quem são.

- Pessoas comuns que desejam manter a privacidade de seus dados, especialmente ao usar redes Wi-Fi públicas, optam por Tor para evitar o risco de roubo de informações.

Riscos e limitações da Darknet

A darknet e a Rede Tor fornecem anonimato e liberdade para seus usuários, mas também apresentam riscos e limitações que precisam ser considerados. Aqui estão alguns pontos-chave:

1. Possíveis usos para atividades ilegais

A darknet, especialmente por meio da rede Tor, é frequentemente associada a atividades ilegais. O exemplo mais óbvio é a venda de drogas ilegais. Nos vários mercados negros que podem ser acessados através do Tor, os usuários podem comprar itens ilegais, como drogas, armas e bens roubados.

O anonimato oferecido pelo Tor atrai pessoas que desejam fazer transações sem serem detectadas pela polícia. Embora muitos usuários do Tor usem essa rede para fins legítimos, a existência de um mercado negro na Darknet continua sendo um grande problema.

2. Fraquezas do Tor na detecção de acesso a sites que restringem a rede Tor

Embora o Tor forneça um alto nível de anonimato, existem desvantagens em seu sistema. Muitos sites estão começando a implementar restrições de acesso para usuários que os acessam por meio do Tor. Isso é feito para evitar atividades ilegais e se proteger de possíveis ameaças à segurança.

No entanto, o Tor não possui um recurso eficaz para ocultar o fato de que os usuários acessam o site por meio da rede Tor. Isso significa que, embora a identidade do usuário possa permanecer oculta, alguns sites podem detectar e bloquear o acesso de usuários do Tor, limitando assim a liberdade de acesso às informações.

3. Riscos de segurança ao não usar o navegador Tor corretamente

O uso do Tor não garante segurança completa se não for feito corretamente. Alguns dos riscos que os usuários podem enfrentar incluem:

- Acessar sites regulares com um navegador não Tor enquanto estiver conectado à rede Tor pode revelar seu endereço IP real e comprometer seu anonimato.

- O download de arquivos de fontes não confiáveis pode levar a infecções por malware, que podem expor informações pessoais mesmo se o usuário estiver na rede Tor.

- Se as configurações de privacidade do seu dispositivo estiverem incorretas, dados pessoais, como localização ou informações de identidade, podem vazar.

Etapas para usar o Tor com segurança

Usar o Tor para acessar a Darknet pode fornecer privacidade e anonimato, mas é importante fazê-lo de maneira segura. Aqui estão os passos que podem ser seguidos:

1. Baixe e instale o navegador Tor de fontes oficiais

Certifique-se de baixar o Tor Browser apenas do site oficial em torproject.org para evitar software inseguro.

Siga as instruções de instalação de acordo com o sistema operacional que você está usando (Windows, macOS, Linux ou Android).

Evite usar versões Tor Browser de fontes não confiáveis, pois elas podem conter malware que compromete seu anonimato.

2. Não insira informações pessoais ao usar a Darknet

Darknet foi projetado para manter o anonimato, mas você pode perder seu anonimato se inserir informações pessoais, como seu nome, endereço ou número de telefone.

Evite fazer login em contas que possam ser vinculadas à sua identidade real, incluindo e-mail ou mídia social.

Use um pseudônimo ou conta anônima para todas as atividades no Darknet.

3. Use VPNs adicionais para melhorar a segurança

Tor fornece anonimato, mas o uso de uma VPN (Rede Privada Virtual) pode adicionar proteção criptografando o tráfego da Internet antes de entrar na rede Tor.

As VPNs ocultam o uso de Tor dos provedores de serviços de Internet (ISPs), o que pode ajudar a evitar suspeitas.

Escolha um provedor de VPN confiável e não registre a atividade do usuário para manter sua privacidade.

4. Não acesse links suspeitos

No Darknet, existem muitos links estranhos (terminando em .onion) que podem levá-lo a sites perigosos ou ilegais.

Evite clicar em links sem saber sua origem ou conteúdo. Use diretórios de onion confiáveis para encontrar sites seguros.

Sempre tenha cuidado com sites que solicitam informações pessoais ou baixam arquivos sem permissão, pois isso pode ser uma maneira de malware entrar.