Microsoft Network Monitor merupakan alat analisis paket jaringan (packet analyzer) legacy dari Microsoft yang kini telah mencapai akhir siklus pengembangannya. Artikel ini menyajikan panduan teknis mendalam tentang arsitektur, metode capture, dan implementasi bahasa filter spesifik untuk diagnosis jaringan yang presisi, dilengkapi dengan konteks teknologi penggantinya dalam ekosistem modern.

Microsoft Network Monitor (sering disebut NetMon) adalah aplikasi packet analyzer proprietary yang dikembangkan oleh Microsoft untuk sistem operasi Windows. Alat ini berfungsi sebagai protocol analyzer dan network sniffer yang mampu menangkap, mem-decode, menampilkan, dan menganalisis frame data yang melintasi sebuah network interface. Secara teknis, ia beroperasi pada lapisan Data Link (Lapisan 2) dan Network (Lapisan 3) model OSI, memungkinkan inspeksi terhadap header dan payload dari berbagai protokol seperti Ethernet, IPv4/IPv6, TCP, UDP, dan protokol aplikasi. Namun, penting untuk dicatat bahwa Microsoft mengumumkan penghentian pengembangan (end-of-life) untuk alat ini dan menariknya dari distribusi resmi sekitar tahun 2016. Penerusnya, Microsoft Message Analyzer, juga telah diarsipkan.

Arsitektur dan Panduan Instalasi Network Monitor

Microsoft Network Monitor 3.4 dibangun di atas Network Monitor Driver khusus yang harus terinstal. Driver ini memungkinkan aplikasi user-mode untuk menangkap paket secara promiscuous mode, yaitu mode di mana network adapter dapat menerima semua lalu lintas yang melintas di segmen jaringan, terlepas dari apakah paket tersebut ditujukan untuk alamat MAC adapter tersebut atau tidak. Berikut adalah prosedur instalasi teknis:

- Pengunduhan Binari: Unduh paket instalasi (

NM34_x64.exeatauNM34_x86.exe) dari arsip yang tersedia di situs pihak ketiga yang terpercaya, karena tautan resmi Microsoft telah tidak aktif. Pastikan untuk memverifikasi hash file (MD5/SHA1) jika disediakan untuk memastikan integritas binari. - Proses Instalasi dan Driver: Jalankan installer dengan hak administrator. Proses ini akan menginstal aplikasi itu sendiri sekaligus Network Monitor Driver. Anda mungkin akan melihat permintaan izin dari Windows User Account Control (UAC) dan Windows Security untuk menginstal driver yang tidak ditandatangani (unsigned driver), tergantung kebijakan sistem.

- Eksekusi dengan Hak Istimewa: Setelah instalasi, selalu jalankan aplikasi “Microsoft Network Monitor 3.4” dengan opsi “Run as administrator”. Hal ini krusial karena proses capture membutuhkan hak akses tingkat kernel melalui driver. Tanpa hak ini, fitur capture dan analisis proses tidak akan berfungsi.

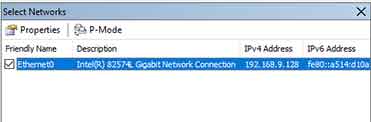

- Seleksi Network Adapter: Di panel kiri atas, centang hanya satu network adapter yang akan menjadi sumber capture. Memilih lebih dari satu adapter dapat menyebabkan overhead CPU yang signifikan dan mencampur frame dari segmen jaringan yang berbeda, menyulitkan analisis. Pilih adapter yang sesuai dengan Network Interface Card (NIC) yang terhubung ke segmen target.

Metodologi Capture dan Analisis Frame

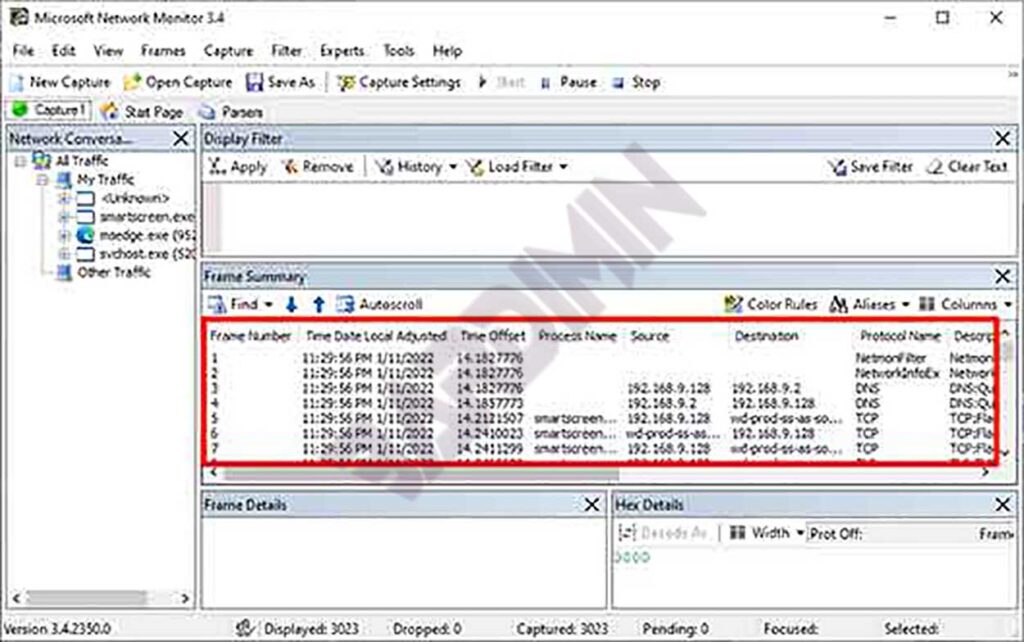

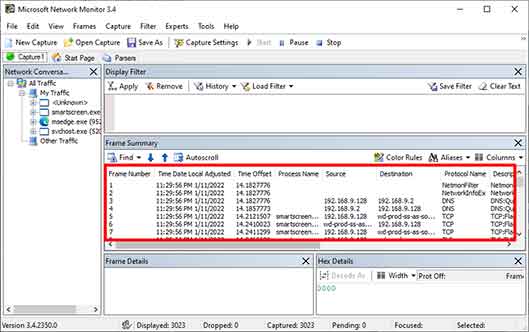

Proses inti dari Microsoft Network Monitor adalah menangkap dan menginterpretasi frame jaringan. Setiap frame yang tertangkap akan dianalisis berdasarkan parser protocol yang terdefinisi di dalamnya. Berikut adalah alur kerja teknisnya:

- Inisiasi Capture Session: Klik tombol “New Capture” (ikon halaman baru) lalu tombol “Start” (ikon segitiga hijau). Secara internal, aplikasi akan menginisiasi capture session dengan driver, mengalokasikan buffer memory ring di RAM untuk menyimpan frame sementara sebelum ditulis ke disk (jika dikonfigurasi).

- Interpretasi Data di Panel Frame Summary: Setiap baris di panel “Frame Summary” merepresentasikan satu frame. Kolom-kolom penting termasuk:

- Frame Number: Nomor urut frame sejak sesi dimulai.

- Time Offset: Delta waktu sejak frame pertama tertangkap.

- Src MAC Addr & Dst MAC Addr: Alamat lapisan Data Link.

- Protocol: Protokol lapisan tertinggi yang berhasil diidentifikasi dalam frame (mis., TCP, HTTP, DNS).

- Description: Ikhtisar human-readable tentang isi frame, dihasilkan oleh parser.

- Deep Packet Inspection di Panel Frame Details: Klik satu baris frame untuk melihat analisis mendalam di panel bawah. Panel ini menggunakan tree-view hierarchical yang menunjukkan dekomposisi frame per lapisan protokol (mis., Ethernet Header, IP Header, TCP Header, HTTP Payload). Di sinilah troubleshooting teknis seperti menganalisis flag TCP, nilai TTL, checksum error, atau urutan three-way handshake dilakukan.

- Penerapan Filter untuk Analisis Spesifik: Gunakan kotak “Filter” di atas panel Frame Summary untuk menyaring ribuan frame berdasarkan kriteria teknis yang sangat spesifik. Filter ini menggunakan bahasa Network Monitor Parsing Language (NPL) yang kuat.

Implementasi Bahasa Filter (NPL) untuk Diagnosis

Kekuatan analitis utama Microsoft Network Monitor terletak pada Network Monitor Parsing Language (NPL). Ini adalah bahasa ekspresi Boolean yang memungkinkan konstruksi filter berdasarkan field dalam header protokol atau properti yang dihitung. Pemahaman sintaks NPL sangat penting untuk isolasi masalah.

Filter Lapisan IP dan Transport

| Field/Property | Deskripsi Teknis & Use Case | Contoh Sintaks NPL |

|---|---|---|

IPv4.Address | Mencocokkan alamat IPv4 baik sebagai sumber ATAU tujuan. Berguna untuk memantau semua aktivitas sebuah host. | IPv4.Address == 192.168.1.10 |

IPv4.SourceAddress | Spesifik ke alamat sumber paket. Untuk melacak lalu lintas yang dikirimkan oleh host tertentu. | IPv4.SourceAddress == 10.0.0.5 |

TCP.Port | Mencocokkan nomor port TCP sumber ATAU tujuan. Esensial untuk menyaring layanan tertentu (port 443 untuk HTTPS, 3389 untuk RDP). | TCP.Port == 443 |

TCP.Flags | Memeriksa kombinasi flag TCP. Analisis pola koneksi (SYN untuk inisiasi, RST untuk reset paksa, FIN untuk terminasi graceful). | TCP.Flags.Syn == 1 && TCP.Flags.Ack == 0 (hanya paket SYN murni) |

Property.TCPRetransmit | Properti yang bernilai 1 jika terdeteksi sebagai retransmisi TCP. Indikator utama packet loss, congestion, atau RTT yang tinggi. | Property.TCPRetransmit == 1 |

Sebagai contoh, untuk mendiagnosis koneksi lambat ke sebuah server web, Anda dapat menggabungkan filter:

// Filter untuk menangkap retransmisi TCP yang menuju ke server web 203.0.113.5 pada port 80

IPv4.DestinationAddress == 203.0.113.5 && TCP.Port == 80 && Property.TCPRetransmit == 1Filter Berbasis Proses Aplikasi

Fitur unik NetMon adalah kemampuannya mengaitkan lalu lintas jaringan dengan Process ID (PID) dan Process Name yang menghasilkan atau menerima lalu lintas tersebut. Ini dicapai melalui integrasi dengan Windows Networking API. Filter ini sangat berguna untuk mengidentifikasi aplikasi mana yang menghabiskan bandwidth.

| Property | Deskripsi | Contoh |

|---|---|---|

Property.ProcessName | Nama image file dari proses (contoh: chrome.exe, svchost.exe). Pencarian bersifat case-insensitive. | Property.ProcessName.Contains("chrome") |

Property.ProcessId | ID numerik proses. Berguna jika ada beberapa instance dari aplikasi yang sama. | Property.ProcessId == 4512 |

Filter Protokol Spesifik dan Contoh Kompleks

Untuk diagnosis yang lebih mendalam, Anda dapat membuat filter yang menargetkan perilaku protokol tertentu. Berikut contoh untuk menganalisis masalah DNS atau koneksi yang gagal:

// 1. Filter untuk menangkap hanya paket DNS query dan response

DNS

// 2. Filter untuk menangkap percakapan TCP yang gagal melakukan three-way handshake

// (Mendeteksi paket SYN diikuti RST, tanpa SYN-ACK)

TCP.Flags.Syn == 1 && TCP.Flags.Ack == 0 && TCP.Flags.Rst == 1

// 3. Filter untuk menangkap lalu lintas HTTP yang mengandung kata kunci tertentu di URI

HTTP.Request.URI.Contains("login")Kesimpulan dan Rekomendasi untuk Lingkungan Modern

Sebagai alat yang telah usang, Microsoft Network Monitor tetap memiliki nilai edukatif untuk memahami prinsip dasar packet analysis dan protocol decoding di lingkungan Windows. Keunggulannya terletak pada integrasi yang baik dengan stack jaringan Windows dan kemampuan filter berbasis proses. Namun, untuk keperluan profesional, teknis, dan audit keamanan di era modern, kekurangan pembaruan, tidak adanya dukungan untuk protokol terbaru (seperti HTTP/2, QUIC), dan ketiadaan komunitas aktif menjadikannya pilihan yang kurang ideal.

Rekomendasi praktis adalah bermigrasi ke Wireshark, yang merupakan de facto standard untuk analisis jaringan. Wireshark menawarkan dukungan protokol yang jauh lebih luas, kemampuan filter (Berkeley Packet Filter dan Wireshark Display Filters) yang sangat ekspresif, komunitas yang besar, dan pembaruan keamanan yang rutin. Pemahaman mendalam tentang konsep yang diperoleh dari mempelajari Microsoft Network Monitor, seperti membaca hex dump dan struktur header, akan langsung dapat ditransfer dan menjadi fondasi yang kuat dalam menggunakan alat analisis paket yang lebih modern.