Mengontrol akses jaringan aplikasi adalah aspek fundamental keamanan siber di lingkungan Windows. Artikel teknis ini memberikan panduan mendalam untuk memblokir akses internet aplikasi menggunakan Windows Firewall dengan Advanced Security (WFAS) dan alat bantu pihak ketiga, dirancang untuk profesional IT, administrator sistem, dan pengguna advance yang peduli terhadap keamanan data dan optimalisasi bandwidth.

Dalam arsitektur keamanan modern, prinsip least privilege harus diterapkan tidak hanya pada hak akses pengguna, tetapi juga pada izin jaringan setiap aplikasi. Banyak aplikasi, termasuk background processes dan telemetry services, melakukan koneksi outbound yang tidak selalu esensial untuk operasi intinya. Koneksi ini dapat menjadi vektor eksfiltrasi data, pintu masuk malware, atau sekadar pemborosan bandwidth. Oleh karena itu, kemampuan untuk blokir aplikasi dari akses internet secara selektif adalah keterampilan kritis.

Windows Firewall dengan Advanced Security (WFAS) adalah komponen stateful firewall yang terintegrasi dalam sistem operasi Windows (dari Vista hingga Windows 11). Berbeda dengan basic firewall yang hanya menyaring lalu lintas berdasarkan port dan alamat IP, WFAS memungkinkan pembuatan aturan granular berbasis proses (application-aware). Aturan outbound di WFAS secara default membolehkan semua koneksi keluar (allow by default). Konfigurasi keamanan proaktif membutuhkan perubahan paradigma ini menjadi deny by default untuk aplikasi tertentu, yang akan kita implementasikan.

Arsitektur dan Mekanisme Windows Firewall untuk Memblokir Aplikasi

Sebelum membuat aturan, pahami hierarki evaluasi aturan WFAS. Firewall ini menggunakan Windows Filtering Platform (WFP) yang memproses aturan berdasarkan urutan spesifisitas. Aturan yang memfilter berdasarkan jalur aplikasi (application path) memiliki prioritas lebih tinggi daripada aturan berbasis port. Setiap aturan harus mendefinisikan lima komponen: Program, Aksi (Allow/Block), Profil (Domain, Private, Public), Protokol & Port, dan Alamat. Untuk blokir aplikasi, fokus kita adalah pada komponen Program dan Aksi.

Langkah Konfigurasi Outbound Rule yang Presisi

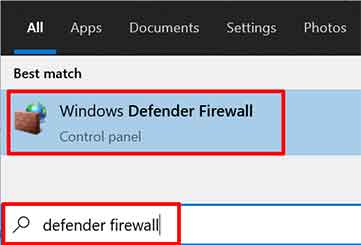

- Buka Windows Defender Firewall with Advanced Security. Metode tercepat adalah menjalankan perintah

wf.mscmelalui dialog Run (Win + R) atau PowerShell dengan hak Administrator.

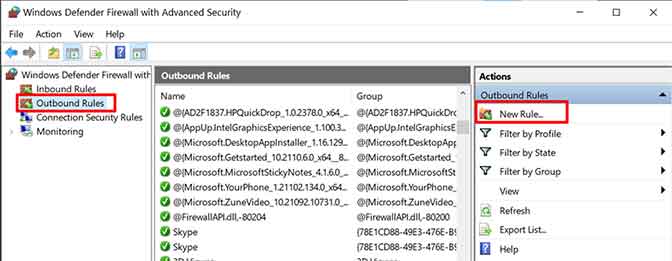

- Pada panel kiri, navigasi ke Outbound Rules. Klik kanan dan pilih New Rule… untuk membuka Wizard. Pilih tipe aturan Program karena kita akan mengidentifikasi aplikasi berdasarkan hash atau jalur file eksekutabelnya (.exe).

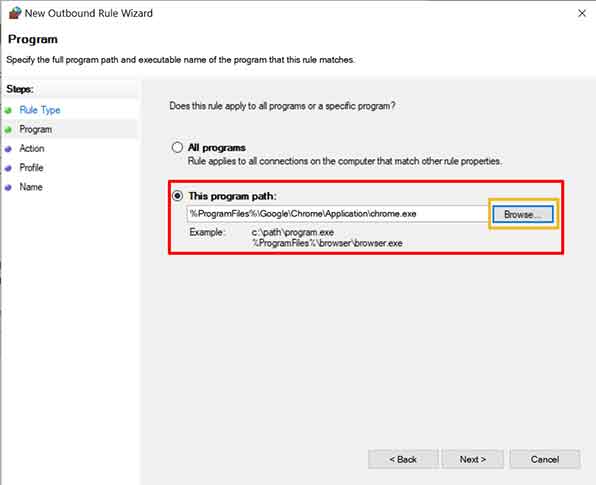

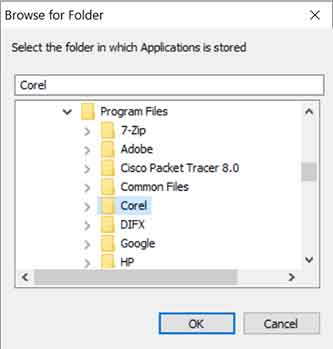

- Pada halaman Program, pilih opsi “This program path:”. Masukkan jalur absolut ke file .exe aplikasi target. Untuk akurasi maksimal, gunakan tombol Browse untuk menghindari kesalahan pengetikan. Penting untuk diketahui: aturan akan mengikat ke digital signature atau jalur file spesifik tersebut. Jika aplikasi diperbarui dan jalur atau hash-nya berubah, aturan mungkin perlu diperbarui.

- Di halaman Action, pilih “Block the connection”. Opsi ini akan menyebabkan WFAS menjatuhkan (drop) semua paket jaringan yang berasal dari proses tersebut, tanpa memberikan respon deny ke aplikasi. Perilaku drop ini umumnya lebih aman karena tidak memberikan umpan balik kepada entitas luar.

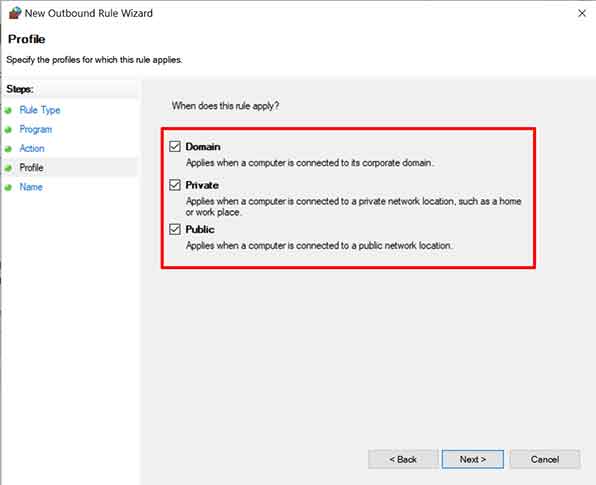

- Di halaman Profile, aktifkan ketiga profil (Domain, Private, Public) kecuali Anda memiliki kebutuhan spesifik. Ini memastikan aplikasi diblokir di semua jenis jaringan. Profil Public biasanya memiliki aturan paling ketat, sehingga penerapan di sini sangat dianjurkan.

- Berikan nama dan deskripsi yang informatif pada halaman Name. Gunakan konvensi penamaan yang jelas, misalnya:

[BLOCK] - NamaAplikasi - Outbound - All Protocols. Deskripsi dapat mencakup tujuan blokir dan tanggal implementasi. Klik Finish.

Aturan yang baru dibuat akan segera aktif. Anda dapat memverifikasinya di konsol, di mana aturan block ditandai dengan ikon lingkaran merah. Untuk pengujian, coba jalankan aplikasi tersebut dan pantau upaya koneksinya menggunakan Resource Monitor (tab Network) atau Process Explorer dari Sysinternals untuk melihat apakah koneksi TCP/UDP dicegah.

Skenario Kompleks: Blokir Multi-Eksekutabel dan Child Processes

Banyak aplikasi, terutama game clients (seperti Steam, Epic Games Launcher) atau software development kits, terdiri dari banyak proses yang saling terkait (parent-child process tree). Membuat aturan manual untuk setiap .exe tidak efisien. Solusi teknisnya adalah dengan membuat aturan berbasis lokasi direktori atau menggunakan alat automasi.

Metode 1: Aturan Firewall Berbasis Direktori (Menggunakan PowerShell)

Windows Firewall tidak memiliki opsi “Block entire folder” di antarmuka grafis. Namun, Anda dapat mencapainya dengan skrip PowerShell. Skrip berikut akan membuat aturan block untuk semua file .exe dalam sebuah direktori dan subdirektorinya:

# Ganti $TargetFolder dengan path folder aplikasi

$TargetFolder = "C:\Program Files\AplikasiTarget"

# Ambil semua file .exe

$ExeFiles = Get-ChildItem -Path $TargetFolder -Filter *.exe -Recurse -File

foreach ($Exe in $ExeFiles) {

$RuleName = "BLOCK - " + $Exe.Name

# Cek apakah aturan sudah ada

if (-not (Get-NetFirewallApplicationFilter -Program $Exe.FullName -ErrorAction SilentlyContinue)) {

New-NetFirewallRule -DisplayName $RuleName -Direction Outbound -Program $Exe.FullName -Action Block -Enabled True

Write-Output "Aturan dibuat untuk: $($Exe.FullName)"

}

}Jalankan PowerShell sebagai Administrator. Skrip ini memanfaatkan modul NetSecurity untuk membuat aturan secara terprogram. Keunggulannya adalah akurasi dan kemampuan untuk dijadikan bagian dari deployment script di lingkungan korporat.

Metode 2: Menggunakan Firewall App Blocker (FAB) – Analisis Teknis

Firewall App Blocker (FAB) oleh Sordum adalah front-end GUI portabel untuk WFAS. Secara internal, FAB tidak mengimplementasikan firewall sendiri, tetapi memanggil API Windows Firewall (melalui COM atau PowerShell) untuk membuat aturan. Kelebihan FAB termasuk kemampuan bulk operations dan manajemen aturan yang lebih visual.

- Unduh dan ekstrak FAB. Jalankan Fab.exe dengan hak Administrator (tanpa ini, FAB tidak dapat memodifikasi aturan firewall).

- Antarmuka utama menampilkan daftar aturan outbound yang sudah ada. Untuk menambahkan folder, klik File > Add Folder Contents.

- FAB akan memindai folder secara rekursif dan menampilkan dialog konfirmasi berisi jumlah file .exe yang akan diblokir. Secara teknis, FAB akan membuat satu aturan terpisah untuk setiap file .exe yang ditemukan.

- Setelah proses selesai, semua aturan akan muncul di daftar dengan status Enabled dan aksi Block. Anda dapat menonaktifkan atau menghapus aturan secara massal melalui FAB.

Kelemahan pendekatan ini adalah jika ada file .exe baru yang ditambahkan ke folder tersebut setelah aturan dibuat, maka file baru itu tidak akan tercakup. Anda harus menjalankan pemindaian ulang. Oleh karena itu, untuk direktori yang sangat dinamis, pertimbangkan solusi berbasis kebijakan grup (Group Policy) atau scripting terjadwal.

Best Practices dan Pertimbangan Keamanan Lanjutan

- Audit dan Logging: Aktifkan logging untuk aturan blokir di Properties aturan (tab General). Log akan disimpan di

%SystemRoot%\System32\LogFiles\Firewalldan dapat dianalisis dengan alat seperti Windows Event Viewer (Filter: Microsoft-Windows-Windows Firewall With Advanced Security/Firewall). - Signature Verification: Untuk keamanan lebih tinggi, manfaatkan opsi Authorized Users atau Package SID di tab Local Principals pada properti aturan. Ini memungkinkan pembatasan berdasarkan konteks keamanan proses.

- Interaksi dengan Solusi Keamanan Lain: Pastikan konfigurasi firewall tidak bertentangan dengan aturan dari solusi EDR (Endpoint Detection and Response) atau AV pihak ketiga. Beberapa solusi dapat menggantikan atau melengkapi Windows Firewall.

- Pemulihan (Rollback): Selalu ekspor konfigurasi firewall sebelum melakukan perubahan besar. Gunakan perintah

netsh advfirewall export "C:\backup\firewall.wfw"atau ekspor melalui konsol WFAS. Ini memungkinkan pemulihan cepat jika terjadi gangguan.

Menerapkan blokir aplikasi dari akses internet adalah langkah defensif proaktif yang memperkuat postur keamanan secara signifikan. Dengan memahami mekanisme teknis di balik Windows Firewall dan alat bantu yang tersedia, profesional TI dapat mengimplementasikan kontrol jaringan yang presisi, memitigasi risiko eksfiltrasi data, dan memastikan kepatuhan terhadap kebijakan keamanan organisasi. Untuk panduan resmi mendalam, referensi ke dokumentasi Microsoft sangat dianjurkan.