Étapes pour activer la journalisation du pare-feu Windows Defender

Voici un moyen simple d’activer la journalisation dans le pare-feu Windows Defender :

1. Ouvrez Windows Defender Firewall with Advanced Security

Appuyez sur la combinaison de touches Windows + S de votre clavier pour accéder à la fonction de recherche Windows. Ensuite, entrez Windows Defender Firewall with Advanced Security dans le champ de recherche. Après cela, cliquez sur l’application pour l’ouvrir.

2. Naviguez jusqu’à Properties

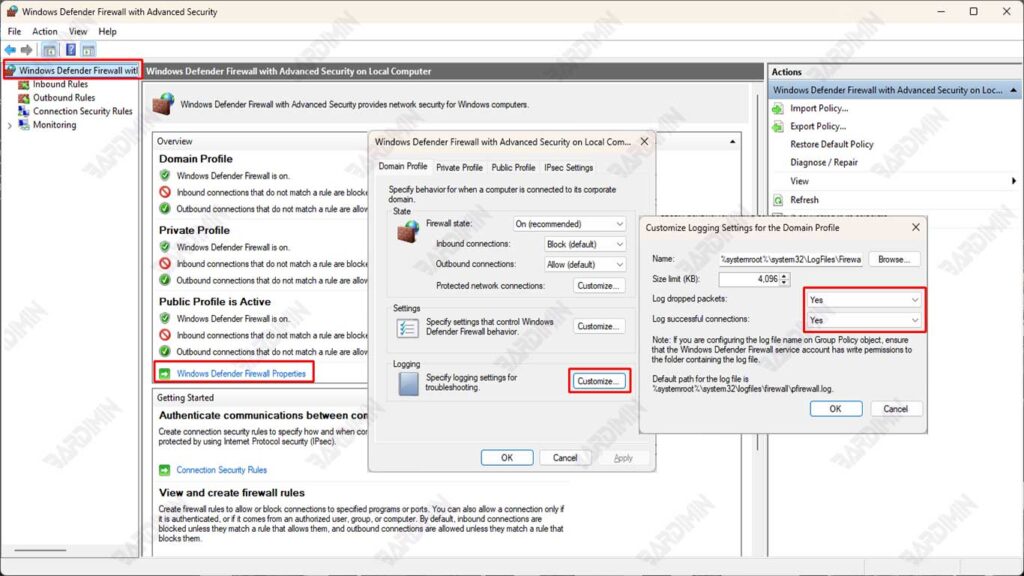

- Une fois que la fenêtre Windows Defender Firewall with Advanced Security s’ouvre, regardez le panneau de gauche.

- Cliquez sur l’option Windows Defender Firewall Properties.

- Vous verrez trois profils : Domain, Private et Public. Sélectionnez le profil pour lequel vous souhaitez activer la journalisation en fonction des besoins de votre réseau.

3. Activer la journalisation

- Dans l’onglet Profil sélectionné, recherchez la section Logging et cliquez sur Customize.

- Dans la section Log dropped packets, sélectionnez Yes pour enregistrer tous les packages bloqués.

- Dans la section Log successful connections, sélectionnez Yes pour enregistrer toutes les connexions réussies.

- Spécifiez l’emplacement du fichier journal en renseignant le nom du fichier dans la colonne Name de la section Log file path. Par défaut, l’emplacement du fichier journal est C :\Windows\System32\LogFiles\Firewall\pfirewall.log.

4. Réglage de la taille du fichier journal

– Dans la même section, vous pouvez définir la limite de taille maximale pour les fichiers journaux en renseignant la valeur dans la limite de taille (Ko).

– La taille par défaut est de 4096 KB, mais vous pouvez la personnaliser selon vos besoins. Par exemple, si vous avez besoin de journaux plus volumineux, vous pouvez les augmenter à 8192 KB ou plus.

5. Enregistrer les modifications

Une fois tous les paramètres terminés, appuyez sur OK pour enregistrer les modifications qui ont été apportées. Assurez-vous de vérifier tous les paramètres qui ont été définis pour répondre à vos besoins.

Comment lire et analyser les journaux du pare-feu

Après avoir activé Windows Defender Firewall Logging, l’étape suivante consiste à lire et à analyser les fichiers journaux pour obtenir des informations utiles. Voici le guide complet :

1. Ouverture du fichier journal

Les fichiers journaux du pare-feu sont généralement stockés aux emplacements suivants :

C :\Windows\System32\LogFiles\Firewall\pfirewall.logVous pouvez ouvrir ces fichiers journaux à l’aide de plusieurs outils, tels que :

- Notepad++ : un éditeur de texte léger qui prend bien en charge le formatage des journaux.

- Event Viewer : Outils Windows intégrés qui peuvent être utilisés pour afficher les journaux système, y compris les pare-feu.

- Log Parser : Un outil de Microsoft qui vous permet d’analyser les journaux avec des requêtes SQL.

2. Identifier les menaces

Après avoir ouvert le fichier journal, vous verrez des colonnes importantes qui peuvent vous aider à analyser l’activité du réseau. Voici quelques informations clés à noter :

- IP Address : L’adresse IP de la source ou de la destination impliquée dans la connexion.

- Port Number : port utilisé pour la connexion (par exemple, port 80 pour HTTP ou port 443 pour HTTPS).

- État de la connexion : si la connexion a réussi (ALLOW) ou si elle a été bloquée (DROP).

Exemple de journal :

2023-10-15 112 :34 :56 ALLOW TCP 192.168.1100203.0.13.45 80 443

2023-10-115 112 :35 :10 DROP TCP 192.168.1110 198.51.110.10102 54321D’après l’exemple ci-dessus :

- La première ligne indique la connexion autorisée de l’IP 192.168.1.100 à l’IP 203.0.113.45 sur le port 80 (HTTP).

- La deuxième ligne indique que la connexion est bloquée de l’IP 192.168.1.100 à l’IP 198.51.100.10 sur le port 22 (SSH).