Ce guide technique explique trois méthodes pour désactiver le Pare-feu Windows à distance afin de résoudre les problèmes de connexion Bureau à distance. Il comprend des explications détaillées sur l’utilisation de l’Invite de commandes (netsh), PowerShell, PsExec, et comment configurer des règles pour chaque profil réseau pour des solutions plus sûres et ciblées.

L’échec des connexions Protocol RDP (Remote Desktop Protocol) dû au blocage du Pare-feu Windows est un problème courant en administration système et réseau. Désactiver le Pare-feu Windows à distance est souvent une solution temporaire nécessaire. Ce processus nécessite des privilèges d’administrateur complets et une compréhension approfondie de l’architecture de sécurité réseau. Assurez-vous donc d’avoir une autorisation officielle avant de procéder.

Avant d’exécuter des commandes à distance, vérifiez les prérequis suivants. Assurez-vous que l’ordinateur cible et l’ordinateur local sont sur le même réseau ou un domaine de confiance. Vous aurez besoin de l’adresse IP ou du nom d’hôte de l’ordinateur cible. Le compte utilisé doit avoir des droits d’administration sur le système cible. Les services « Windows Management Instrumentation (WMI) » et « Registre à distance » doivent être en cours d’exécution sur l’ordinateur cible. De plus, assurez-vous que les stratégies de groupe ne verrouillent pas la configuration du pare-feu.

Comprendre et Configurer les Profils du Pare-feu par Type de Réseau

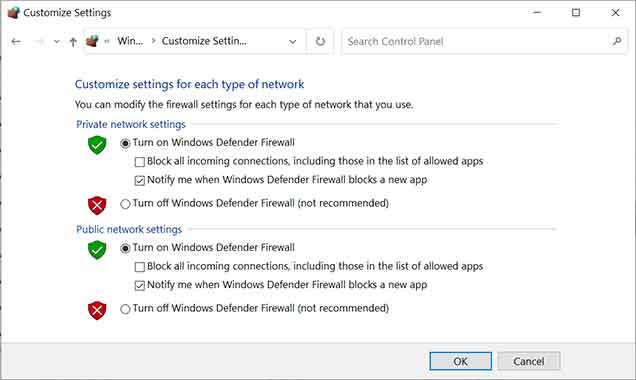

Le Pare-feu Windows fonctionne avec trois profils distincts adaptés au type de connexion réseau : Domaine (pour les réseaux d’entreprise), Privé (pour les réseaux domestiques ou de bureau de confiance) et Public (pour les réseaux non fiables). Chaque profil possède des règles entrantes et sortantes indépendantes. Le profil Public a généralement les paramètres les plus stricts pour une sécurité maximale. Vous pouvez désactiver le pare-feu pour tous les profils ou seulement pour certains. Une approche plus sûre consiste à personnaliser les règles au sein du profil actif.

Pour accéder à ces paramètres, ouvrez « Pare-feu Windows Defender avec sécurité avancée ». Cliquez ensuite sur « Propriétés du Pare-feu Windows Defender ». Ici, vous pouvez modifier l’état (Activé/Désactivé) et le comportement par défaut (Bloquer/Autoriser) pour chaque profil individuellement dans l’onglet correspondant. Par exemple, vous pouvez désactiver le pare-feu uniquement pour le profil Privé tout en le laissant actif pour le Public. Cette configuration est utile pour les ordinateurs qui changent fréquemment de réseau. Cependant, assurez-vous que ces changements ne sont que temporaires pour le dépannage.

1. Méthode à Distance via Invite de Commandes (netsh)

L’utilitaire netsh (Network Shell) est un outil en ligne de commande efficace pour modifier les configurations réseau et pare-feu à distance. La syntaxe de base pour désactiver tous les profils est :

netsh -r 192.168.1.105 -u DOMAINE\AdminUser -p VotreMotDePasse advfirewall set allprofiles state off

Le paramètre -r spécifie l’adresse distante. Les paramètres -u et -p sont pour les informations d’identification. Pour plus de sécurité, évitez d’inclure le mot de passe directement dans la commande. Vous pouvez supprimer -p VotreMotDePasse et le système le demandera de manière interactive. Pour désactiver un profil spécifique, par exemple seulement Public, remplacez allprofiles par profile="public". Vérifiez le changement avec la commande : netsh advfirewall show allprofiles state.

2. Méthode à Distance via PowerShell

PowerShell offre une approche plus moderne et structurée via l’applet de commande Set-NetFirewallProfile. Cette méthode nécessite que PowerShell Remoting (WinRM) soit activé sur l’ordinateur cible. La commande principale est :

Invoke-Command -ComputerName FS01 -Credential (Get-Credential) -ScriptBlock {

Set-NetFirewallProfile -Profile Domain, Private, Public -Enabled False

}L’applet de commande Get-Credential affichera une boîte de dialogue pour saisir le nom d’utilisateur et le mot de passe de manière sécurisée. Vous pouvez également cibler un seul profil, par exemple seulement Privé, en modifiant le paramètre -Profile. Pour réactiver le pare-feu, changez la valeur de -Enabled en $True. L’avantage de PowerShell est sa capacité à gérer les règles avec une granularité plus fine par rapport à netsh.

3. Méthode à Distance utilisant PsExec

PsExec est un outil externe de la suite Microsoft Sysinternals PSTools. Cet outil est trés utile lorsque les méthodes natives sont bloquées par des stratégies ou des configurations spécifiques. La commande de base est :

psexec \\SERVER02 -u DOMAINE\AdminUser -p VotreMotDePasse -h netsh advfirewall set allprofiles state off

Le paramètre -h exécute la commande avec un niveau d’intégrité élevé (administrateur). Téléchargez d’abord l’outil depuis le site officiel de Microsoft et extrayez-le. Exécutez l’Invite de commandes en tant qu’Administrateur depuis ce répertoire. Notez que certains logiciels de sécurité peuvent signaler l’exécution de PsExec. Assurez-vous donc que son utilisation est conforme à la politique de sécurité de votre organisation.

Recommandations de Sécurité et Conclusion

Après avoir désactivé le Pare-feu Windows à distance avec succès et résolu le problème d’accès, il est crucial de restaurer immédiatement la protection. Réactivez le pare-feu en utilisant la même commande en changeant l’état en on ou $True. Comme meilleure pratique, créez une règle entrante spécifique pour RDP (Port TCP 3389) depuis une adresse IP particulière au lieu de désactiver tout le pare-feu. Utilisez toujours un VPN pour les connexions à distance aux réseaux internes. Documentez tous les changements de configuration pour l’audit de sécurité. Pour plus d’informations, consultez la documentation officielle de Microsoft netsh et Set-NetFirewallProfile.