Le maintien de la confidentialité en ligne est important pour de nombreuses personnes dans un monde numérique connecté. Le Darknet et le réseau Tor sont là comme une solution pour ceux qui veulent rester anonymes et protéger leurs activités en ligne de la surveillance. Cependant, qu’est-ce que le Darknet exactement et comment fonctionne le réseau Tor ?

Le darknet est souvent considéré comme une partie cachée d’Internet, où les données et les informations sont inaccessibles aux utilisateurs ordinaires. D’autre part, Tor (abréviation de The Onion Router) est un logiciel qui permet d’accéder au Darknet par le biais d’un système de cryptage en couches connu sous le nom de onion routing. La technologie met l’accent non seulement sur l’anonymat, mais aussi sur la liberté d’expression, en particulier dans les pays où la censure est stricte.

Qu’est-ce que Tor ?

Tor, qui signifie The Onion Router, est un logiciel créé pour préserver l’anonymat de l’utilisateur lorsqu’il navigue sur Internet. En utilisant un chiffrement en couches similaire à la structure oignon, Tor protège les informations des utilisateurs contre le suivi et l’analyse du trafic réseau. Il permet également d’accéder à des réseaux cachés tels que Darknet, qui ne sont pas accessibles via des navigateurs ordinaires tels que Google Chrome ou Mozilla Firefox.

Tor a été présenté pour la première fois en 2002 en tant que projet développé par le United States Naval Research Laboratory (US Naval Research Laboratory). L’objectif initial était de créer un outil de communication sécurisé pour le renseignement militaire. Cependant, au fil du temps, Tor est devenu un projet open source accessible à tous, y compris aux militants, aux journalistes et au grand public qui souhaitent préserver leur vie privée en ligne.

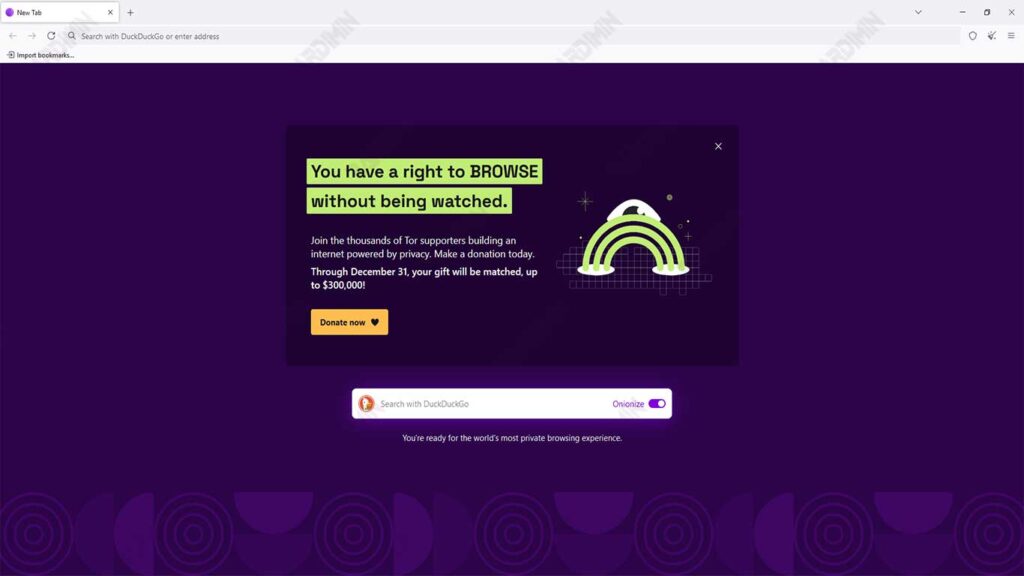

Depuis son lancement, Tor a subi de nombreuses mises à jour et améliorations. Aujourd’hui, le logiciel Tor Browser est construit sur Mozilla Firefox, offrant une interface familière aux utilisateurs. Sa popularité ne cesse d’augmenter, en particulier parmi ceux qui ont besoin d’un accès anonyme à Internet, à la fois à des fins légitimes et illégitimes.

Comment Tor préserve l’anonymat de ses utilisateurs

Tor fonctionne en redirigeant le trafic Internet à travers une série de relais maintenus par des bénévoles du monde entier. Voici comment Tor préserve l’anonymat :

- Lorsqu’un utilisateur envoie des données via le réseau Tor, elles ne vont pas directement à la destination. Au lieu de cela, les données passent par plusieurs relais de manière aléatoire.

- Les données de l’utilisateur sont cryptées plusieurs fois avant de quitter l’appareil. Chaque relais ne peut déchiffrer qu’une couche de chiffrement pour connaître la suivante.

- Les données passent par jusqu’à 7 000 relais avant d’atteindre la destination finale. Ce processus rend l’analyse du trafic très difficile, de sorte que les identités des utilisateurs restent sécurisées.

- Une fois que les données atteignent le dernier relais, elles sont déchiffrées et envoyées à l’adresse IP de destination sans révéler la véritable adresse IP de l’utilisateur.