Contrôler l’accès réseau des applications est un aspect fondamental de la cybersécurité sous Windows. Cet article technique fournit un guide détaillé pour bloquer l’accès à Internet d’applications en utilisant le Pare-feu Windows avec sécurité avancée (WFAS) et des outils tiers, conçu pour les professionnels de l’informatique, les administrateurs système et les utilisateurs avancés soucieux de la sécurité des données et de l’optimisation de la bande passante.

Dans l’architecture de sécurité moderne, le principe du privilège minimum doit s’appliquer non seulement aux autorisations utilisateur, mais aussi à l’accès réseau de chaque application. De nombreuses applications, y compris les processus d’arrière-plan et les services de télémétrie, établissent des connexions sortantes qui ne sont pas toujours essentielles à leur fonctionnement principal. Ces connexions peuvent devenir des vecteurs d’exfiltration de données, des points d’entrée pour des logiciels malveillants, ou simplement du gaspillage de bande passante. Par conséquent, la capacité à bloquer l’accès à Internet d’une application de manière sélective est une compétence cruciale.

Le Pare-feu Windows avec sécurité avancée (WFAS) est un composant pare-feu avec état intégré au système d’exploitation Windows (de Vista à Windows 11). Contrairement à un pare-feu de base qui filtre uniquement le trafic par port et adresse IP, WFAS permet la création de règles granulaires basées sur les processus (sensibles à l’application). Les règles sortantes dans WFAS autorisent par défaut toutes les connexions sortantes (allow by default). Une configuration de sécurité proactive nécessite de changer ce paradigme en interdire par défaut pour des applications spécifiques, ce que nous mettrons en œuvre.

Architecture et mécanisme du Pare-feu Windows pour bloquer des applications

Avant de créer des règles, comprenez la hiérarchie d’évaluation des règles de WFAS. Ce pare-feu utilise la Plateforme de filtrage Windows (WFP), qui traite les règles selon l’ordre de spécificité. Les règles filtrant par chemin d’application ont une priorité plus élevée que les règles basées sur le port. Chaque règle doit définir cinq composants : Programme, Action (Autoriser/Bloquer), Profil (Domaine, Privé, Public), Protocole & Port, et Adresse. Pour bloquer une application, notre focus se porte sur les composants Programme et Action.

Étapes pour une configuration précise de règle sortante

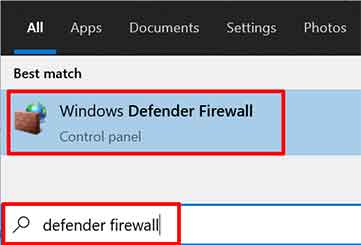

- Ouvrez le Pare-feu Windows avec sécurité avancée. La méthode la plus rapide est d’exécuter la commande

wf.mscvia la boîte de dialogue Exécuter (Win + R) ou PowerShell avec des privilèges d’Administrateur.

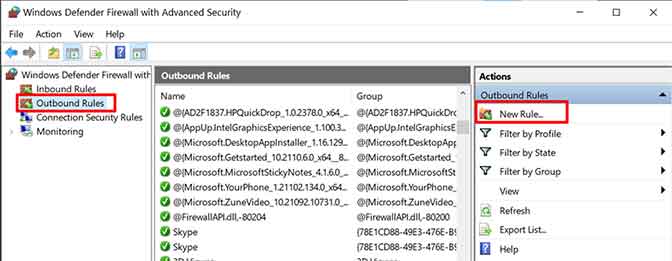

- Dans le panneau de gauche, naviguez vers Règles de trafic sortant. Faites un clic droit et sélectionnez Nouvelle règle… pour ouvrir l’Assistant. Choisissez le type de règle Programme car nous identifierons l’application par son hash ou le chemin du fichier exécutable (.exe).

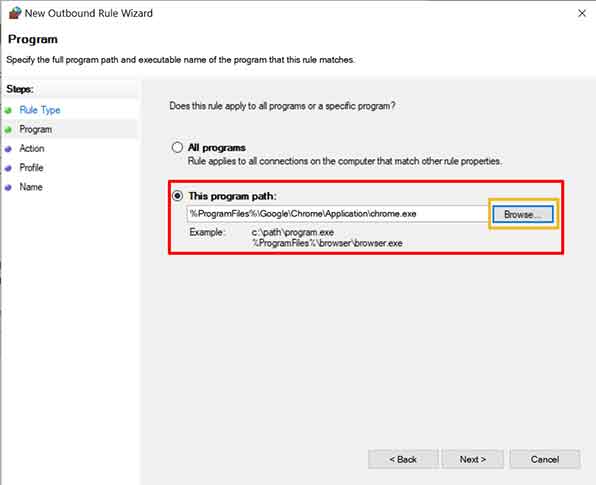

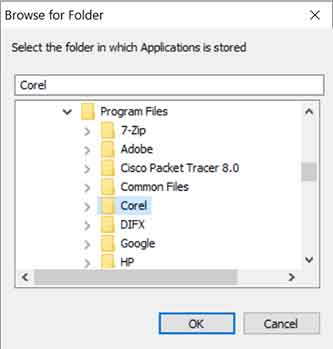

- Sur la page Programme, sélectionnez l’option “Ce chemin d’accès au programme :”. Saisissez le chemin absolu vers le fichier .exe de l’application cible. Pour une précision maximale, utilisez le bouton Parcourir pour éviter les erreurs de saisie. Il est important de savoir : la règle se liera à cette signature numérique ou chemin de fichier spécifique. Si l’application est mise à jour et que son chemin ou son hash change, la règle devra peut-être être mise à jour.

- Sur la page Action, choisissez “Bloquer la connexion”. Cette option amènera WFAS à rejeter tous les paquets réseau provenant de ce processus, sans envoyer de réponse de refus à l’application. Ce comportement de rejet est généralement plus sûr car il ne fournit aucun retour aux entités externes.

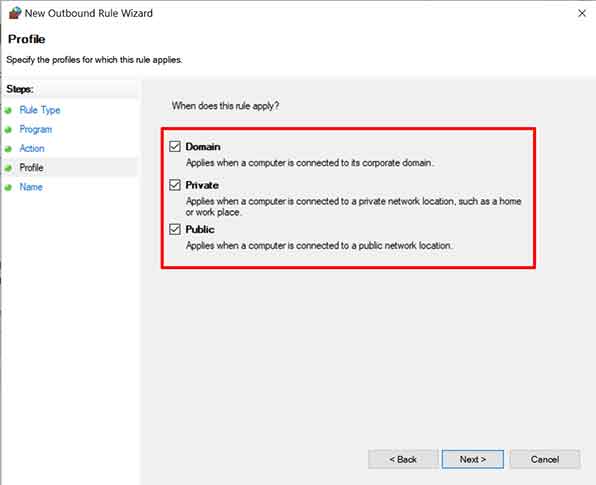

- Sur la page Profil, activez les trois profils (Domaine, Privé, Public) sauf si vous avez des exigences spécifiques. Cela garantit que l’application est bloquée sur tous les types de réseau. Le profil Public a généralement les règles les plus strictes, son application est donc fortement recommandée.

- Fournissez un nom et une description informatifs sur la page Nom. Utilisez une convention de nommage claire, ex. :

[BLOQUER] - NomApp - Sortant - Tous les protocoles. La description peut inclure l’objectif du blocage et la date de mise en œuvre. Cliquez sur Terminer.

La règle nouvellement créée devient active immédiatement. Vous pouvez la vérifier dans la console, où les règles de blocage sont marquées par une icône de cercle rouge. Pour tester, essayez d’exécuter l’application et surveillez ses tentatives de connexion en utilisant le Moniteur de ressources (onglet Réseau) ou Process Explorer de Sysinternals pour voir si les connexions TCP/UDP sont empêchées.

Scénario complexe : Bloquer plusieurs exécutables et processus enfants

De nombreuses applications, en particulier les clients de jeux (comme Steam, Epic Games Launcher) ou les kits de développement logiciel, se composent de multiples processus interconnectés (arborescence de processus parent-enfant). Créer des règles manuelles pour chaque .exe est inefficace. La solution technique consiste à créer des règles basées sur lemplacement du répertoire ou à utiliser des outils d’automatisation.

Méthode 1 : Règles de pare-feu basées sur le répertoire (en utilisant PowerShell)

Le Pare-feu Windows ne dispose pas d’une option « Bloquer tout le dossier » dans son interface graphique. Cependant, vous pouvez y parvenir avec un script PowerShell. Le script suivant créera des règles de blocage pour tous les fichiers .exe dans un répertoire et ses sous-répertoires :

# Remplacez $TargetFolder par le chemin du dossier de l'application

$TargetFolder = "C:\Program Files\ApplicationCible"

# Obtenir tous les fichiers .exe

$ExeFiles = Get-ChildItem -Path $TargetFolder -Filter *.exe -Recurse -File

foreach ($Exe in $ExeFiles) {

$RuleName = "BLOQUER - " + $Exe.Name

# Vérifier si la règle existe déjà

if (-not (Get-NetFirewallApplicationFilter -Program $Exe.FullName -ErrorAction SilentlyContinue)) {

New-NetFirewallRule -DisplayName $RuleName -Direction Outbound -Program $Exe.FullName -Action Block -Enabled True

Write-Output "Règle créée pour : $($Exe.FullName)"

}

}Exécutez PowerShell en tant qu’Administrateur. Ce script utilise le module NetSecurity pour créer des règles de manière programmatique. Ses avantages incluent la précision et la possibilité de faire partie d’un script de déploiement dans des environnements d’entreprise.

Méthode 2 : Utilisation de Firewall App Blocker (FAB) – Analyse technique

Firewall App Blocker (FAB) par Sordum est une interface graphique frontale portable pour WFAS. En interne, FAB n’implémente pas son propre pare-feu, mais appelle l’API du Pare-feu Windows (via COM ou PowerShell) pour créer des règles. Les points forts de FAB incluent la capacité d’opérations en masse et une gestion des règles plus visuelle.

- Téléchargez et extrayez FAB. Exécutez Fab.exe avec les privilèges d’Administrateur (sans cela, FAB ne peut pas modifier les règles du pare-feu).

- L’interface principale affiche une liste des règles sortantes existantes. Pour ajouter un dossier, cliquez sur Fichier > Ajouter le contenu du dossier.

- FAB scannera récursivement le dossier et affichera une boîte de dialogue de confirmation avec le nombre de fichiers .exe à bloquer. Techniquement, FAB crée une règle séparée pour chaque fichier .exe trouvé.

- Après l’achèvement du processus, toutes les règles apparaîtront dans la liste avec le statut Activé et l’action Bloquer. Vous pouvez désactiver ou supprimer des règles en masse via FAB.

Un inconvénient de cette approche est que si de nouveaux fichiers .exe sont ajoutés au dossier après la création des règles, ils ne seront pas couverts. Vous devrez effectuer un nouveau scan. Par conséquent, pour les répertoires très dynamiques, envisagez des solutions basées sur des Stratégies de groupe ou des scripts planifiés.

Bonnes pratiques et considérations de sécurité avancées

- Audit et Journalisation : Activez la journalisation pour les règles de blocage dans les Propriétés de la règle (onglet Général). Les journaux sont stockés dans

%SystemRoot%\System32\LogFiles\Firewallet peuvent être analysés avec des outils comme l’Observateur d’événements Windows (Filtre : Microsoft-Windows-Windows Firewall With Advanced Security/Firewall). - Vérification de Signature : Pour une sécurité accrue, utilisez les options Utilisateurs autorisés ou SID du package dans l’onglet Principaux locaux des propriétés de la règle. Cela permet des restrictions basées sur le contexte de sécurité du processus.

- Interaction avec d’autres Solutions de Sécurité : Assurez-vous que la configuration du pare-feu n’entre pas en conflit avec les règles des solutions EDR (Endpoint Detection and Response) ou des antivirus tiers. Certaines solutions peuvent remplacer ou compléter le Pare-feu Windows.

- Récupération (Rollback) : Exportez toujours la configuration du pare-feu avant d’effectuer des modifications importantes. Utilisez la commande

netsh advfirewall export "C:\backup\firewall.wfw"ou exportez via la console WFAS. Cela permet une récupération rapide en cas de problème.

Mettre en œuvre le bloquer l’accès à Internet d’une application est une étape défensive proactive qui renforce significativement la posture de sécurité. En comprenant les mécanismes techniques derrière le Pare-feu Windows et les outils disponibles, les professionnels de l’informatique peuvent implémenter des contrôles réseau précis, atténuer les risques d’exfiltration de données et garantir la conformité aux politiques de sécurité organisationnelles. Pour un guide officiel approfondi, il est fortement recommandé de se référer à la documentation Microsoft.