Le maintien de la confidentialité en ligne est important pour de nombreuses personnes dans un monde numérique connecté. Le Darknet et le réseau Tor sont là comme une solution pour ceux qui veulent rester anonymes et protéger leurs activités en ligne de la surveillance. Cependant, qu’est-ce que le Darknet exactement et comment fonctionne le réseau Tor ?

Le darknet est souvent considéré comme une partie cachée d’Internet, où les données et les informations sont inaccessibles aux utilisateurs ordinaires. D’autre part, Tor (abréviation de The Onion Router) est un logiciel qui permet d’accéder au Darknet par le biais d’un système de cryptage en couches connu sous le nom de onion routing. La technologie met l’accent non seulement sur l’anonymat, mais aussi sur la liberté d’expression, en particulier dans les pays où la censure est stricte.

Qu’est-ce que Tor ?

Tor, qui signifie The Onion Router, est un logiciel créé pour préserver l’anonymat de l’utilisateur lorsqu’il navigue sur Internet. En utilisant un chiffrement en couches similaire à la structure oignon, Tor protège les informations des utilisateurs contre le suivi et l’analyse du trafic réseau. Il permet également d’accéder à des réseaux cachés tels que Darknet, qui ne sont pas accessibles via des navigateurs ordinaires tels que Google Chrome ou Mozilla Firefox.

Tor a été présenté pour la première fois en 2002 en tant que projet développé par le United States Naval Research Laboratory (US Naval Research Laboratory). L’objectif initial était de créer un outil de communication sécurisé pour le renseignement militaire. Cependant, au fil du temps, Tor est devenu un projet open source accessible à tous, y compris aux militants, aux journalistes et au grand public qui souhaitent préserver leur vie privée en ligne.

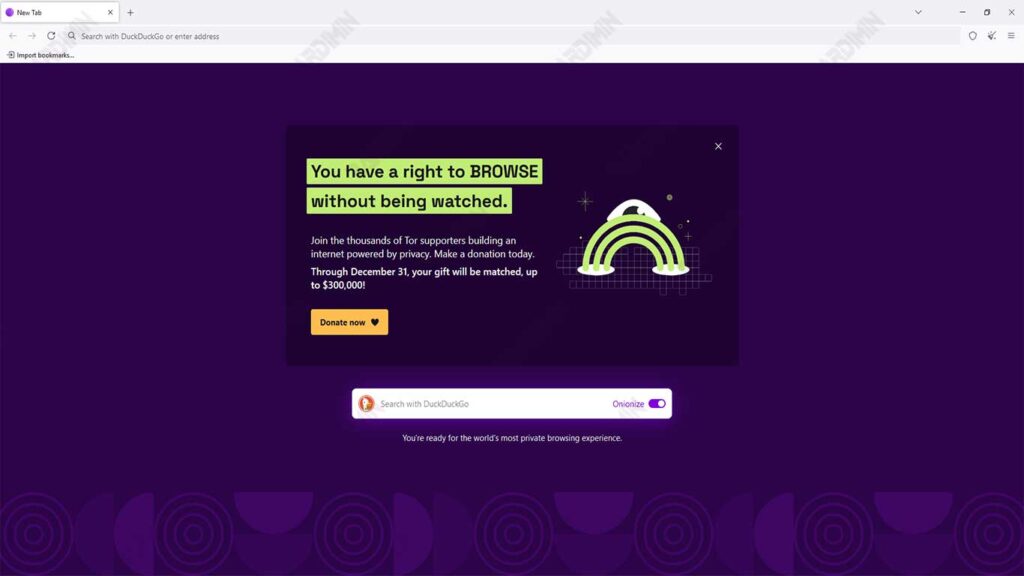

Depuis son lancement, Tor a subi de nombreuses mises à jour et améliorations. Aujourd’hui, le logiciel Tor Browser est construit sur Mozilla Firefox, offrant une interface familière aux utilisateurs. Sa popularité ne cesse d’augmenter, en particulier parmi ceux qui ont besoin d’un accès anonyme à Internet, à la fois à des fins légitimes et illégitimes.

Comment Tor préserve l’anonymat de ses utilisateurs

Tor fonctionne en redirigeant le trafic Internet à travers une série de relais maintenus par des bénévoles du monde entier. Voici comment Tor préserve l’anonymat :

- Lorsqu’un utilisateur envoie des données via le réseau Tor, elles ne vont pas directement à la destination. Au lieu de cela, les données passent par plusieurs relais de manière aléatoire.

- Les données de l’utilisateur sont cryptées plusieurs fois avant de quitter l’appareil. Chaque relais ne peut déchiffrer qu’une couche de chiffrement pour connaître la suivante.

- Les données passent par jusqu’à 7 000 relais avant d’atteindre la destination finale. Ce processus rend l’analyse du trafic très difficile, de sorte que les identités des utilisateurs restent sécurisées.

- Une fois que les données atteignent le dernier relais, elles sont déchiffrées et envoyées à l’adresse IP de destination sans révéler la véritable adresse IP de l’utilisateur.

Comment fonctionnent Tor et le Darknet

Tor et le Darknet servent à protéger l’identité des utilisateurs de manière unique, en utilisant un système appelé routage en oignon. Cette technologie vise à assurer l’anonymat en cryptant les données en plusieurs couches, comme des oignons. Voici une explication supplémentaire :

Mécanisme de routage en oignon et chiffrement en couches

- Le routage en oignon est un moyen d’encapsuler les données utilisateur dans plusieurs couches de cryptage avant qu’elles ne soient envoyées sur le réseau.

- Chaque couche crypte certaines informations, y compris l’adresse IP de l’expéditeur, de sorte que l’identité de l’utilisateur reste cachée.

- Les données cryptées sont ensuite envoyées via différents relais gérés par des bénévoles à travers le monde.

Illustration du traitement des données passant par 7 000 relais sur le réseau Tor

Le processus d’envoi de données via le réseau Tor peut être décrit comme suit :

- L’utilisateur demande à accéder au site web.

- Les données sont cryptées avec plusieurs couches.

- Les données cryptées sont envoyées via une série de relais, qui peuvent compter jusqu’à 7 000 relais aléatoires :

- Chaque relais reçoit des données, en déchiffrant une couche pour connaître le relais suivant.

- Ce processus se répète jusqu’à ce que les données atteignent le dernier relais.

- Premier relais : le premier relais connaît uniquement l’emplacement de l’utilisateur, mais pas la destination finale.

- Relais intermédiaire : Le relais suivant transmet simplement les données sans en connaître l’origine ou la destination.

- Dernier relais : le dernier relais supprime la dernière couche de chiffrement et envoie les données à la destination finale, mais il ne sait pas qui est l’expéditeur d’origine.

Avantages de l’utilisation de Tor

Tor présente de nombreux avantages qui en font un outil incontournable pour les internautes, notamment ceux soucieux de la vie privée et de la liberté d’expression. Voici quelques-uns des principaux avantages de l’utilisation de Tor :

1. Protection de la vie privée contre la surveillance

L’une des raisons pour lesquelles de nombreuses personnes choisissent Tor est de protéger leurs activités en ligne de l’examen minutieux de tiers, tels que les gouvernements ou les grandes entreprises.

- Tor masque l’adresse IP de l’utilisateur, de sorte que son identité reste secrète.

- Les activités menées par l’intermédiaire de Tor sont difficiles à suivre pour les fournisseurs d’accès à Internet (FAI) ou les superviseurs de réseau.

- La confidentialité fournie par Tor est cruciale à l’ère numérique, où de nombreuses entreprises collectent des données d’utilisateurs à diverses fins.

2. La liberté d’expression dans un pays censuré

Dans les pays qui appliquent une censure stricte, Tor est devenue un outil important pour accéder à l’information et exprimer des opinions sans craindre de conséquences.

- Tor permet aux utilisateurs d’éviter le blocage de sites Web effectué par le gouvernement.

- Les militants et les journalistes peuvent communiquer en toute sécurité sans craindre que leur identité ne soit révélée.

- Grâce à l’anonymat qu’offre Tor, les utilisateurs peuvent éviter le suivi et rester libres de partager des informations sensibles.

3. Exemples d’utilisation de Tor à des fins juridiques

Bien qu’on pense souvent qu’il est associé à des activités illégales, Tor présente également de nombreux avantages juridiques qui soutiennent la liberté et la sécurité dans le cyberespace. Quelques exemples :

- Les journalistes utilisent Tor pour communiquer avec des sources qui ne veulent pas être identifiées, en particulier lorsqu’ils couvrent des informations dans des zones de conflit ou sous surveillance.

- Les experts en cybersécurité exploitent Tor pour tester les faiblesses du système sans avoir à révéler qui ils sont.

- Les gens ordinaires qui souhaitent préserver la confidentialité de leurs données, en particulier lorsqu’ils utilisent des réseaux Wi-Fi publics, choisissent Tor pour éviter le risque de vol d’informations.

Risques et limites du darknet

Le darknet et le réseau Tor offrent l’anonymat et la liberté à leurs utilisateurs, mais ils comportent également des risques et des limites qui doivent être pris en compte. Voici quelques points clés :

1. Utilisations possibles pour des activités illégales

Le darknet, en particulier par le biais du réseau Tor, est souvent associé à des activités illégales. L’exemple le plus évident est la vente de drogues illégales. Sur les différents marchés noirs accessibles via Tor, les utilisateurs peuvent acheter des articles illégaux tels que des drogues, des armes et des biens volés.

L’anonymat offert par Tor attire les personnes qui veulent effectuer des transactions sans être détectées par les forces de l’ordre. Bien que de nombreux utilisateurs de Tor utilisent ce réseau à des fins légitimes, l’existence d’un marché noir sur le Darknet reste un problème majeur.

2. Les faiblesses de Tor dans la détection de l’accès aux sites qui restreignent le réseau Tor

Bien que Tor offre un haut niveau d’anonymat, son système présente des inconvénients. De nombreux sites Web commencent maintenant à mettre en place des restrictions d’accès pour les utilisateurs qui y accèdent via Tor. Ceci est fait pour prévenir les activités illégales et vous protéger contre les menaces potentielles à la sécurité.

Cependant, Tor ne dispose pas d’une fonctionnalité efficace pour cacher le fait que les utilisateurs accèdent au site via le réseau Tor. Cela signifie que même si l’identité de l’utilisateur peut rester cachée, certains sites peuvent détecter et bloquer l’accès des utilisateurs de Tor, limitant ainsi la liberté d’accès à l’information.

3. Risques de sécurité lors de l’utilisation incorrecte du navigateur Tor

L’utilisation de Tor ne garantit pas une sécurité totale si elle n’est pas faite correctement. Voici quelques-uns des risques auxquels les utilisateurs peuvent être confrontés :

- Accéder à des sites réguliers avec un navigateur non Tor tout en étant connecté au réseau Tor peut révéler votre véritable adresse IP et compromettre votre anonymat.

- Le téléchargement de fichiers à partir de sources non fiables peut entraîner des infections par des logiciels malveillants, qui peuvent exposer des informations personnelles même si l’utilisateur est sur le réseau Tor.

- Si les paramètres de confidentialité de votre appareil sont incorrects, des données personnelles telles que des informations de localisation ou d’identité peuvent être divulguées.

Étapes pour utiliser Tor en toute sécurité

L’utilisation de Tor pour accéder au Darknet peut garantir la confidentialité et l’anonymat, mais il est important de le faire de manière sécurisée. Voici les étapes à suivre :

1. Téléchargez et installez le navigateur Tor à partir de sources officielles

Assurez-vous de télécharger le Tor Browser uniquement à partir du site officiel à l’adresse torproject.org pour éviter tout logiciel dangereux.

Suivez les instructions d’installation en fonction du système d’exploitation que vous utilisez (Windows, macOS, Linux ou Android).

Évitez d’utiliser des versions Tor Browser provenant de sources non fiables, car elles peuvent contenir des logiciels malveillants qui compromettent votre anonymat.

2. Ne saisissez pas d’informations personnelles lorsque vous utilisez le darknet

Darknet est conçu pour préserver l’anonymat, mais vous pourriez perdre votre anonymat si vous saisissez des informations personnelles telles que votre nom, votre adresse ou votre numéro de téléphone.

Évitez de vous connecter à des comptes qui peuvent être liés à votre véritable identité, y compris les e-mails ou les réseaux sociaux.

Utilisez un pseudonyme ou un compte anonyme pour toutes les activités sur Darknet.

3. Utilisez des VPN supplémentaires pour améliorer la sécurité

Tor offre l’anonymat, mais l’utilisation d’un VPN (réseau privé virtuel) peut ajouter une protection en cryptant votre trafic Internet avant d’entrer dans le réseau Tor.

Les VPN cachent Tor utilisation aux fournisseurs d’accès à Internet (FAI), ce qui peut aider à éviter les soupçons.

Choisissez un fournisseur de VPN de confiance et n’enregistrez pas l’activité des utilisateurs pour préserver votre confidentialité.

4. N’accédez pas aux liens suspects

Sur Darknet, il existe de nombreux liens étranges (se terminant par .onion) qui peuvent vous mener vers des sites dangereux ou illégaux.

Évitez de cliquer sur des liens sans en connaître l’origine ou le contenu. Utilisez des annuaires onion de confiance pour trouver des sites sûrs.

Méfiez-vous toujours des sites qui demandent des informations personnelles ou téléchargent des fichiers sans autorisation, car cela peut être un moyen pour les logiciels malveillants de s’infiltrer.