La administración de cuentas en Windows 11 es esencial para mantener la seguridad y la eficiencia del uso del sistema, especialmente en un entorno corporativo. Los diferentes tipos de cuentas, como las cuentas de servicio, las cuentas de usuario local y las cuentas de Microsoft, permiten a los usuarios establecer derechos de acceso según sea necesario. Esta gestión no solo protege los datos, sino que también permite una mejor colaboración entre los usuarios.

La seguridad y la gestión de cuentas son esenciales en un entorno corporativo debido al riesgo de acceso no autorizado y fugas de datos. Cada cuenta tiene un nivel de acceso diferente y, sin una gestión adecuada, los usuarios pueden abrir lagunas para los ciberataques.

Por ejemplo, otorgar derechos de acceso administrativo a usuarios comunes podría propagar malware o filtrar información importante. Por lo tanto, es importante implementar políticas que limiten los derechos de acceso de acuerdo con las necesidades y responsabilidades de los usuarios.

Al comprender los diferentes tipos de cuentas y sus funciones, los usuarios pueden tomar las medidas necesarias para proteger los datos y mejorar la productividad en el lugar de trabajo.

Tipos de cuentas en Windows 11

1. Service Account

Service Account es un tipo de cuenta especial en Windows 11 que se crea para ejecutar servicios en segundo plano automáticamente. Estas cuentas tienen ciertos derechos de acceso que permiten que el sistema o la aplicación funcione sin necesidad de interacción por parte del usuario. A diferencia de las cuentas de usuario normales, Service Account no se utiliza para iniciar sesión directamente en el sistema, sino que sirve como una unidad detrás de escena para respaldar varios servicios importantes.

En general, las funciones principales de Service Account incluyen:

- Ejecutar un servicio o aplicación específica que requiere acceso especial a los recursos del sistema.

- Admite procesos automatizados, como la copia de seguridad de datos, la sincronización de servicios o la entrega de registros del sistema.

- Limitar el acceso solo a los recursos necesarios para reducir los riesgos de seguridad.

Uso de cuentas de servicio en sistemas conectados a un dominio

En un sistema conectado a un dominio, un Service Account tiene un papel importante en la gestión centralizada de la red.

- Esta cuenta se utiliza para ejecutar servicios que requieren autenticación en la red, como servidores de aplicaciones o servicios de bases de datos.

- Los administradores pueden administrar Service Account a través de Active Directory, otorgando los permisos mínimos requeridos por cada servicio de acuerdo con el principio de Least Privilege.

- Estas cuentas a menudo se configuran para realizar tareas críticas, como monitorear el rendimiento de la red o ejecutar scripts automatizados.

2. Local User Account

Un Local User Account es un tipo de cuenta en Windows 11 que permite el acceso directo al dispositivo sin necesidad de conectarse a un dominio o servicio en la nube, como una cuenta de Microsoft o Azure AD. Esta cuenta se crea directamente en el dispositivo y le brinda control total sobre el sistema, según los permisos otorgados. Por lo general, las cuentas locales son usadas por administradores o usuarios que solo necesitan acceso limitado a un equipo específico.

Las cuentas de usuario locales a menudo se seleccionan para uso personal o en dispositivos que no requieren sincronización con los servicios en la nube. Además, esta cuenta también sirve como primer paso en el proceso de configuración del dispositivo.

Creación de su primera cuenta local

Cuando instale Windows 11 por primera vez, el sistema le pedirá al usuario que cree una cuenta local. Esta cuenta tiene privilegios predeterminados como administrador local, lo que permite a los usuarios completar la configuración inicial del sistema. Este nombre de cuenta se puede personalizar según las preferencias del usuario o ceñirse a una cuenta genérica como “Administrator”.

Algunos pasos importantes a la hora de crear tu primera cuenta local:

- Seleccione la opción “Set up for personal use” si no desea conectar su dispositivo a un dominio o cuenta de Microsoft.

- Introduzca el nombre de usuario y la contraseña que desee.

- Establezca una pregunta de seguridad para restaurar el acceso si olvida su contraseña.

Cómo crear y configurar una cuenta de usuario local

Además de la cuenta inicial, también puede agregar una nueva cuenta local en Windows 11 para fines específicos. Estos son los pasos:

1. Crea una cuenta local

- Abre Settings > Accounts > Family& other users.

- Seleccione la opción Add someone else to this PC .

- Haga clic en I don’t have this person’s sign-in information, luego seleccione Add a user without a Microsoft account.

- Ingrese su nombre de usuario, contraseña y preguntas de seguridad.

2. Configuración de los permisos de la cuenta

- Una vez creada la cuenta, puede convertirla en una cuenta de administrador a través de la opción Change account type .

- Seleccione Administrator para otorgar privilegios o dejarlos como Standard User para acceso limitado.

Contraseña y política de configuración

Para garantizar la seguridad de las cuentas locales, las políticas de contraseñas se pueden aplicar mediante Group Policy o Microsoft Intune. Algunos de los ajustes que se pueden aplicar incluyen:

1. Group Policy

- Presione Win + R y escriba gpedit.msc para abrir el Editor de directivas de grupo.

- Navega hasta Computer Configuration >Windows Settings > Security Settings > Account Policies > Password Policy.

Establezca políticas como las siguientes:

- Minimum password length: La longitud mínima de la contraseña (por ejemplo, 8 caracteres).

- Password must meet complexity requirements: Las contraseñas deben contener una combinación de letras mayúsculas, minúsculas, números y símbolos.

2. Microsoft Intune

Use el portal de Intune para administrar de forma centralizada las directivas de contraseñas en los dispositivos administrados.

Aplique políticas como:

- Forzar cambios de contraseña cada 90 días.

- Evite la reutilización de contraseñas antiguas.

3. Microsoft Account

Microsoft Account son cuentas de usuario que están conectadas directamente a los servicios en la nube de Microsoft, como Outlook, OneDrive y Office 365. Esta cuenta se usa para administrar sus dispositivos personalmente, lo que le permite sincronizar su configuración, aplicaciones y datos en sus dispositivos basados en Windows 11.

Ventajas de usar una cuenta de Microsoft

El uso de Microsoft Account ofrece una variedad de ventajas, especialmente para los usuarios que necesitan una mayor accesibilidad y productividad. Algunas de sus ventajas incluyen:

1. Sincronización entre dispositivos

La cuenta de Microsoft permite que la configuración, los archivos y las aplicaciones permanezcan coherentes en todos los dispositivos. Por ejemplo, si cambias el fondo de pantalla o descargas una aplicación en un dispositivo, estos cambios se aplicarán automáticamente a otros dispositivos que usen la misma cuenta.

2. Acceso a los servicios de Microsoft

Con esta cuenta, obtienes acceso a una amplia gama de servicios como:

- OneDrive para el almacenamiento en la nube.

- Office 365 para la productividad.

- Windows Store para descargar aplicaciones y juegos.

3. Seguridad mejorada

La cuenta de Microsoft admite características de seguridad como:

- Two-factor authentication (2FA) para mayor protección.

- Recuperación de cuenta más fácil con un correo electrónico o número de teléfono registrado.

4. Integración con Microsoft Cloud

Estas cuentas están conectadas directamente al ecosistema en la nube de Microsoft, lo que permite una mejor gestión de datos y una experiencia de usuario fluida.

Sincronización de datos con la nube de Microsoft

Una de las principales ventajas de usar una cuenta de Microsoft es la capacidad de sincronizar datos con la nube de Microsoft. Con esta cuenta, todas las configuraciones del usuario, como los temas, las contraseñas de Wi-Fi y las preferencias de aplicaciones, se pueden almacenar en la nube.

Esto significa que cuando un usuario inicia sesión en un nuevo dispositivo o después de reinstalar el sistema operativo, puede restaurar fácilmente todas esas configuraciones. Esta sincronización también incluye datos importantes, como documentos almacenados en OneDrive, para que los usuarios puedan acceder a sus archivos desde cualquier lugar y en cualquier momento.

Combinación de una cuenta de Microsoft con una cuenta local y Azure AD

La cuenta de Microsoft también se puede combinar con un Local User Account o Azure AD para satisfacer necesidades administrativas más complejas. Esta combinación proporciona flexibilidad y seguridad adicionales en un entorno empresarial:

1. Local User Account + Microsoft Account

Los usuarios pueden crear una cuenta local en el dispositivo y, a continuación, vincularla con una cuenta de Microsoft. Esto permite la sincronización de datos en la nube sin necesidad de cambiar el tipo de cuenta principal del dispositivo.

2. Azure AD + Microsoft Account

En un entorno empresarial, las cuentas de Microsoft se pueden usar junto con Azure Active Directory (Azure AD) para proporcionar acceso a aplicaciones basadas en la nube, como Office 365. Los administradores pueden configurar dispositivos para que admitan inicios de sesión híbridos, de modo que los usuarios puedan usar credenciales de Azure AD con la característica de sincronización de cuentas de Microsoft.

4. Azure AD User Account

Azure Active Directory (Azure AD) es un servicio de identidad basado en la nube creado por Microsoft. Azure AD ofrece administración de identidades y acceso para aplicaciones y servicios tanto en la nube como en ubicaciones físicas. En una organización, Azure AD actúa como un centro de autenticación que permite a los usuarios acceder a varias aplicaciones con un único conjunto de credenciales. Esto es fundamental para mejorar la seguridad, reducir el riesgo de acceso no autorizado y facilitar la administración de usuarios en entornos distribuidos.

Ventajas de usar credenciales de Azure AD

El uso de Azure AD ofrece varias ventajas para los usuarios corporativos, que incluyen:

- Single Sign-On (SSO): Los usuarios pueden acceder a múltiples aplicaciones con un solo inicio de sesión, lo que reduce la necesidad de recordar varias contraseñas.

- Seguridad mejorada: Azure AD proporciona características de seguridad avanzadas, como la autenticación multifactor (MFA), que ayuda a proteger las cuentas del acceso no autorizado.

- Mejor gestión de acceso: Los administradores pueden gestionar fácilmente los derechos de acceso de los usuarios y aplicar las políticas de seguridad en toda la organización.

- Integración con los servicios de Microsoft: Azure AD se integra a la perfección con otros productos de Microsoft, como Office 365, lo que facilita la colaboración y la productividad.

Método de vinculación de la cuenta al dispositivo

La asociación de una cuenta de Azure AD con un dispositivo se puede realizar a través de varios métodos:

- Unirse a Azure AD: cuando un dispositivo se une directamente a Azure AD, los usuarios pueden iniciar sesión con sus credenciales de Azure cuando encienden el dispositivo por primera vez.

- Conectarse al trabajo o a la escuela: si el dispositivo no está conectado a Azure AD, los usuarios pueden agregar su cuenta de Azure a través de la configuración “Connect to work or school”. Permite a los usuarios acceder a los recursos corporativos mientras siguen usando una cuenta local o una cuenta de Microsoft para el inicio de sesión diario.

5. Windows Server AD User Account

Windows Server Active Directory (AD) User Account es una cuenta de usuario administrada por Active Directory, un servicio de directorio basado en servidor de Microsoft. Estas cuentas están diseñadas para administrar la autenticación, la autorización y el acceso a los recursos de red en un entorno empresarial. Las cuentas de AD permiten a los administradores proporcionar un control centralizado sobre los usuarios, los dispositivos y los datos dentro de la red.

Las principales funciones de una cuenta AD en una red corporativa incluyen:

- Proporciona a los usuarios acceso a recursos de red como servidores de archivos, impresoras y aplicaciones.

- Administre las políticas de seguridad para garantizar la protección de los datos y los dispositivos.

- Habilite el inicio de sesión único (SSO) para varias aplicaciones dentro de la red corporativa.

Integración con el dominio de Active Directory

Las cuentas de AD están integradas con el Active Directory domain, que actúa como centro de gestión de todas las identidades de usuario y dispositivos de la red. En un entorno de dominio.

Pasos para integrar un dispositivo con el Directorio Activo de un dominio:

1. Abra Settings > Accounts > Access work or school.

2. Seleccione Connect e ingrese las credenciales del dominio.

3. Una vez conectado, el dispositivo seguirá la política de dominio aplicada.

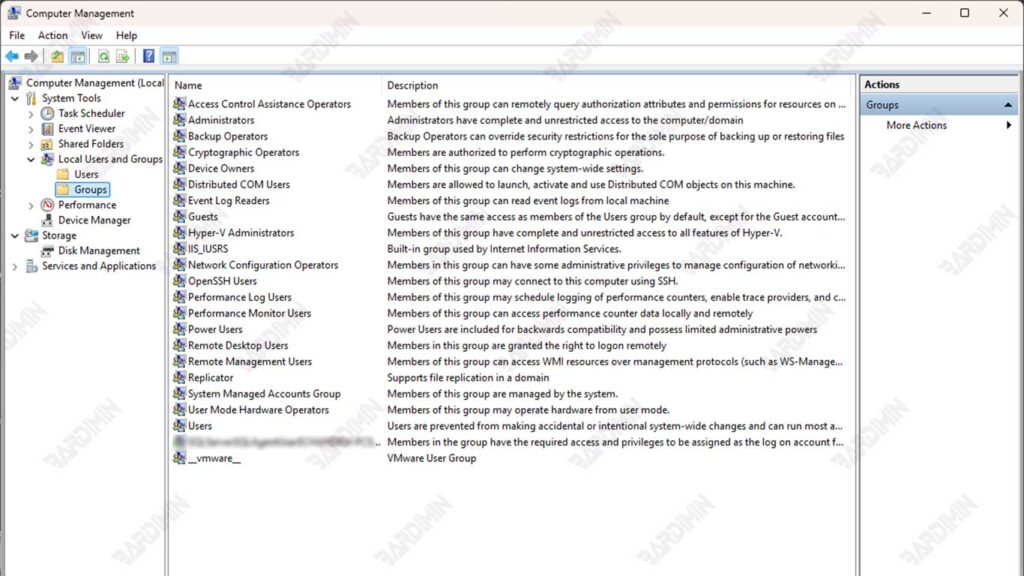

Gestión de derechos de acceso a cuentas

1. La importancia de restringir los derechos de acceso

Los privilegios en un sistema informático son el nivel de acceso otorgado a un usuario para realizar ciertas acciones, como instalar software, cambiar la configuración o acceder a datos importantes. Una buena gestión de privilegios es esencial para mantener la seguridad del sistema.

El acceso incontrolado puede provocar fugas de datos, la propagación de malware y daños en el sistema. Al limitar los derechos de acceso solo a los usuarios que los necesitan, las organizaciones pueden reducir el riesgo de ciberataques y mejorar la seguridad de los datos.

Los peligros de usar cuentas de administrador para las actividades diarias

El uso de una cuenta de administrador para las actividades diarias es muy arriesgado y puede plantear una variedad de problemas de seguridad graves. Cuando los usuarios con altos privilegios, como los administradores, realizan tareas rutinarias como abrir correos electrónicos, navegar por Internet o descargar archivos, aumentan significativamente sus posibilidades de estar expuestos a ataques de malware o phishing.

El malware, que puede ser virus, troyanos o ransomware, a menudo se infiltra en los sistemas a través de enlaces inseguros o archivos adjuntos de correo electrónico infectados. Si una cuenta de administrador está infectada, un atacante puede obtener fácilmente el control del sistema y obtener acceso a datos críticos, incluida información confidencial, otras credenciales de usuario y configuraciones críticas del sistema. Esto no solo compromete la integridad de los datos, sino que también puede provocar enormes pérdidas financieras y de reputación para la organización.

Además, el uso de cuentas de administrador para las actividades cotidianas puede dar lugar a errores humanos potencialmente dañinos. Por ejemplo, si un administrador elimina accidentalmente un archivo importante o cambia la configuración crucial del sistema, el impacto puede ser devastador. Por lo tanto, es importante separar las cuentas de administrador de las cuentas de usuario normales. De esta manera, los usuarios pueden realizar sus actividades diarias con cuentas que tienen derechos de acceso limitados, reduciendo así el riesgo de estar expuestos a amenazas de seguridad.

Restrinja los derechos de los usuarios y administre los administradores locales con cuidado

Estas son algunas de las prácticas recomendadas para restringir los derechos de acceso y administrar cuentas de administrador local:

- Crear cuentas separadas: cree cuentas separadas para las tareas administrativas y las actividades diarias, de modo que los usuarios no usen cuentas de administrador para actividades rutinarias.

- Use Local Administrator Password Solution (LAPS): implemente LAPS para administrar de forma segura las contraseñas de las cuentas de administrador local y evitar el uso de la misma contraseña en varios dispositivos.

- Audite y revise periódicamente los derechos de acceso: Realice auditorías periódicas de los derechos de acceso de los usuarios para asegurarse de que solo los usuarios autorizados tengan acceso.

2. Solución de contraseña de administrador local (LAPS)

Local Administrator Password Solution (LAPS) es una solución de Microsoft para administrar contraseñas para cuentas de administrador locales en computadoras conectadas al dominio. LAPS genera automáticamente una contraseña única y aleatoria para cada cuenta de administrador local en cada equipo del dominio y, a continuación, la almacena de forma segura en Active Directory (AD). Cuando los administradores necesitan acceso, pueden recuperar contraseñas de AD, lo que reduce el riesgo de usar la misma contraseña en varios dispositivos.

Ventajas de usar LAPS para la administración de contraseñas

El uso de LAPS tiene varias ventajas, entre ellas:

- Con contraseñas diferentes para cada dispositivo, se reduce el riesgo de ciberataques. Si se filtra una contraseña, solo un dispositivo se ve afectado.

- LAPS automatiza la administración de contraseñas, lo que reduce la necesidad de recordar o compartir contraseñas manualmente.

- LAPS permite a los administradores monitorear los cambios de contraseña y quién accede a ellos, lo que aumenta la transparencia y la responsabilidad.

Pasos para configurar LAPS a través de la política de grupo

Estos son los pasos para configurar LAPS a través de la política de grupo:

1. Instalación de LAPS:

- Descargue e instale LAPS en su computadora de administración.

- Asegúrese de que todos los equipos cliente tengan instalado el agente LAPS.

2. Configuración de la política de grupo:

- Abre Group Policy Management Console (GPMC).

- Crear o editar una nueva directiva de grupo.

- Navega hasta Computer Configuration > Policies > Administrative Templates > LAPS.

- Establezca opciones como:

- Enable local admin password management: Habilite la administración de contraseñas para cuentas de administrador local.

- Password settings: Especifique la longitud mínima, la complejidad y el período máximo de validez de la contraseña.

3. Implementación de políticas:

- Una vez configurada la directiva, asegúrese de que se aplique a la unidad organizativa (OU) adecuada.

- Utilice el comando gpupdate /force en el cliente para aplicar la política inmediatamente.

4. Acceso con contraseña:

Los administradores pueden usar la interfaz de usuario de LAPS para buscar computadoras específicas y recuperar la contraseña local del administrador o cambiar la próxima fecha de vencimiento.