Mantener la privacidad en línea es importante para muchas personas en un mundo digital conectado. La Darknet y la red Tor están aquí como una solución para aquellos que quieren permanecer en el anonimato y proteger sus actividades en línea de la vigilancia. Sin embargo, ¿qué es exactamente la Darknet y cómo funciona la red Tor?

La darknet a menudo se considera una parte oculta de Internet, donde los datos y la información son inaccesibles para los usuarios comunes. Por otro lado, Tor (abreviatura de The Onion Router) es un software que permite el acceso a la Darknet a través de un sistema de cifrado en capas conocido como onion routing. La tecnología se centra no solo en el anonimato, sino también en la libertad de expresión, especialmente en países con una censura estricta.

¿Qué es Tor?

Tor, que significa The Onion Router, es un software creado para mantener el anonimato del usuario mientras navega por Internet. Mediante el uso de un cifrado por capas similar a la estructura de cebolla, Tor protege la información del usuario del seguimiento y análisis del tráfico de red. También permite el acceso a redes ocultas como Darknet, a las que no se puede acceder a través de navegadores normales como Google Chrome o Mozilla Firefox.

Tor se introdujo por primera vez en 2002 como un proyecto desarrollado por el Laboratorio de Investigación Naval de los Estados Unidos (US Naval Research Laboratory). El objetivo original era crear una herramienta de comunicación segura para la inteligencia militar. Sin embargo, con el tiempo, Tor convertido en un proyecto de código abierto al que puede acceder cualquier persona, incluidos activistas, periodistas y el público en general que desee mantener su privacidad en línea.

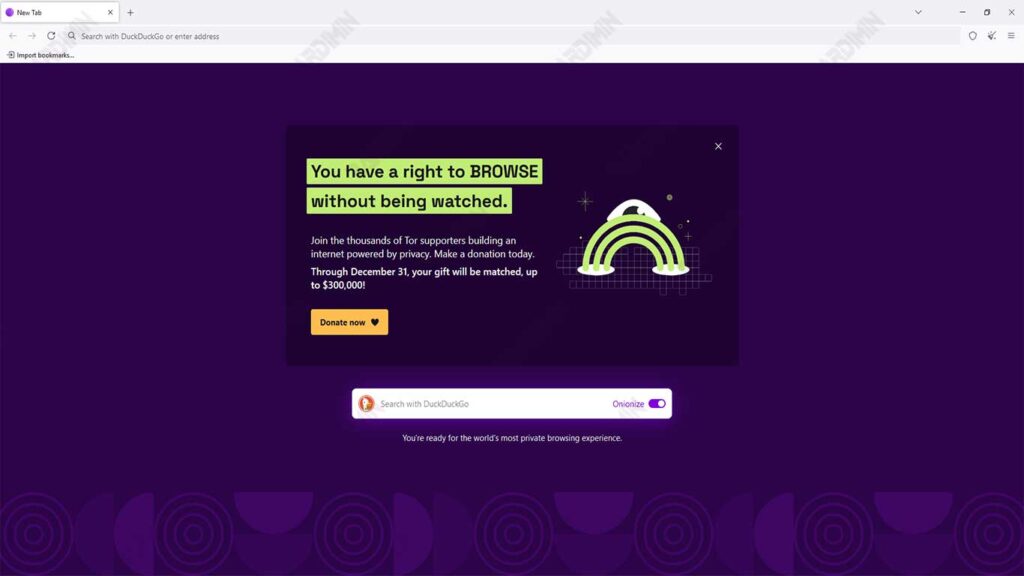

Desde su lanzamiento, Tor ha sufrido muchas actualizaciones y mejoras. Hoy en día, el software Tor Browser está construido sobre Mozilla Firefox, proporcionando una interfaz familiar para los usuarios. Su popularidad aumenta constantemente, especialmente entre aquellos que necesitan acceso anónimo a Internet, tanto para fines legítimos como ilegítimos.

Cómo Tor mantiene el anonimato de sus usuarios

Tor funciona redirigiendo el tráfico de Internet a través de una serie de repetidores mantenidos por voluntarios de todo el mundo. Así es como Tor mantiene el anonimato:

- Cuando un usuario envía datos a través de la red Tor, no van directamente al destino. En cambio, los datos pasan a través de varios relés aleatoriamente.

- Los datos del usuario se cifran varias veces antes de salir del dispositivo. Cada relé solo puede descifrar una capa de cifrado para conocer la siguiente.

- Los datos pasan por hasta 7.000 relés antes de llegar al destino final. Este proceso dificulta mucho el análisis del tráfico, por lo que las identidades de los usuarios permanecen seguras.

- Una vez que los datos llegan a la última retransmisión, se descifran y se envían a la dirección IP de destino sin revelar la dirección IP real del usuario.