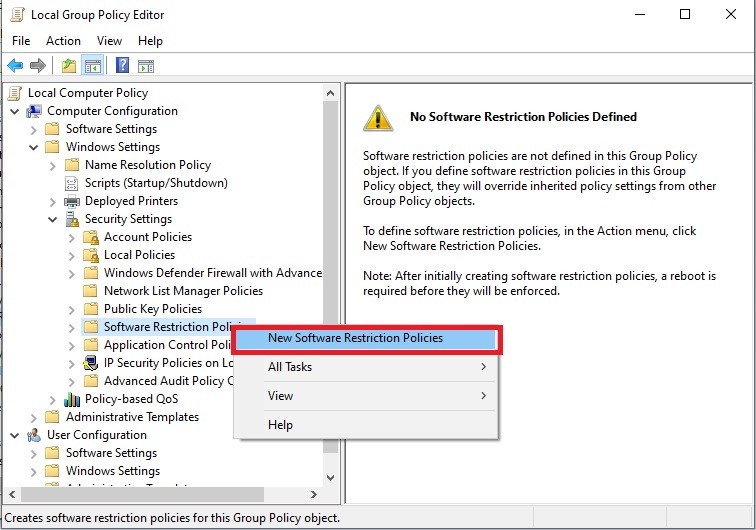

Paso 3: Crear nuevas políticas

Haga clic con el botón derecho en Políticas de restricción de software, luego seleccione Nuevas políticas de restricción de software. Se creará una estructura predeterminada.

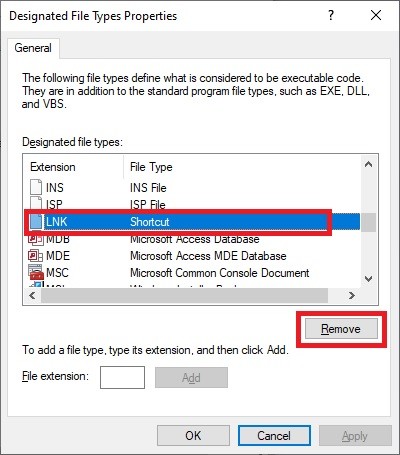

Paso 4: Eliminar la extensión LNK de la lista de tipos de archivo designados

Este paso es crucial para evitar que el malware se disfrace de accesos directos. Abra Tipos de archivo designados. Busque la extensión .LNK en la lista, luego haga clic en Quitar. Haga clic en Aceptar.

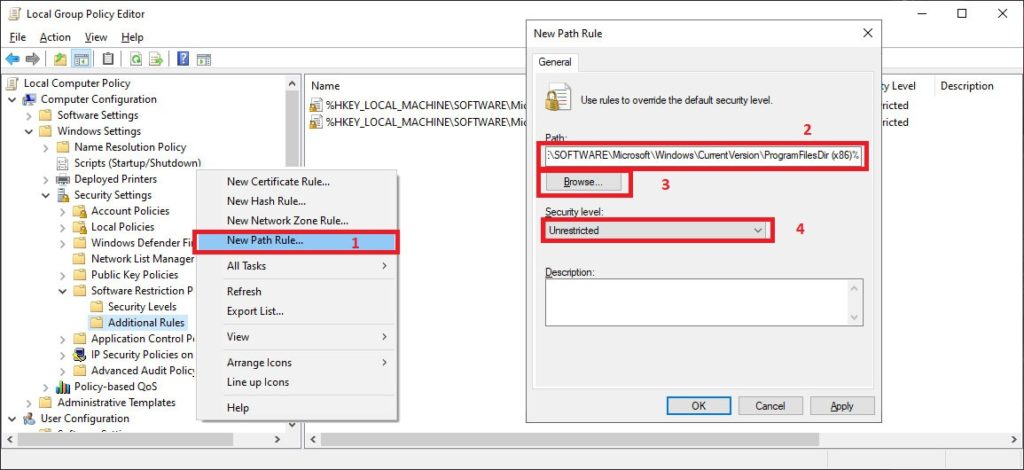

Paso 5: Revisar y agregar reglas de ruta (Lista blanca)

Abra la carpeta Reglas adicionales. Por defecto, hay dos reglas de ruta «Sin restricciones»:

1. %HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SystemRoot% (Carpeta de Windows)

2. %ProgramFiles%

Para sistemas de 64 bits, debe agregar una regla para la carpeta Archivos de programa (x86):

1. Haga clic con el botón derecho en un área vacía, seleccione Nueva regla de ruta.

2. En el campo Ruta, escriba o busque: C:\Archivos de programa (x86)

3. Asegúrese de que el Nivel de seguridad esté establecido en: Sin restricciones.

4. Haga clic en Aceptar.

Nota importante: Algunas aplicaciones (como Zoom, algunos juegos) se instalan en ubicaciones personalizadas (por ejemplo, C:\Zoom o C:\Juegos). Debe crear una nueva Regla de ruta para cada carpeta de instalación personalizada con el nivel «Sin restricciones.

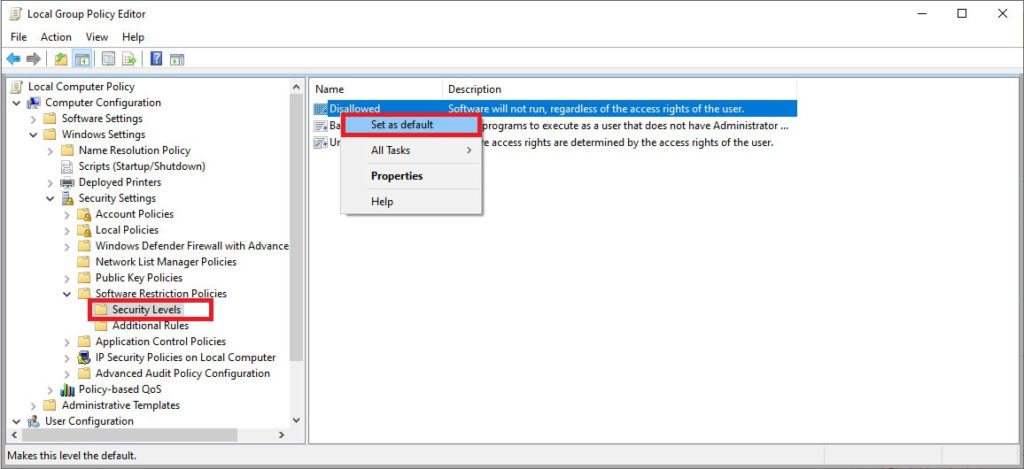

Paso 6 (Final): Cambiar el nivel de seguridad predeterminado a «No permitido»

Este es el núcleo de la estrategia de Lista Blanca. Abra la carpeta Niveles de seguridad. Haga clic con el botón derecho en el nivel No permitido, luego seleccione Establecer como predeterminado. Confirme cualquier advertencia que aparezca.

Después de este paso, la política entra en vigor. Solo las aplicaciones instaladas en ubicaciones con una regla «Sin restricciones» (como Archivos de programa) se ejecutarán. Las aplicaciones de otras carpetas (como Descargas, Escritorio) o medios externos serán bloqueadas, lo que ayuda efectivamente a prevenir ransomware.

Mejores prácticas y consideraciones adicionales

La implementación de Políticas de Restricción de Software requiere planificación. Aquí hay algunos consejos:

- Probar primero en un laboratorio: Aplique la política en una máquina de prueba para asegurarse de que todas las aplicaciones críticas se ejecuten.

- Usar reglas de Hash o Certificado para mayor flexibilidad: Además de las Reglas de ruta, puede crear reglas basadas en hash de archivo (adecuado para aplicaciones portables) o certificado del editor (más seguro).

- Monitorear el Visor de eventos: Revise los registros en

Visor de eventos > Registros de aplicaciones y servicios > Microsoft > Windows > AppLocker(o CodeIntegrity) para ver las aplicaciones bloqueadas. - SRP vs. AppLocker: Para Windows 10/11 Enterprise/Education, considere AppLocker que ofrece una gestión más fácil de usar y potente.

Al configurar las Políticas de Restricción de Software con un principio de lista blanca, ha construido una capa de defensa proactiva significativa. Esta capa cierra efectivamente la puerta de ejecución a programas desconocidos, incluyendo nuevas variantes de ransomware, protegiendo así sus datos y la integridad del sistema.