Esta guía técnica explica tres métodos para deshabilitar el Firewall de Windows de forma remota y resolver problemas de conexión del Escritorio Remoto. Incluye explicaciones detalladas sobre el uso del Símbolo del sistema (netsh), PowerShell, PsExec y cómo configurar reglas para cada perfil de red para soluciones más seguras y específicas.

El fallo en las conexiones del Protocolo de Escritorio Remoto (RDP) debido al bloqueo del Firewall de Windows es un problema común en la administración de sistemas y redes. Deshabilitar el Firewall de Windows de forma remota suele ser una solución temporal necesaria. Este proceso requiere permisos administrativos completos y una comprensión exhaustiva de la arquitectura de seguridad de red. Por lo tanto, asegúrese de tener autorización oficial antes de continuar.

Antes de ejecutar comandos remotos, verifique los siguientes requisitos previos. Asegúrese de que el equipo de destino y el local estén en la misma red o en un dominio confiable. Necesitará la dirección IP o el nombre del host del equipo de destino. La cuenta utilizada debe tener derechos administrativos en el sistema de destino. Los servicios «Instrumental de administración de Windows (WMI)» y «Registro remoto» deben estar ejecutándose en el equipo de destino. Además, asegúrese de que las políticas de grupo no bloqueen la configuración del firewall.

Comprensión y Configuración de Perfiles del Firewall por Tipo de Red

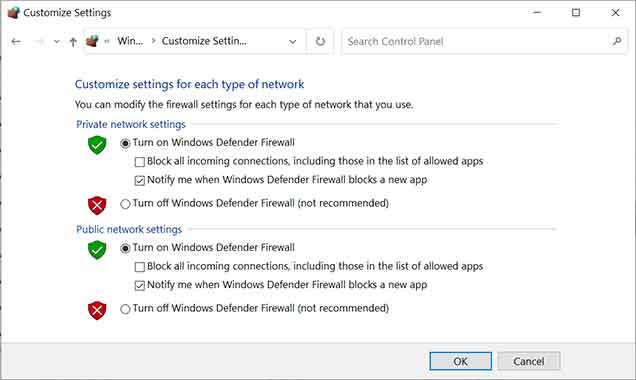

El Firewall de Windows opera con tres perfiles separados adaptados al tipo de conexión de red: Dominio (para redes corporativas), Privada (para redes domésticas u de oficina confiables) y Pública (para redes no confiables). Cada perfil tiene reglas de entrada y salida independientes. El perfil Público suele tener la configuración más estricta para máxima seguridad. Puede deshabilitar el firewall para todos los perfiles o solo para algunos. Un enfoque más seguro es personalizar las reglas dentro del perfil activo.

Para acceder a esta configuración, abra «Firewall de Windows Defender con seguridad avanzada». Luego, haga clic en «Propiedades del Firewall de Windows Defender». Aquí, puede cambiar el estado (Activado/Desactivado) y el comportamiento predeterminado (Bloquear/Permitir) para cada perfil individualmente en la pestaña correspondiente. Por ejemplo, puede deshabilitar el firewall solo para el perfil Privado mientras lo mantiene activo para el Público. Esta configuración es útil para equipos que cambian frecuentemente de red. Sin embargo, asegúrese de que estos cambios sean solo temporales para tareas de resolución de problemas.

1. Método Remoto mediante Símbolo del Sistema (netsh)

La utilidad netsh (Network Shell) es una herramienta de línea de comandos efectiva para modificar configuraciones de red y firewall de forma remota. La sintaxis básica para deshabilitar todos los perfiles es:

netsh -r 192.168.1.105 -u DOMINIO\AdminUser -p TuContraseña advfirewall set allprofiles state off

El parámetro -r especifica la dirección remota. Los parámetros -u y -p son para las credenciales. Para mayor seguridad, evite incluir la contraseña directamente en el comando. Puede eliminar -p TuContraseña y el sistema la pedirá de forma interactiva. Para deshabilitar un perfil específico, por ejemplo solo el Público, reemplace allprofiles por profile="public". Verifique el cambio con el comando: netsh advfirewall show allprofiles state.

2. Método Remoto mediante PowerShell

PowerShell ofrece un enfoque más moderno y estructurado mediante el cmdlet Set-NetFirewallProfile. Este método requiere que PowerShell Remoting (WinRM) esté habilitado en el equipo de destino. El comando principal es:

Invoke-Command -ComputerName FS01 -Credential (Get-Credential) -ScriptBlock {

Set-NetFirewallProfile -Profile Domain, Private, Public -Enabled False

}El cmdlet Get-Credential mostrará un cuadro de diálogo para ingresar el nombre de usuario y la contraseña de forma segura. También puede apuntar a un solo perfil, por ejemplo solo el Privado, cambiando el parámetro -Profile. Para volver a habilitar el firewall, cambie el valor de -Enabled a $True. La ventaja de PowerShell es su capacidad para administrar reglas con mayor granularidad en comparación con netsh.

3. Método Remoto utilizando PsExec

PsExec es una herramienta externa del conjunto Microsoft Sysinternals PSTools. Esta herramienta es muy útil cuando los métodos nativos están bloqueados por políticas o configuraciones específicas. El comando básico es:

psexec \\SERVER02 -u DOMINIO\AdminUser -p TuContraseña -h netsh advfirewall set allprofiles state off

El parámetro -h ejecuta el comando con nivel de integridad alto (administrador). Descargue la herramienta primero del sitio oficial de Microsoft y extráigala. Ejecute el Símbolo del sistema como Administrador desde ese directorio. Tenga en cuenta que algun software de seguridad podría marcar la ejecución de PsExec. Por lo tanto, asegúrese de que su uso cumpla con la política de seguridad de su organización.

Recomendaciones de Seguridad y Conclusión

Después de deshabilitar el Firewall de Windows de forma remota con éxito y resolver el problema de acceso, es crucial restaurar la protección inmediatamente. Vuelva a habilitar el firewall usando el mismo comando cambiando el estado a on o $True. Como mejor práctica, cree una regla de entrada específica para RDP (Puerto TCP 3389) desde una dirección IP particular en lugar de deshabilitar todo el firewall. Siempre use una VPN para conexiones remotas a redes internas. Documente todos los cambios de configuración para auditorías de seguridad. Para información más profunda, consulte la documentación oficial de Microsoft netsh y Set-NetFirewallProfile.