Mantener la privacidad en línea es importante para muchas personas en un mundo digital conectado. La Darknet y la red Tor están aquí como una solución para aquellos que quieren permanecer en el anonimato y proteger sus actividades en línea de la vigilancia. Sin embargo, ¿qué es exactamente la Darknet y cómo funciona la red Tor?

La darknet a menudo se considera una parte oculta de Internet, donde los datos y la información son inaccesibles para los usuarios comunes. Por otro lado, Tor (abreviatura de The Onion Router) es un software que permite el acceso a la Darknet a través de un sistema de cifrado en capas conocido como onion routing. La tecnología se centra no solo en el anonimato, sino también en la libertad de expresión, especialmente en países con una censura estricta.

¿Qué es Tor?

Tor, que significa The Onion Router, es un software creado para mantener el anonimato del usuario mientras navega por Internet. Mediante el uso de un cifrado por capas similar a la estructura de cebolla, Tor protege la información del usuario del seguimiento y análisis del tráfico de red. También permite el acceso a redes ocultas como Darknet, a las que no se puede acceder a través de navegadores normales como Google Chrome o Mozilla Firefox.

Tor se introdujo por primera vez en 2002 como un proyecto desarrollado por el Laboratorio de Investigación Naval de los Estados Unidos (US Naval Research Laboratory). El objetivo original era crear una herramienta de comunicación segura para la inteligencia militar. Sin embargo, con el tiempo, Tor convertido en un proyecto de código abierto al que puede acceder cualquier persona, incluidos activistas, periodistas y el público en general que desee mantener su privacidad en línea.

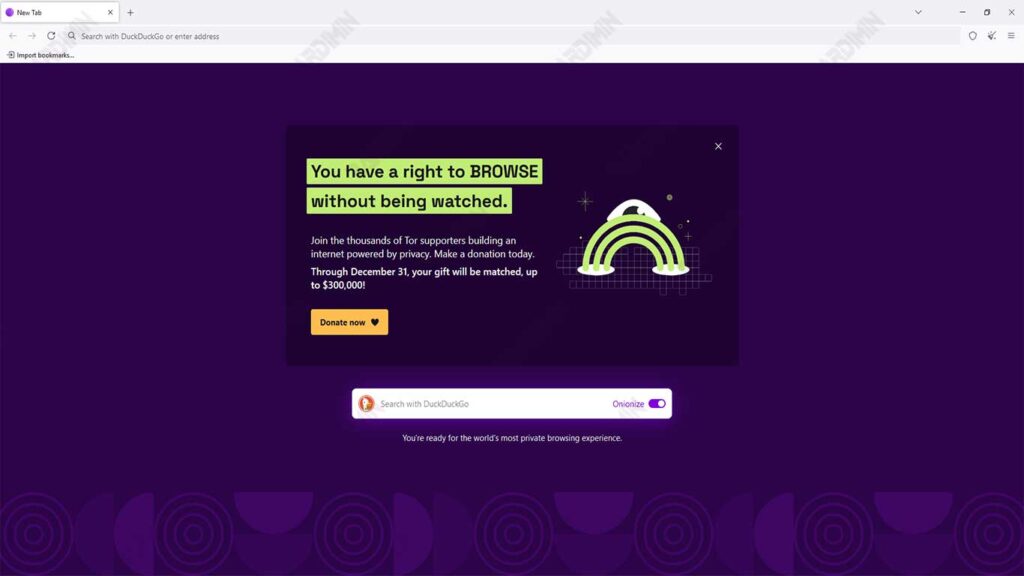

Desde su lanzamiento, Tor ha sufrido muchas actualizaciones y mejoras. Hoy en día, el software Tor Browser está construido sobre Mozilla Firefox, proporcionando una interfaz familiar para los usuarios. Su popularidad aumenta constantemente, especialmente entre aquellos que necesitan acceso anónimo a Internet, tanto para fines legítimos como ilegítimos.

Cómo Tor mantiene el anonimato de sus usuarios

Tor funciona redirigiendo el tráfico de Internet a través de una serie de repetidores mantenidos por voluntarios de todo el mundo. Así es como Tor mantiene el anonimato:

- Cuando un usuario envía datos a través de la red Tor, no van directamente al destino. En cambio, los datos pasan a través de varios relés aleatoriamente.

- Los datos del usuario se cifran varias veces antes de salir del dispositivo. Cada relé solo puede descifrar una capa de cifrado para conocer la siguiente.

- Los datos pasan por hasta 7.000 relés antes de llegar al destino final. Este proceso dificulta mucho el análisis del tráfico, por lo que las identidades de los usuarios permanecen seguras.

- Una vez que los datos llegan a la última retransmisión, se descifran y se envían a la dirección IP de destino sin revelar la dirección IP real del usuario.

Cómo funcionan Tor y la darknet

Tor y la Darknet sirven para proteger las identidades de los usuarios de manera única, utilizando un sistema llamado enrutamiento de cebolla. Esta tecnología tiene como objetivo proporcionar anonimato mediante el cifrado de datos en múltiples capas, similar a las cebollas. Aquí hay una explicación adicional:

Mecanismo de enrutamiento Onion y cifrado por capas

- Onion Routing es una forma que envuelve los datos del usuario en varias capas de cifrado antes de enviarlos a través de la red.

- Cada capa encripta cierta información, incluida la dirección IP del remitente, para que la identidad del usuario permanezca oculta.

- A continuación, los datos cifrados se envían a través de varios relés gestionados por voluntarios de todo el mundo.

Ilustración del procesamiento de datos que pasa a través de 7.000 relés en la red Tor

El proceso de envío de datos a través de la red Tor se puede describir de la siguiente manera:

- El usuario solicita acceder al sitio web.

- Los datos están encriptados con múltiples capas.

- Los datos cifrados se envían a través de una serie de relés, que pueden contar con hasta 7.000 relés aleatorios:

- Cada relé recibe datos, descifrando una capa para conocer el siguiente relé.

- Este proceso se repite hasta que los datos llegan al último relé.

- Primer relevo: El primer relevo solo conoce la ubicación del usuario, pero no el destino final.

- Relé central: El siguiente relé simplemente pasa los datos sin conocer el origen o el destino.

- Última retransmisión: La última retransmisión elimina la última capa de cifrado y envía los datos al destino final, pero no sabe quién es el remitente original.

Ventajas de usar Tor

Tor tiene muchas ventajas que la convierten en una herramienta esencial para los usuarios de Internet, especialmente para aquellos preocupados por la privacidad y la libertad de expresión. Estos son algunos de los beneficios clave de usar Tor:

1. Privacidad mantenida de la vigilancia

Una de las razones por las que muchas personas eligen Tor es para proteger sus actividades en línea del escrutinio de terceros, como gobiernos o grandes corporaciones.

- Tor oculta la dirección IP del usuario, por lo que su identidad permanece en secreto.

- Las actividades llevadas a cabo a través de Tor son difíciles de rastrear para los proveedores de servicios de Internet (ISP) o los supervisores de red.

- La privacidad que proporciona Tor es crucial en la era digital, donde muchas empresas recopilan datos de los usuarios para diversos fines.

2. Libertad de expresión en un país censurado

En los países que implementan una censura estricta, Tor se ha convertido en una herramienta importante para acceder a la información y expresar opiniones sin temor a las consecuencias.

- Tor permite a los usuarios evitar el bloqueo de sitios web llevado a cabo por el gobierno.

- Los activistas y periodistas pueden comunicarse de forma segura sin preocuparse de que se revele su identidad.

- Con el anonimato que ofrece Tor, los usuarios pueden evitar el seguimiento y seguir siendo libres de compartir información confidencial.

3. Ejemplos de uso de Tor con fines legales

Si bien a menudo se piensa que está asociado con actividades ilegales, también tiene muchos beneficios legales Tor respaldan la libertad y la seguridad en el ciberespacio. Algunos ejemplos:

- Los periodistas utilizan Tor para comunicarse con fuentes que no quieren ser identificadas, especialmente cuando cubren noticias en zonas de conflicto o bajo escrutinio.

- Los expertos en ciberseguridad están aprovechando Tor para probar las debilidades del sistema sin tener que revelar quiénes son.

- Las personas comunes que desean mantener la privacidad de sus datos, especialmente cuando usan redes Wi-Fi públicas, eligen Tor para evitar el riesgo de robo de información.

Riesgos y limitaciones de la Darknet

La darknet y la red Tor proporcionan anonimato y libertad a sus usuarios, pero también tienen riesgos y limitaciones que deben tenerse en cuenta. Estos son algunos puntos clave:

1. Posibles usos para actividades ilegales

La darknet, especialmente a través de la red Tor, a menudo se asocia con actividades ilegales. El ejemplo más obvio es la venta de drogas ilegales. En los diversos mercados negros a los que se puede acceder a través de Tor, los usuarios pueden comprar artículos ilegales como drogas, armas y bienes robados.

El anonimato que ofrece Tor atrae a personas que quieren realizar transacciones sin ser detectadas por las fuerzas del orden. Aunque muchos usuarios de Tor utilizan esta red con fines legítimos, la existencia de un mercado negro en la Darknet sigue siendo un problema importante.

2. Debilidades de Tor para detectar el acceso a sitios que restringen la red Tor

Si bien Tor proporciona un alto nivel de anonimato, existen inconvenientes en su sistema. Muchos sitios web están empezando a implementar restricciones de acceso para los usuarios que acceden a ellos a través de Tor. Esto se hace para prevenir actividades ilegales y protegerse de posibles amenazas de seguridad.

Sin embargo, Tor no tiene una función efectiva para ocultar el hecho de que los usuarios acceden al sitio a través de la red Tor. Esto significa que, si bien la identidad del usuario puede permanecer oculta, algunos sitios pueden detectar y bloquear el acceso de los usuarios de Tor, limitando así la libertad de acceso a la información.

3. Riesgos de seguridad cuando no se usa correctamente el navegador Tor

El uso de Tor no garantiza una seguridad completa si no se hace correctamente. Algunos de los riesgos a los que pueden enfrentarse los usuarios son:

- Acceder a sitios regulares con un navegador que no sea Tor mientras está conectado a la red Tor puede revelar su dirección IP real y comprometer su anonimato.

- La descarga de archivos de fuentes no confiables puede provocar infecciones de malware, que pueden exponer información personal incluso si el usuario está en la red Tor.

- Si la configuración de privacidad de su dispositivo es incorrecta, se pueden filtrar datos personales como la ubicación o la información de identidad.

Pasos para usar Tor de forma segura

El uso de Tor para acceder a la Darknet puede proporcionar privacidad y anonimato, pero es importante hacerlo de forma segura. Estos son los pasos que se pueden seguir:

1. Descargue e instale el navegador Tor de fuentes oficiales

Asegúrese de descargar el Tor Browser solo desde el sitio web oficial en torproject.org para evitar software inseguro.

Siga las instrucciones de instalación según el sistema operativo que esté utilizando (Windows, macOS, Linux o Android).

Evite usar versiones Tor Browser de fuentes no confiables, ya que pueden contener malware que comprometa su anonimato.

2. No ingrese información personal cuando use la Darknet

Darknet está diseñado para mantener el anonimato, pero podría perderlo si ingresa información personal como su nombre, dirección o número de teléfono.

Evite iniciar sesión en cuentas que puedan estar vinculadas a su identidad real, incluido el correo electrónico o las redes sociales.

Utilice un seudónimo o cuenta anónimos para todas las actividades en Darknet.

3. Utilice VPN adicionales para mejorar la seguridad

Tor proporciona anonimato, pero el uso de una VPN (Red Privada Virtual) puede agregar protección al cifrar su tráfico de Internet antes de ingresar a la red Tor.

Las VPN ocultan el uso de Tor a los proveedores de servicios de Internet (ISP), lo que puede ayudar a evitar sospechas.

Elija un proveedor de VPN de confianza y no registre la actividad del usuario para mantener su privacidad.

4. No accedas a enlaces sospechosos

En Darknet, hay muchos enlaces extraños (que terminan en .onion) que pueden llevarte a sitios peligrosos o ilegales.

Evite hacer clic en enlaces sin conocer su origen o contenido. Utilice directorios de onion de confianza para encontrar sitios seguros.

Siempre desconfíe de los sitios que solicitan información personal o descargan archivos sin permiso, ya que esto puede ser una forma de ingresar malware.