Microsoft Network Monitor es una herramienta legada de análisis de paquetes de red de Microsoft que ha llegado al final de su ciclo de desarrollo. Este artículo ofrece una guía técnica profunda sobre su arquitectura, métodos de captura y la implementación de su lenguaje de filtros específico para un diagnóstico de red preciso, junto con el contexto de sus reemplazos modernos.

Microsoft Network Monitor (a menudo llamado NetMon) es una aplicación propietaria de análisis de paquetes desarrollada por Microsoft para sistemas operativos Windows. Funciona como un analizador de protocolos y sniffer de red capaz de capturar, decodificar, mostrar y analizar tramas de datos que atraviesan una interfaz de red. Técnicamente, opera en las capas de Enlace de Datos (Capa 2) y Red (Capa 3) del modelo OSI, permitiendo la inspección de encabezados y cargas útiles de varios protocolos como Ethernet, IPv4/IPv6, TCP, UDP y protocolos de aplicación. Sin embargo, es crucial señalar que Microsoft anunció el fin de vida de esta herramienta y la retiró de la distribución oficial alrededor de 2016. Su sucesor, el Microsoft Message Analyzer, también ha sido archivado.

Arquitectura y Guía de Instalación

Microsoft Network Monitor 3.4 se construye sobre un Controlador de Network Monitor dedicado que debe instalarse. Este controlador permite que la aplicación en modo usuario capture paquetes en modo promiscuo, un modo donde el adaptador de red puede recibir todo el tráfico en el segmento de red, independientemente de si el paquete está destinado a la dirección MAC de ese adaptador. Aquí está el procedimiento técnico de instalación:

- Descarga del Binario: Descargue el paquete de instalación (

NM34_x64.exeoNM34_x86.exe) desde un archivo de terceros confiable, ya que el enlace oficial de Microsoft ya no está activo. Asegúrese de verificar el hash del archivo (MD5/SHA1) si se proporciona para confirmar la integridad del binario. - Instalación y Configuración del Controlador: Ejecute el instalador con privilegios de administrador. Este proceso instalará la aplicación misma junto con el Controlador de Network Monitor. Puede ver solicitudes de Control de Cuentas de Usuario (UAC) de Windows y Seguridad de Windows para instalar un controlador no firmado, dependiendo de la política del sistema.

- Ejecución con Privilegios: Después de la instalación, ejecute siempre la aplicación «Microsoft Network Monitor 3.4» con la opción «Ejecutar como administrador». Esto es crucial porque el proceso de captura requiere acceso a nivel de kernel a través del controlador. Sin este privilegio, las funciones de captura y análisis de procesos no funcionarán.

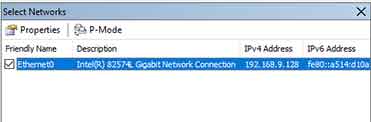

- Selección del Adaptador de Red: En el panel superior izquierdo, marque solo un adaptador de red para que sea la fuente de captura. Seleccionar más de un adaptador puede causar un sobrecarga de CPU significativa y mezclar tramas de diferentes segmentos de red, complicando el análisis. Elija el adaptador correspondiente a la Tarjeta de Interfaz de Red (NIC) conectada al segmento objetivo.

Metodología de Captura y Análisis de Trames

El proceso central de Microsoft Network Monitor implica capturar e interpretar tramas de red. Cada trama capturada se analiza en función de analizadores de protocolos integrados. Aquí está el flujo de trabajo técnico:

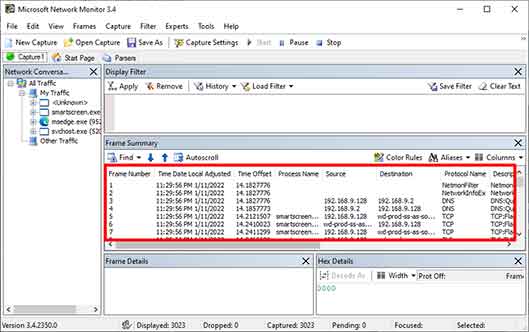

- Iniciación de la Sesión de Captura: Haga clic en el botón «Nueva Captura» (el icono de página nueva) y luego en el botón «Iniciar» (el icono de triángulo verde). Internamente, la aplicación inicia una sesión de captura con el controlador, asignando un búfer de memoria en anillo en la RAM para almacenar temporalmente las tramas antes de escribirlas en el disco (si se configura).

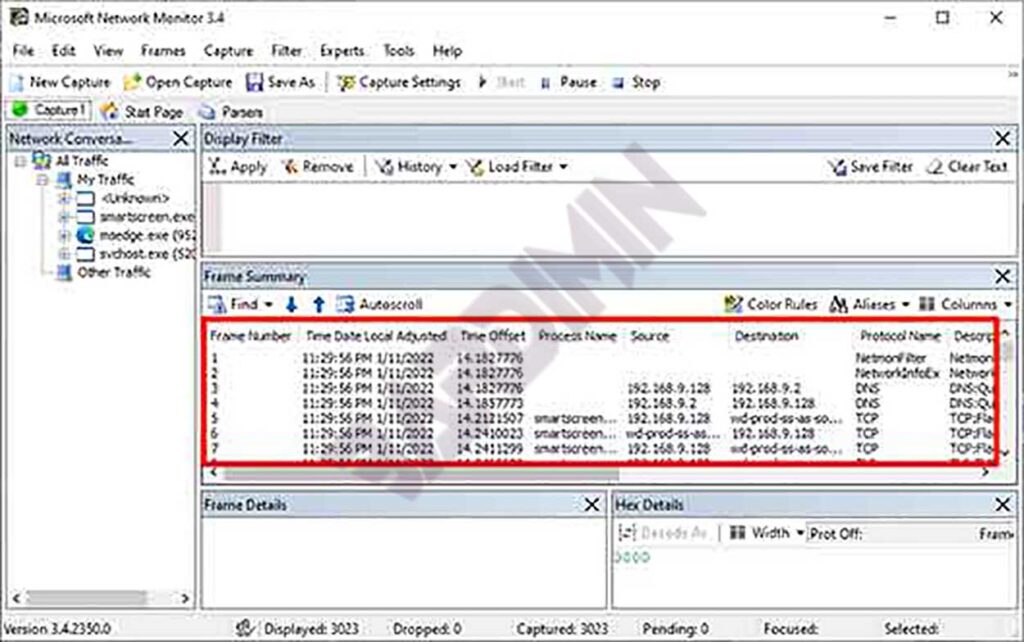

- Interpretación de Datos en el Panel Resumen de Trama: Cada fila en el panel «Resumen de Trama» representa una trama. Las columnas importantes incluyen:

- Número de Trama: Número secuencial de trama desde que comenzó la sesión.

- Desplazamiento de Tiempo: Diferencia de tiempo desde la primera trama capturada.

- Dirección MAC Origen y Destino: Direcciones de la capa de Enlace de Datos.

- Protocolo: El protocolo de capa más alta identificado exitosamente en la trama (por ejemplo, TCP, HTTP, DNS).

- Descripción: Resumen legible por humanos del contenido de la trama, generado por el analizador.

- Inspección Profunda de Paquetes en el Panel Detalles de Trama: Haga clic en una fila de trama para ver un análisis en profundidad en el panel inferior. Este panel utiliza una vista de árbol jerárquica que muestra la descomposición de la trama por capa de protocolo (por ejemplo, Encabezado Ethernet, Encabezado IP, Encabezado TCP, Carga útil HTTP). Aquí es donde se realiza la solución de problemas técnica, como analizar indicadores TCP, valores TTL, errores de suma de verificación o secuencias de handshake de tres vías.

- Aplicación de Filtros para Análisis Específico: Utilice el cuadro «Filtro» sobre el panel Resumen de Trama para filtrar miles de tramas según criterios técnicos muy específicos. Estos filtros utilizan el potente Lenguaje de Análisis de Network Monitor (NPL).

Implementación del Lenguaje de Filtros NPL para Diagnóstico

La principal fortaleza analítica de Microsoft Network Monitor radica en el Lenguaje de Análisis de Network Monitor (NPL). Este es un lenguaje de expresión booleana que permite construir filtros basados en campos de encabezados de protocolo o propiedades calculadas. Comprender la sintaxis NPL es esencial para el aislamiento de problemas.

Filtros de Capa IP y Transporte

| Campo/Propiedad | Descripción Técnica y Caso de Uso | Ejemplo de Sintaxis NPL |

|---|---|---|

IPv4.Address | Coincide con una dirección IPv4 como origen O destino. Útil para monitorear toda la actividad de un host. | IPv4.Address == 192.168.1.10 |

IPv4.SourceAddress | Específica a la dirección de origen del paquete. Para rastrear el tráfico enviado por un host en particular. | IPv4.SourceAddress == 10.0.0.5 |

TCP.Port | Coincide con un número de puerto TCP como origen O destino. Esencial para filtrar servicios específicos (puerto 443 para HTTPS, 3389 para RDP). | TCP.Port == 443 |

TCP.Flags | Verifica combinaciones de indicadores TCP. Analiza patrones de conexión (SYN para iniciación, RST para reinicio forzado, FIN para terminación ordenada). | TCP.Flags.Syn == 1 && TCP.Flags.Ack == 0 (solo paquetes SYN puros) |

Property.TCPRetransmit | Propiedad establecida en 1 si se detecta como una retransmisión TCP. Un indicador primario de pérdida de paquetes, congestión o RTT alto. | Property.TCPRetransmit == 1 |

Por ejemplo, para diagnosticar conexiones lentas a un servidor web, puede combinar filtros:

// Filtro para capturar retransmisiones TCP destinadas al servidor web 203.0.113.5 en el puerto 80

IPv4.DestinationAddress == 203.0.113.5 && TCP.Port == 80 && Property.TCPRetransmit == 1Filtros Basados en Proceso de Aplicación

Una característica única de NetMon es su capacidad para correlacionar tráfico de red con el ID de Proceso (PID) y el Nombre del Proceso que generó o recibió el tráfico. Esto se logra mediante la integración con la API de Red de Windows. Estos filtros son muy útiles para identificar qué aplicación está consumiendo ancho de banda.

| Propiedad | Descripción | Ejemplo |

|---|---|---|

Property.ProcessName | El nombre del archivo de imagen del proceso (por ejemplo, chrome.exe, svchost.exe). La búsqueda no distingue entre mayúsculas y minúsculas. | Property.ProcessName.Contains("chrome") |

Property.ProcessId | El ID numérico del proceso. Útil si hay múltiples instancias de la misma aplicación. | Property.ProcessId == 4512 |

Filtros de Protocolo Específico y Ejemplos Complejos

Para un diagnóstico más profundo, puede crear filtros que apunten a comportamientos de protocolo específicos. Aquí hay ejemplos para analizar problemas de DNS o conexiones fallidas:

// 1. Filtro para capturar solo paquetes de consulta y respuesta DNS

DNS

// 2. Filtro para capturar conversaciones TCP que fallaron en el handshake de tres vías

// (Detecta paquete SYN seguido de RST, sin SYN-ACK)

TCP.Flags.Syn == 1 && TCP.Flags.Ack == 0 && TCP.Flags.Rst == 1

// 3. Filtro para capturar tráfico HTTP que contiene una palabra clave específica en el URI

HTTP.Request.URI.Contains("login")Conclusión y Recomendaciones para Entornos Modernos

Como una herramienta obsoleta, Microsoft Network Monitor aún tiene valor educativo para comprender los principios básicos del análisis de paquetes y la decodificación de protocolos en entornos Windows. Sus fortalezas radican en la buena integración con la pila de red de Windows y las capacidades de filtrado basadas en procesos. Sin embargo, para fines profesionales, técnicos y de auditoría de seguridad modernos, su falta de actualizaciones, ausencia de soporte para protocolos más nuevos (como HTTP/2, QUIC) y una comunidad inactiva la convierten en una opción menos ideal.

Una recomendación práctica es migrar a Wireshark, el estándar de facto para el análisis de red. Wireshark ofrece un soporte de protocolos mucho más amplio, capacidades de filtrado muy expresivas (Filtro de Paquetes Berkeley y Filtros de Visualización de Wireshark), una gran comunidad y actualizaciones de seguridad periódicas. La comprensión profunda de los conceptos obtenida al estudiar Microsoft Network Monitor, como leer volcados hexadecimales y estructuras de encabezado, puede transferirse directamente y formar una base sólida para usar herramientas de análisis de paquetes más modernas.