Die Kontrolle des Netzwerkzugriffs von Anwendungen ist ein grundlegender Aspekt der Cybersicherheit in Windows-Umgebungen. Dieser technische Artikel bietet eine detaillierte Anleitung zum Blockieren des Internetzugriffs von Anwendungen mithilfe der Windows Firewall mit erweiterter Sicherheit (WFAS) und Drittanbietertools, konzipiert für IT-Profis, Systemadministratoren und fortgeschrittene Benutzer, die sich um Datensicherheit und Bandbreitenoptimierung kümmern.

In der modernen Sicherheitsarchitektur sollte das Prinzip der minimalen Berechtigungen nicht nur für Benutzerberechtigungen, sondern auch für den Netzwerkzugriff jeder Anwendung gelten. Viele Anwendungen, inklusive Hintergrundprozesse und Telemetrie-Dienste, stellen ausgehende Verbindungen her, die nicht immer für ihren Kernbetrieb essentiell sind. Diese Verbindungen können zu Datenexfiltrationsvektoren, Eintrittspunkten für Malware oder einfach zu Bandbreitenverschwendung werden. Daher ist die Fähigkeit, den Internetzugriff einer Anwendung zu blockieren, selektiv eine kritische Fertigkeit.

Die Windows Firewall mit erweiterter Sicherheit (WFAS) ist eine integrierte zustandsbehaftete Firewall-Komponente im Windows-Betriebssystem (von Vista bis Windows 11). Im Gegensatz zu einer einfachen Firewall, die Datenverkehr nur nach Port und IP-Adresse filtert, ermöglicht WFAS die Erstellung granularer, prozessbasierter (anwendungsbewusster) Regeln. Ausgehende Regeln sind in WFAS standardmäßig so eingestellt, dass alle ausgehenden Verbindungen erlaubt sind (allow by default). Eine proaktive Sicherheitskonfiguration erfordert einen Paradigmenwechsel hin zu standardmäßig verweigern für spezifische Anwendungen, was wir implementieren werden.

Architektur und Mechanismus der Windows Firewall zum Blockieren von Anwendungen

Bevor Regeln erstellt werden, verstehen Sie die WFAS-Regelauswertungshierarchie. Diese Firewall verwendet die Windows-Filterplattform (WFP), die Regeln basierend auf der Spezifitätsreihenfolge verarbeitet. Regeln, die nach dem Anwendungspfad filtern, haben eine höhere Priorität als portbasierte Regeln. Jede Regel muss fünf Komponenten definieren: Programm, Aktion (Zulassen/Blockieren), Profil (Domäne, Privat, Öffentlich), Protokoll & Port und Adresse. Um eine Anwendung zu blockieren, konzentrieren wir uns auf die Komponenten Programm und Aktion.

Schritte für die präzise Konfiguration ausgehender Regeln

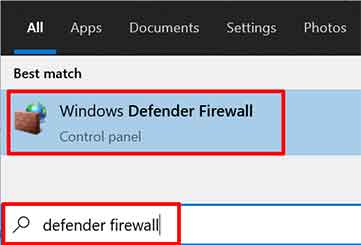

- Öffnen Sie die Windows Firewall mit erweiterter Sicherheit. Der schnellste Weg ist, den Befehl

wf.mscüber das Ausführen-Dialogfeld (Win + R) oder PowerShell mit Administrator-Rechten auszuführen.

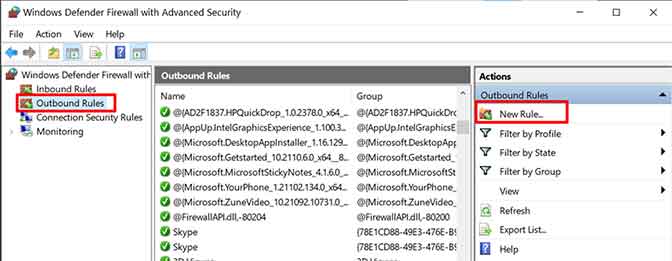

- Navigieren Sie im linken Bereich zu Ausgehende Regeln. Klicken Sie mit der rechten Maustaste und wählen Sie Neue Regel…, um den Assistenten zu öffnen. Wählen Sie den Regeltyp Programm, da wir die Anwendung anhand ihres Hash oder ausführbaren Dateipfads (.exe) identifizieren werden.

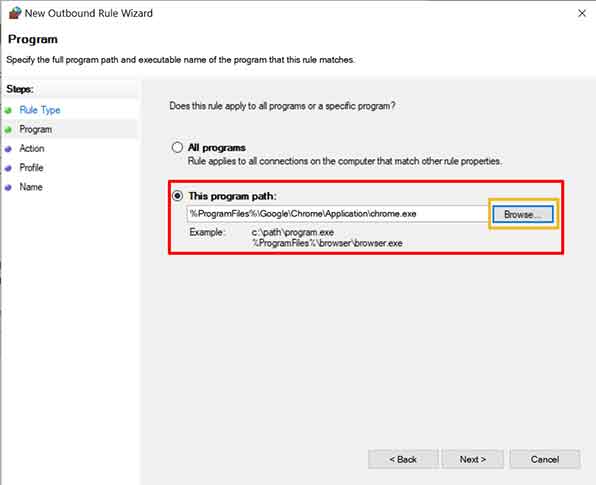

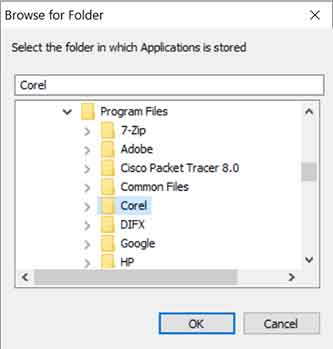

- Auf der Seite Programm wählen Sie die Option „Dieser Programmpfad:“. Geben Sie den absoluten Pfad zur .exe-Datei der Zielanwendung ein. Für maximale Genauigkeit verwenden Sie die Schaltfläche Durchsuchen, um Tippfehler zu vermeiden. Wichtig zu wissen: Die Regel wird an diese spezifische digitale Signatur oder diesen Dateipfad gebunden. Wenn die Anwendung aktualisiert wird und sich ihr Pfad oder Hash ändert, muss die Regel möglicherweise aktualisiert werden.

- Wählen Sie auf der Seite Aktion die Option „Verbindung blockieren“. Diese Option bewirkt, dass WFAS alle von diesem Prozess stammenden Netzwerkpakete verwirft, ohne eine Ablehnungs-Antwort an die Anwendung zu senden. Dieses Verwerfen ist im Allgemeinen sicherer, da es externen Entitäten kein Feedback gibt.

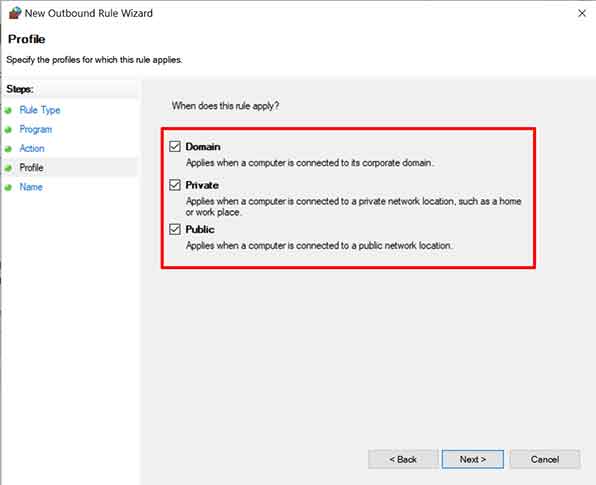

- Aktivieren Sie auf der Seite Profil alle drei Profile (Domäne, Privat, Öffentlich), es sei denn, Sie haben spezifische Anforderungen. Dies stellt sicher, dass die Anwendung in allen Netzwerktypen blockiert wird. Das öffentliche Profil hat normalerweise die strengsten Regeln, daher ist dessen Anwendung hier sehr zu empfehlen.

- Geben Sie auf der Seite Name einen informativen Namen und eine Beschreibung ein. Verwenden Sie eine klare Namenskonvention, z.B.

[BLOCK] - AppName - Ausgehend - Alle Protokolle. Die Beschreibung kann den Blockierungszweck und das Implementierungsdatum enthalten. Klicken Sie auf Fertig stellen.

Die neu erstellte Regel wird sofort aktiv. Sie können sie in der Konsole überprüfen, wo Block-Regeln mit einem roten Kreis-Symbol markiert sind. Zum Testen starten Sie die Anwendung und überwachen ihre Verbindungsversuche mit dem Ressourcenmonitor (Registerkarte Netzwerk) oder Process Explorer von Sysinternals, um zu sehen, ob TCP/UDP-Verbindungen verhindert werden.

Komplexes Szenario: Mehrere ausführbare Dateien und Kindprozesse blockieren

Viele Anwendungen, insbesondere Spieleclients (wie Steam, Epic Games Launcher) oder Software Development Kits, bestehen aus mehreren miteinander verbundenen Prozessen (Parent-Child-Prozessbaum). Das manuelle Erstellen von Regeln für jedes .exe ist ineffizient. Die technische Lösung besteht darin, Regeln basierend auf dem Verzeichnisstandort zu erstellen oder Automatisierungstools zu verwenden.

Methode 1: Verzeichnisbasierte Firewall-Regeln (mit PowerShell)

Die Windows Firewall hat in ihrer grafischen Benutzeroberfläche keine Option „Gesamten Ordner blockieren“. Dies können Sie jedoch mit einem PowerShell-Skript erreichen. Das folgende Skript erstellt Block-Regeln für alle .exe-Dateien in einem Verzeichnis und dessen Unterverzeichnissen:

# Ersetzen Sie $TargetFolder durch den Anwendungsordnerpfad

$TargetFolder = "C:\Program Files\ZielApp"

# Alle .exe-Dateien abrufen

$ExeFiles = Get-ChildItem -Path $TargetFolder -Filter *.exe -Recurse -File

foreach ($Exe in $ExeFiles) {

$RuleName = "BLOCK - " + $Exe.Name

# Prüfen, ob Regel bereits existiert

if (-not (Get-NetFirewallApplicationFilter -Program $Exe.FullName -ErrorAction SilentlyContinue)) {

New-NetFirewallRule -DisplayName $RuleName -Direction Outbound -Program $Exe.FullName -Action Block -Enabled True

Write-Output "Regel erstellt für: $($Exe.FullName)"

}

}Führen Sie PowerShell als Administrator aus. Dieses Skript nutzt das Modul NetSecurity, um Regeln programmatisch zu erstellen. Seine Vorteile sind Genauigkeit und die Möglichkeit, Teil eines Bereitstellungsskripts in Unternehmensumgebungen zu sein.

Methode 2: Verwendung von Firewall App Blocker (FAB) – Technische Analyse

Der Firewall App Blocker (FAB) von Sordum ist ein portables Frontend-GUI für WFAS. Intern implementiert FAB keine eigene Firewall, sondern ruft die Windows Firewall-API (über COM oder PowerShell) auf, um Regeln zu erstellen. Die Stärken von FAB umfassen die Fähigkeit zu Massenoperationen und eine visuellere Regelverwaltung.

- Laden Sie FAB herunter und entpacken Sie es. Führen Sie Fab.exe mit Administrator-Rechten aus (ohne dies kann FAB Firewall-Regeln nicht ändern).

- Die Hauptoberfläche zeigt eine Liste vorhandener ausgehender Regeln. Um einen Ordner hinzuzufügen, klicken Sie auf Datei > Ordnerinhalt hinzufügen.

- FAB scannt den Ordner rekursiv und zeigt einen Bestätigungsdialog mit der Anzahl der zu blockierenden .exe-Dateien an. Technisch gesehen erstellt FAB für jede gefundene .exe-Datei eine separate Regel.

- Nach Abschluss des Vorgangs erscheinen alle Regeln in der Liste mit dem Status Aktiviert und der Aktion Blockieren. Sie können Regeln über FAB massenhaft deaktivieren oder löschen.

Ein Nachteil dieses Ansatzes ist, dass wenn nach der Regelerstellung neue .exe-Dateien zum Ordner hinzugefügt werden, diese nicht abgedeckt sind. Sie müssen einen erneuten Scan durchführen. Daher sollten Sie für hochdynamische Verzeichnisse Lösungen basierend auf Gruppenrichtlinien oder geplanten Skripts in Betracht ziehen.

Bewährte Verfahren und erweiterte Sicherheitsüberlegungen

- Überprüfung und Protokollierung: Aktivieren Sie die Protokollierung für Block-Regeln in den Eigenschaften der Regel (Registerkarte Allgemein). Protokolle werden unter

%SystemRoot%\System32\LogFiles\Firewallgespeichert und können mit Tools wie der Ereignisanzeige von Windows (Filter: Microsoft-Windows-Windows Firewall With Advanced Security/Firewall) analysiert werden. - Signaturüberprüfung: Für erhöhte Sicherheit nutzen Sie die Optionen Autorisierte Benutzer oder Paket-SID auf der Registerkarte Lokale Prinzipale in den Regel-Eigenschaften. Dies ermöglicht Einschränkungen basierend auf dem Sicherheitskontext des Prozesses.

- Interaktion mit anderen Sicherheitslösungen: Stellen Sie sicher, dass die Firewall-Konfiguration nicht mit Regeln von EDR-Lösungen (Endpoint Detection and Response) oder Drittanbieter-Antivirenprogrammen in Konflikt steht. Einige Lösungen können die Windows Firewall ersetzen oder ergänzen.

- Wiederherstellung (Rollback): Exportieren Sie immer die Firewall-Konfiguration, bevor Sie größere Änderungen vornehmen. Verwenden Sie den Befehl

netsh advfirewall export "C:\backup\firewall.wfw"oder exportieren Sie über die WFAS-Konsole. Dies ermöglicht eine schnelle Wiederherstellung bei Problemen.

Die Implementierung des Blockierens des Internetzugriffs einer Anwendung ist ein proaktiver defensiver Schritt, der die Sicherheitslage erheblich stärkt. Durch das Verständnis der technischen Mechanismen hinter der Windows Firewall und der verfügbaren Tools können IT-Profis präzise Netzwerksteuerungen implementieren, Datenexfiltrationsrisiken mindern und die Einhaltung organisatorischer Sicherheitsrichtlinien sicherstellen. Für eine vertiefte offizielle Anleitung ist die Microsoft-Dokumentation sehr zu empfehlen.