Die Wahrung der Privatsphäre im Internet ist für viele Menschen in einer vernetzten digitalen Welt wichtig. Das Darknet und das Tor-Netzwerk sind eine Lösung für diejenigen, die anonym bleiben und ihre Online-Aktivitäten vor Überwachung schützen möchten. Doch was genau ist das Darknet und wie funktioniert das Tor-Netzwerk?

Das Darknet wird oft als versteckter Teil des Internets angesehen, in dem Daten und Informationen für normale Benutzer unzugänglich sind. Auf der anderen Seite ist Tor (kurz für The Onion Router) eine Software, die den Zugriff auf das Darknet über ein mehrschichtiges Verschlüsselungssystem ermöglicht, das als onion routing bekannt ist. Die Technologie konzentriert sich nicht nur auf die Anonymität, sondern auch auf die Meinungsfreiheit, insbesondere in Ländern mit strenger Zensur.

Was ist Tor?

Tor, was für The Onion Router steht, ist eine Software, die entwickelt wurde, um die Anonymität der Benutzer beim Surfen im Internet zu wahren. Durch die Verwendung einer mehrschichtigen Verschlüsselung, die der Zwiebelstruktur ähnelt, schützt Tor Benutzerinformationen vor der Verfolgung und Analyse des Netzwerkdatenverkehrs. Es ermöglicht auch den Zugriff auf versteckte Netzwerke wie Darknet, auf die über normale Browser wie Google Chrome oder Mozilla Firefox nicht zugegriffen werden kann.

Tor wurde erstmals 2002 als Projekt vorgestellt, das vom United States Naval Research Laboratory (US Naval Research Laboratory) entwickelt wurde. Ursprünglich ging es darum, ein sicheres Kommunikationstool für den militärischen Geheimdienst zu schaffen. Im Laufe der Zeit hat sich Tor jedoch zu einem Open-Source-Projekt entwickelt, auf das jeder zugreifen kann, einschließlich Aktivisten, Journalisten und der Öffentlichkeit, die ihre Privatsphäre online wahren möchte.

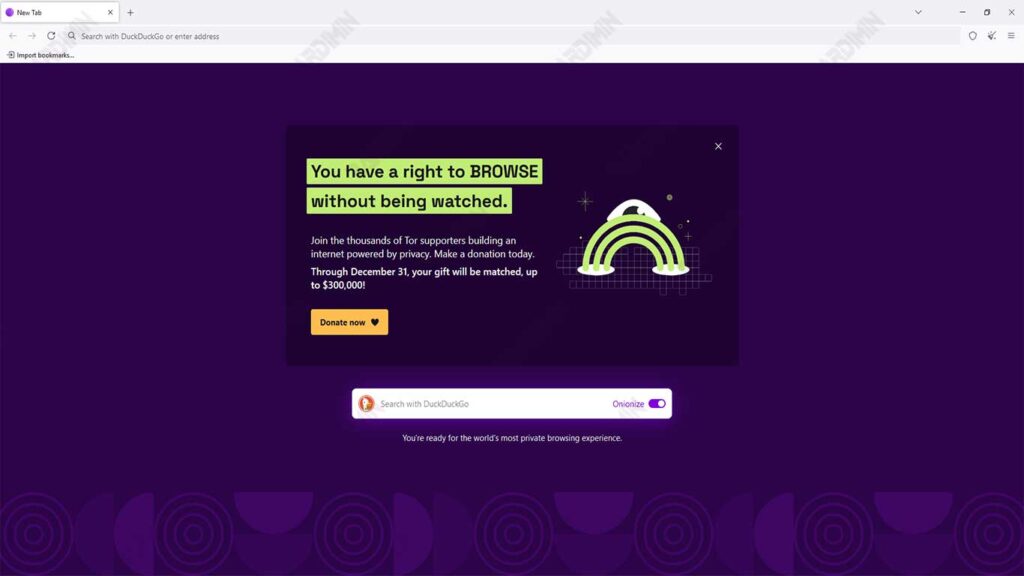

Seit seiner Einführung hat Tor viele Aktualisierungen und Verbesserungen erfahren. Heute basiert die Tor Browser-Software auf Mozilla Firefox und bietet den Benutzern eine vertraute Benutzeroberfläche. Seine Popularität nimmt ständig zu, insbesondere bei denen, die einen anonymen Zugang zum Internet benötigen, sowohl für legitime als auch für illegitime Zwecke.

Wie Tor die Anonymität seiner Nutzer wahrt

Tor funktioniert, indem es den Internetverkehr über eine Reihe von Relais umleitet, die von Freiwilligen auf der ganzen Welt unterhalten werden. So wahrt Tor Anonymität:

- Wenn ein Benutzer Daten über das Tor-Netzwerk sendet, gehen diese nicht direkt an das Ziel. Stattdessen durchlaufen die Daten nach dem Zufallsprinzip mehrere Relais.

- Benutzerdaten werden mehrfach verschlüsselt, bevor sie das Gerät verlassen. Jedes Relay kann nur eine Verschlüsselungsschicht entschlüsseln, um die nächste zu kennen.

- Die Daten durchlaufen bis zu 7.000 Relais, bevor sie ihr endgültiges Ziel erreichen. Dieser Prozess erschwert die Analyse des Datenverkehrs erheblich, sodass die Benutzeridentitäten sicher bleiben.

- Sobald die Daten das letzte Relais erreicht haben, werden sie entschlüsselt und an die Ziel-IP-Adresse gesendet, ohne dass die tatsächliche IP-Adresse des Benutzers preisgegeben wird.

Wie Tor und das Darknet funktionieren

Tor und das Darknet dienen dazu, die Identitäten der Benutzer auf einzigartige Weise zu schützen, indem sie ein System namens Onion-Routing verwenden. Diese Technologie zielt darauf ab, Anonymität zu gewährleisten, indem Daten in mehreren Schichten verschlüsselt werden, ähnlich wie bei Zwiebeln. Hier eine weitere Erklärung: