Ethische und rechtliche Hinweise: Dieser Inhalt dient Bildungszwecken für IT-Techniker und Fachleute, die gründliche Softwarebewertungen durchführen. Die Nutzung von Tools zur dauerhaften Umgehung von Lizenzzahlungen verstößt gegen geistige Eigentumsrechte. Bitte unterstützen Sie Softwareentwickler stets durch den Kauf offizieller Lizenzen für kommerzielle oder langfristige Nutzung.

Kostenpflichtige Software-Testperioden sind oft auf 30 Tage begrenzt, was für gründliche Tests in komplexen technischen Umgebungen unzureichend sein kann. Dieser technische Artikel bietet eine detaillierte Analyse von drei Methoden zur Verlängerung der Software-Testphase: Manipulation der Prozesszeit, Bereinigung von Registry-Spuren und Abfangen von Systemaufrufen. Wir erläutern Funktionsprinzipien, Anwendungsszenarien und Sicherheitsimplikationen der Tools RunAsDate, Trial-Reset und Time Stopper für IT-Audits und professionelle QA-Anforderungen.

Architektur des Software-Testschutzes und Bewertungsmethoden

Bevor wir spezifische Tools besprechen, ist es entscheidend, die Mechanismen zu verstehen, die kostenpflichtige Software zum Schutz von Testperioden einsetzt. Implementierungen lassen sich generell in drei Schichten einteilen. Die erste Schicht ist die Registry-basierte Speicherung, bei der Installationsdatum und Tag X in den Schlüsseln HKEY_CURRENT_USER\Software oder HKEY_LOCAL_MACHINE gespeichert werden. Die zweite Schicht umfasst versteckte Marker-Dateien in Systemordnern oder AppData. Die dritte und komplexeste Schicht ist die Online-Validierung bei Herstellerservern, obwohl dies in Testphasen selten ist.

Daher muss der Ansatz zur Verlängerung der Testnutzung an diese Schutzschichten angepasst werden. Legitime Bewertungsmethoden sind erforderlich, wenn technische Teams Softwareintegration mit internen Systemen, Kompatibilität mit spezieller Hardware oder Leistung unter hoher Auslastung testen müssen, die mehr Zeit als das Standard-Testlimit erfordert.

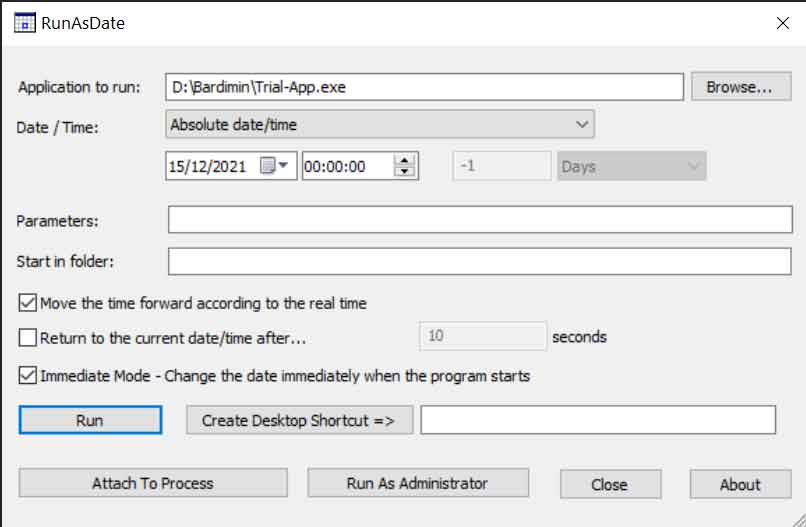

1. RunAsDate: Abfangen der GetSystemTime- und GetLocalTime-APIs

RunAsDate von NirSoft operiert auf Ebene der Application Programming Interface (API). Dieses Tool verwendet DLL-Injection-Techniken, um Code in den Speicherbereich des Zielprozesses zu injizieren. Dieser Code hakt dann Systemfunktionen ab, die für die Zeitabfrage verantwortlich sind, wie GetSystemTime, GetLocalTime und GetSystemTimeAsFileTime. Immer wenn die Zielanwendung diese Funktionen aufruft, wird der benutzerdefinierte Zeitwert zurückgegeben, nicht die tatsächliche Systemzeit.

Technisches Anwendungsschema: Dieses Dienstprogramm ist sehr effektiv für Software, die on-the-fly-Zeitprüfungen während der Ausführung durchführt. Für 64-Bit-Software verwenden Sie RunAsDate64.exe. Zeitparameter können über die Befehlszeile für Testskript-Automatisierung festgelegt werden. Seine Schwäche ist die Unwirksamkeit gegen Software, die verschlüsselte Zeitstempel in Konfigurationsdateien speichert oder mit Hintergrunddiensten validiert. Außerdem können einige Endpoint Detection and Response (EDR)-Sicherheitslösungen diese DLL-Injection-Technik als verdächtige Aktivität identifizieren.

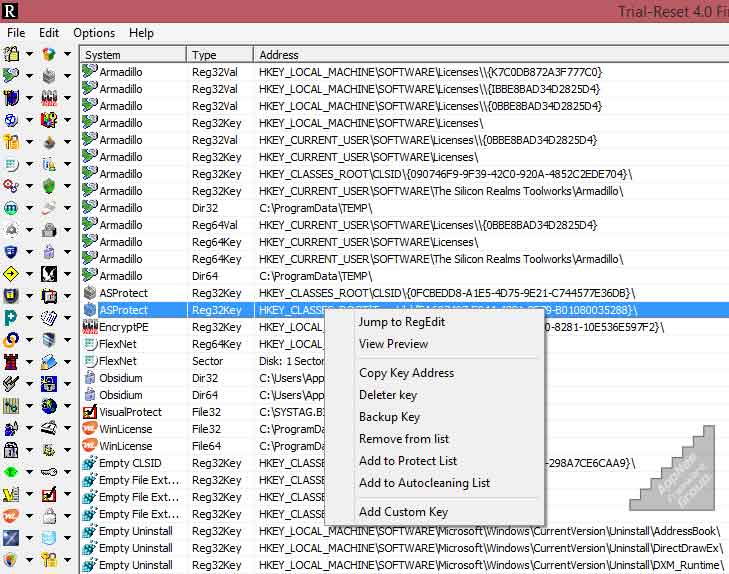

2. Trial-Reset 4.0: Forensische Registry- und Scatter-Files-Analyse

Im Gegensatz zum Runtime-Ansatz verfolgt Trial-Reset eine Post-Deinstallationsstrategie. Dieses Tool funktioniert als Scanner und Bereiniger digitaler Testspuren. Sein Algorithmus sucht nicht nur nach Herstellernamenmustern in der Registry, sondern führt auch Signaturenanalysen an Systemdateien durch, um Scatter-Files zu identifizieren – kleine Marker-Dateien, die vom Deinstallationsprozess zurückgelassen werden.

Empfohlene Betriebsprozedur: 1. Erstellen Sie einen Registry-Schnappschuss und überwachen Sie die Dateiaktivität mit Tools wie Process Monitor (Microsoft Sysinternals) während der Testsoftwareinstallation. 2. Identifizieren Sie geschriebene Registry-Schlüssel und Dateispeicherorte. 3. Nach Ablauf der Testphase verwenden Sie Trial-Reset, um alle identifizierten Spuren zu bereinigen. 4. Führen Sie eine Neuinstallation durch. Die Software verhält sich wie eine Erstinstallation.

Das Hauptrisiko ist das Löschen gemeinsamer Registry-Schlüssel, die von anderen Anwendungen genutzt werden. Erstellen Sie daher vor der Bereinigung stets ein Registry-Backup (reg export). Neuere Versionen von Schutzsoftware wie FlexNet Publisher oder Sentinel HASP verwenden nun Kernel-Treiber zur Status-Speicherung, was Bereinigungsmethoden im User-Modus zunehmend unwirksam macht.

3. Time Stopper: Kernel-Level-Abhören und Zeitvirtualisierung

Time Stopper entwickelt das RunAsDate-Konzept mit tieferem Anwendungsbereich weiter. Einige Varianten dieses Tools versuchen, auf Kernel-Ebene über unsignierte Treiber zu operieren. Diese Treiber haken die Funktion KeQuerySystemTime ab oder unterbrechen die System Time Clock (STC) für spezifische Prozesse. Dieser Ansatz ist aggressiver und birgt Risiken für die Systemstabilität, ist jedoch schwerer durch Schutzsoftware im User-Modus zu erkennen.

In der Praxis werden solche Tools oft von Spielern genutzt, um Zeit in Singleplayer-Spielen mit zeitbasiertem Inhalt zu manipulieren. Im professionellen Kontext können ähnliche Dienstprogramme jedoch genutzt werden, um den Softwarezustand während Stresstests oder Debugging bei statischen Zeitbedingungen „einzufrieren“.

Cybersicherheitsrisikoanalyse und Minderung

Das Herunterladen und Ausführen von Systemmodifikationstools aus inoffiziellen Quellen birgt erhebliche Gefahren. Viele umgepackte Distributionen enthalten Trojaner, Krypto-Miner oder Spyware. Spezifische Risiken umfassen:

- Zugangsdaten-Diebstahl: Keylogger können in Tool-Installern eingebettet sein.

- Backdoor-Installation: Ermöglicht unbefugten Fernzugriff.

- Systeminstabilität: Schlechte Kernel-Hooks können einen Blue Screen of Death (BSOD) verursachen.

Minderungsschritte für Profis: 1. Verwenden Sie isolierte Umgebungen (virtuelle oder dedizierte Maschinen) für Tests. 2. Analysieren Sie Datei-Hashes (MD5, SHA-256) und vergleichen Sie diese mit Werten aus offiziellen Quellen. 3. Führen Sie statische Analysen mit Tools wie PEiD oder Detect It Easy durch, um verdächtige Packer zu identifizieren. 4. Überwachen Sie Netzwerk- und Systemaktivitäten mit Wireshark und Process Explorer während der Nutzung.

Fazit und Best Practices für technische Bewertungen

Die Verlängerung von Software-Testphasen ist nur im Rahmen legitimer, zeitlich begrenzter technischer Bewertungen gerechtfertigt. Ein tiefes Verständnis der Schutzmechanismen, die Auswahl des geeigneten Tools basierend auf der Zielsoftware-Architektur und die Ausführung in einer sicheren Umgebung sind zwingend erforderlich.

Ethischere und legalere Alternativen umfassen die Nutzung von erweiterten Evaluierungsprogrammen, die viele Hersteller für Unternehmenskunden oder Partner anbieten. Außerdem ist die direkte Anfrage nach temporären Lizenzschlüsseln (NFR/Evaluierungsschlüssel) bei Herstellern für Proof-of-Concept-Projekte oft die beste Option. So bleibt die Systemintegrität erhalten und Softwareentwickler erhalten die angemessene Unterstützung für ihre Innovationen.