Dieser technische Leitfaden erklärt drei Methoden, um die Windows-Firewall aus der Ferne zu deaktivieren, um Remotedesktop-Verbindungsprobleme zu lösen. Enthält detaillierte Erläuterungen zur Verwendung der Eingabeaufforderung (netsh), PowerShell, PsExec und zur Konfiguration von Regeln für jedes Netzwerkprofil.

Das Fehlschlagen von Remotedesktop-Protokoll (RDP)-Verbindungen aufgrund der Blockierung durch die Windows-Firewall ist ein häufiges Problem in der System- und Netzwerkadministration. Die Windows-Firewall aus der Ferne zu deaktivieren ist oft eine notwendige temporäre Lösung. Dieser Prozess erfordert volle Administratorrechte und ein tiefgreifendes Verständnis der Netzwerksicherheitsarchitektur. Stellen Sie daher sicher, dass Sie über eine offizielle Autorisierung verfügen, bevor Sie fortfahren.

Bevor Sie Befehle aus der Ferne ausführen, überprüfen Sie die folgenden Voraussetzungen. Stellen Sie sicher, dass der Zielcomputer und der lokale Computer im selben Netzwerk oder einer vertrauenswürdigen Domäne sind. Sie benötigen die IP-Adresse oder den Hostnamen des Zielcomputers. Das verwendete Konto muss Administratorrechte auf dem Zielsystem haben. Die Dienste „Windows Management Instrumentation (WMI)“ und „Remote Registry“ müssen auf dem Zielcomputer ausgeführt werden. Stellen Sie außerdem sicher, dass Gruppenrichtlinien die Firewall-Konfiguration nicht sperren.

Firewall-Profile nach Netzwerktyp verstehen und konfigurieren

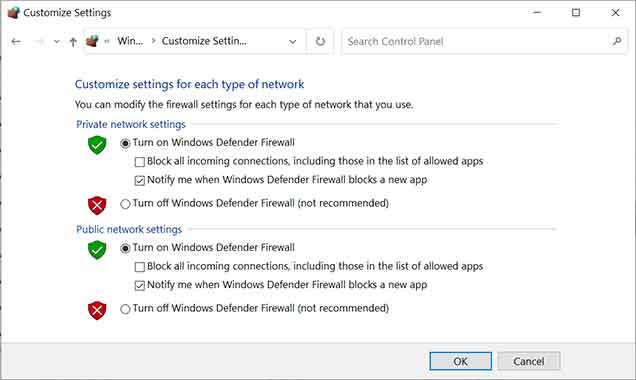

Die Windows-Firewall arbeitet mit drei getrennten Profilen, die an den Typ der Netzwerkverbindung angepasst sind: Domäne (für Unternehmensnetzwerke), Privat (für vertrauenswürdige Heim- oder Büronetzwerke) und Öffentlich (für nicht vertrauenswürdige Netzwerke). Jedes Profil hat unabhängige ein- und ausgehende Regeln. Das Öffentlich-Profil hat in der Regel die strengsten Einstellungen für maximale Sicherheit. Sie können die Firewall für alle Profile oder nur für bestimmte deaktivieren. Ein sicherer Ansatz ist die Anpassung der Regeln innerhalb des aktiven Profils.

Um auf diese Einstellungen zuzugreifen, öffnen Sie „Windows Defender-Firewall mit erweiterter Sicherheit. Klicken Sie dann auf „Eigenschaften der Windows Defender-Firewall“. Hier können Sie den Status (Ein/Aus) und das Standardverhalten (Blockieren/Zulassen) für jedes Profil einzeln auf der entsprechenden Registerkarte ändern. Sie können beispielsweise die Firewall nur für das Privat-Profil deaktivieren, während Sie sie für Öffentlich aktiv lassen. Diese Konfiguration ist nützlich für Computer, die häufig das Netzwerk wechseln. Stellen Sie jedoch sicher, dass diese Änderungen nur temporär für die Fehlerbehebung sind.

1. Remote-Methode über Eingabeaufforderung (netsh)

Das Hilfsprogramm netsh (Network Shell) ist ein effektives Befehlszeilentool zum Ändern von Netzwerk- und Firewall-Konfigurationen aus der Ferne. Die grundlegende Syntax zum Deaktivieren aller Profile lautet:

netsh -r 192.168.1.105 -u DOMÄNE\AdminBenutzer -p IhrPasswort advfirewall set allprofiles state off

Der Parameter -r gibt die Remote-Adresse an. Die Parameter -u und -p dienen den Anmeldeinformationen. Aus Sicherheitsgründen sollten Sie das Passwort nicht direkt im Befehl angeben. Sie können -p IhrPasswort entfernen, dann wird es vom System interaktiv abgefragt. Um ein bestimmtes Profil zu deaktivieren, z. B. nur Öffentlich, ersetzen Sie allprofiles durch profile="public". Überprüfen Sie die Änderung mit dem Befehl: netsh advfirewall show allprofiles state.

2. Remote-Methode über PowerShell

PowerShell bietet einen moderneren und strukturierteren Ansatz über das Cmdlet Set-NetFirewallProfile. Diese Methode erfordert, dass PowerShell-Remoting (WinRM) auf dem Zielcomputer aktiviert ist. Der Hauptbefehl lautet:

Invoke-Command -ComputerName FS01 -Credential (Get-Credential) -ScriptBlock {

Set-NetFirewallProfile -Profile Domain, Private, Public -Enabled False

}Das Cmdlet Get-Credential zeigt einen Dialog zur sicheren Eingabe von Benutzername und Passwort an. Sie können auch ein einzelnes Profil anzielen, z. B. nur Privat, indem Sie den Parameter -Profile ändern. Um die Firewall wieder zu aktivieren, ändern Sie den Wert von -Enabled in $True. Der Vorteil von PowerShell ist seine Fähigkeit, Regeln mit einer höheren Granularität im Vegleich zu netsh zu verwalten.

3. Remote-Methode mit PsExec

PsExec ist ein externes Tool aus der Microsoft Sysinternals PSTools-Suite. Dieses Tool ist sehr nützlich, wenn native Methoden durch Richtlinien oder spezifische Konfigurationen blockiert sind. Der Grundbefehl lautet:

psexec \\SERVER02 -u DOMÄNE\AdminBenutzer -p IhrPasswort -h netsh advfirewall set allprofiles state off

Der Parameter -h führt den Befehl mit hoher Integritätsstufe (Administrator) aus. Laden Sie das Tool zunächst von der offiziellen Microsoft-Website herunter und entpacken Sie es. Führen Sie die Eingabeaufforderung als Administrator aus diesem Verzeichnis aus. Beachten Sie, dass einige Sicherheitssoftware die Ausführung von PsExec melden kann. Stellen Sie daher sicher, dass die Verwendung mit der Sicherheitsrichtlinie Ihrer Organisation übereinstimmt.

Sicherheitsempfehlungen und Fazit

Nachdem Sie die Windows-Firewall aus der Ferne deaktiviert und das Zugriffsproblem erfolgreich gelöst haben, ist es entscheidend, den Schutz sofort wiederherzustellen. Aktivieren Sie die Firewall mit demselben Befehl wieder, indem Sie den Status auf on oder $True ändern. Als Best Practice sollten Sie eine spezifische eingehende Regel für RDP (TCP-Port 3389) von einer bestimmten IP-Adresse erstellen, anstatt die gesamte Firewall zu deaktivieren. Verwenden Sie immer ein VPN für Remote-Verbindungen zu internen Netzwerken. Dokumentieren Sie alle Konfigurationsänderungen für Sicherheitsaudits. Weitere Informationen finden Sie in der offiziellen Dokumentation zu Microsoft netsh und Set-NetFirewallProfile.