Windows Defender Firewall Logging ist eine Funktion, die es Benutzern ermöglicht, alle Aktivitäten zu protokollieren, an denen Firewalls beteiligt sind. Diese Protokolle können verwendet werden, um den Netzwerkverkehr zu überwachen und zu analysieren, potenzielle Bedrohungen zu erkennen und Probleme im Zusammenhang mit Netzwerkverbindungen zu beheben.

Die Sicherheit von Computersystemen ist im immer fortschrittlicheren digitalen Zeitalter sehr wichtig. Eine der von Windows bereitgestellten Sicherheitsfunktionen ist die Windows Defender Firewall. Diese Funktion dient nicht nur als Verteidigungsmauer gegen Angriffe von außen, sondern kann auch Aktivitäten aufzeichnen, die über Firewall Logging stattfinden.

Windows 11 Defender Firewall Logging dient nicht nur als Erkennungstool, sondern auch wichtig, um unbefugten Zugriff auf Ihr System zu verhindern. Indem Sie jeden erfolgreichen oder fehlgeschlagenen Verbindungsversuch protokollieren, können Sie IP-Adressen oder Apps, die versuchen, ohne Erlaubnis auf das Netzwerk zuzugreifen, einfach verfolgen und blockieren.

Diese Funktion ist auch sehr hilfreich bei der Überwindung von Problemen mit der Netzwerkverbindung. Wenn Sie beispielsweise eine langsame oder unterbrochene Internetverbindung feststellen, können die Protokolle der Firewall wertvolle Informationen über das Geschehen liefern. Somit verbessert Windows 11 Defender Firewall Logging nicht nur die Sicherheit, sondern trägt auch dazu bei, die Stabilität und Leistung Ihres Netzwerks zu erhalten.

Warum Sie die Protokollierung in der Windows 11 Defender Firewall aktivieren sollten

Das Aktivieren der Protokollierung in der Windows 11 Defender Firewall ist unerlässlich, um Ihr System und Ihr Netzwerk vor Cyberbedrohungen zu schützen. Hier sind einige Gründe, warum diese Funktion aktiviert werden muss:

Verbesserung der Netzwerksicherheit

Mit der aktiven Protokollierung können Sie die Netzwerkaktivität in Echtzeit überwachen. Alle ein- oder ausgehenden Daten werden protokolliert, sodass Sie verdächtige Muster erkennen können. Dies hilft, Cyberangriffe zu verhindern, bevor es zu Schäden kommt.

Bessere Erkennung von Bedrohungen

Firewall Logging hilft Ihnen, verdächtigen Zugriff auf das System zu finden. Wenn beispielsweise eine Verbindung von einer unbekannten IP-Adresse besteht, wird diese in diesem Protokoll aufgezeichnet. Mit diesen Informationen können Sie sofort Maßnahmen ergreifen, um Bedrohungen zu blockieren, bevor sie erfolgreich eindringen.

Fehlerbehebung bei Verbindungsproblemen

Diese Funktion ist auch nützlich für die Analyse von Problemen mit der Netzwerkverbindung. Wenn eine App keine Verbindung herstellen kann, können Sie mithilfe von Firewallprotokollen herausfinden, was die Ursache ist. Unabhängig davon, ob es sich um eine blockierende Firewall handelt oder um andere Probleme, liefert die Protokollierung die Informationen, die erforderlich sind, um das Problem schnell zu beheben.

Durch die Aktivierung der Protokollierung in der Windows 11 Defender Firewall verbessern Sie nicht nur die Systemsicherheit, sondern erhalten auch effektive Tools zum Überwachen, Analysieren und Beheben von Netzwerkproblemen. Diese Funktion ist eine kleine Investition mit großen Vorteilen für Ihre digitale Sicherheit und Stabilität.

Schritte zum Aktivieren der Windows Defender-Firewall-Protokollierung

Hier ist eine einfache Möglichkeit, die Protokollierung in der Windows Defender-Firewall zu aktivieren:

1. Öffnen Sie Windows Defender Firewall with Advanced Security

Drücken Sie die Tastenkombination Windows + S auf Ihrer Tastatur, um auf die Windows-Suchfunktion zuzugreifen. Geben Sie als Nächstes Windows Defender Firewall with Advanced Security in das Suchfeld ein. Klicken Sie danach auf die App, um sie zu öffnen.

2. Navigieren Sie zu Properties

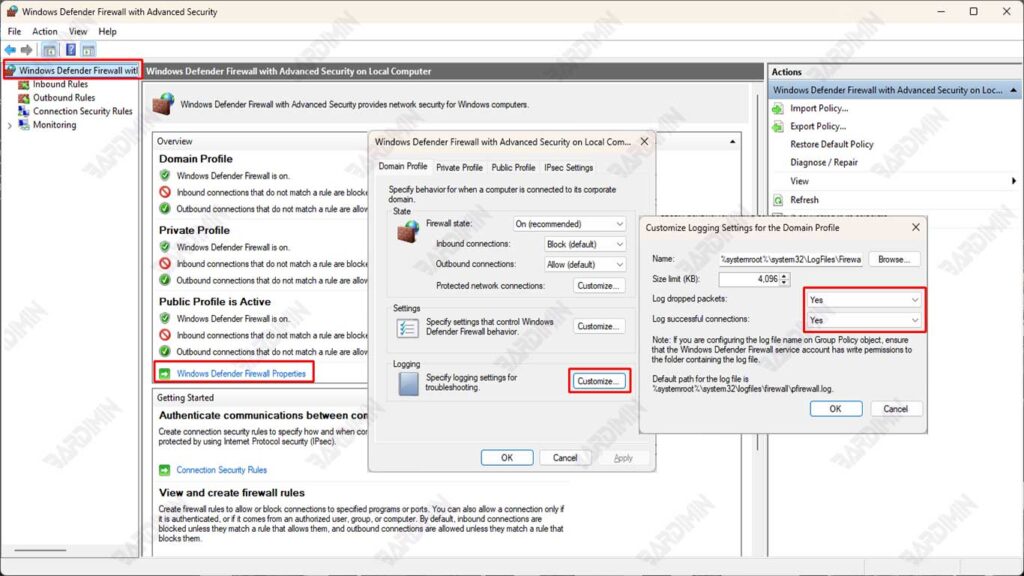

- Sobald sich das Fenster Windows Defender Firewall with Advanced Security öffnet, schauen Sie sich das linke Fenster an.

- Klicken Sie auf die Option Windows Defender Firewall Properties.

- Es werden drei Profile angezeigt: Domain, Private und Public. Wählen Sie das Profil aus, für das Sie die Protokollierung entsprechend Ihren Netzwerkanforderungen aktivieren möchten.

3. Aktivieren Sie die Protokollierung

- Suchen Sie auf der Registerkarte “Ausgewähltes Profil” den Abschnitt “Logging” und klicken Sie auf Customize.

- Wählen Sie im Abschnitt Log dropped packets die Option Yes aus, um alle blockierten Pakete zu protokollieren.

- Wählen Sie im Abschnitt Log successful connections die Option Yes aus, um alle erfolgreichen Verbindungen aufzuzeichnen.

- Geben Sie den Speicherort der Protokolldatei an, indem Sie den Dateinamen in die Spalte Name im Abschnitt Log file path eingeben. Standardmäßig ist der Speicherort der Protokolldatei C:\Windows\System32\LogFiles\Firewall\pfirewall.log.

4. Einstellung der Protokolldateigröße

– Im selben Abschnitt können Sie die maximale Größenbeschränkung für Protokolldateien festlegen, indem Sie den Wert in das Feld Größenbeschränkung (KB) eingeben.

– Die Standardgröße ist 4096 KB, aber Sie können sie nach Bedarf anpassen. Wenn Sie beispielsweise größere Protokolle benötigen, können Sie diese auf 8192 KB oder mehr erhöhen.

5. Änderungen speichern

Wenn alle Einstellungen abgeschlossen sind, drücken Sie OK, um die vorgenommenen Änderungen zu speichern. Stellen Sie sicher, dass Sie alle Einstellungen überprüfen, die entsprechend Ihren Anforderungen vorgenommen wurden.

Lesen und Analysieren von Firewall-Protokollen

Nach dem Aktivieren von Windows Defender Firewall Logging besteht der nächste Schritt darin, die Protokolldateien zu lesen und auf nützliche Informationen zu analysieren. Hier ist die vollständige Anleitung:

1. Öffnen der Log-Datei

Firewall-Protokolldateien werden in der Regel an den folgenden Speicherorten gespeichert:

C:\Windows\System32\LogFiles\Firewall\pfirewall.logSie können diese Protokolldateien mit verschiedenen Tools öffnen, z. B.:

- Notepad++: Ein einfacher Texteditor, der die Protokollformatierung gut unterstützt.

- Event Viewer: Integrierte Windows-Tools, die zum Anzeigen von Systemprotokollen, einschließlich Firewalls, verwendet werden können.

- Log Parser: Ein Tool von Microsoft, mit dem Sie Protokolle mit SQL-Abfragen analysieren können.

2. Bedrohungen identifizieren

Nach dem Öffnen der Protokolldatei sehen Sie einige wichtige Spalten, die Ihnen bei der Analyse der Netzwerkaktivität helfen können. Einige wichtige Informationen, die Sie beachten sollten, sind:

- IP Address: Die IP-Adresse der Quelle oder des Ziels, die an der Verbindung beteiligt sind.

- Port Number: Der für die Verbindung verwendete Port (z. B. Port 80 für HTTP oder Port 443 für HTTPS).

- Verbindungsstatus: Gibt an, ob die Verbindung erfolgreich (ALLOW) oder blockiert (DROP) war.

Beispiel-Protokoll:

2023-10-15 12:34:56 ALLOW TCP 192.168.1.100203.0.13.45 80 443

2023-10-15 12:35:10 DROP TCP 192.168.110 1198.51.1010 2 54321Aus dem obigen Beispiel:

- Die erste Zeile zeigt die zulässige Verbindung von IP 192.168.1.100 bis IP 203.0.113.45 auf Port 80 (HTTP).

- Die zweite Zeile zeigt, dass die Verbindung von IP 192.168.1.100 bis IP 198.51.100.10 an Port 22 (SSH) blockiert ist.

3. Verwenden von PowerShell für die weitere Analyse

PowerShell ist ein sehr nützliches Tool, um Firewall-Protokolle eingehender zu analysieren. Sie können die folgenden Befehle verwenden, um Protokolle zu lesen und zu filtern:

Get-Content C:\Windows\System32\LogFiles\Firewall\pfirewall.logFür eine spezifischere Analyse können Sie PowerShell-Befehle verwenden, z. B.:

Suche nach blockierten Verbindungen:

Get-Content C:\Windows\System32\LogFiles\Firewall\pfirewall.log | Select-String “DROP”Suchen Sie nach Aktivitäten von einer bestimmten IP-Adresse:

Get-Content C:\Windows\System32\LogFiles\Firewall\pfirewall.log | Select-String “192.168.1.100”Suchen Sie nach Aktivitäten an einem bestimmten Port:

Get-Content C:\Windows\System32\LogFiles\Firewall\pfirewall.log | Select-String “:43”4. Tipps zur Protokollanalyse

- Unbekannte IP-Adressen überwachen: Wenn Sie eine unbekannte IP-Adresse sehen, die versucht, auf Ihr System zuzugreifen, blockieren Sie die IP-Adresse sofort.

- Auf ungewöhnliche Ports prüfen: Ungewöhnliche Ports (z. B. Ports über 50000) können auf verdächtige Aktivitäten hinweisen.

- Verwenden Sie Visualisierungstools: Bei großen Protokollen sollten Sie Tools wie Microsoft Log Parser Studio oder ELK Stack verwenden, um die Datenvisualisierung zu vereinfachen.