Microsoft Network Monitor ist ein veraltetes Netzwerkpaketanalyse-Tool von Microsoft, das das Ende seines Entwicklungslebenszyklus erreicht hat. Dieser Artikel bietet eine detaillierte technische Anleitung zu seiner Architektur, Erfassungsmethoden und der Implementierung seiner spezifischen Filter-Sprache für präzise Netzwerkdiagnosen sowie den Kontext seiner modernen Alternativen.

Microsoft Network Monitor (oft als NetMon bezeichnet) ist eine proprietäre Paketanalyse-Anwendung, die von Microsoft für Windows-Betriebssysteme entwickelt wurde. Es fungiert als Protokollanalysator und Netzwerk-Sniffer, der in der Lage ist, Datenframes zu erfassen, zu decodieren, anzuzeigen und zu analysieren, die eine Netzwerkschnittstelle passieren. Technisch gesehen arbeitet es auf der Datenverbindungs– (Schicht 2) und Netzwerk-Schicht (Schicht 3) des OSI-Modells und ermöglicht die Inspektion von Headern und Nutzdaten verschiedener Protokolle wie Ethernet, IPv4/IPv6, TCP, UDP und Anwendungsprotokollen. Es ist jedoch entscheidend zu beachten, dass Microsoft das Ende des Lebenszyklus für dieses Tool angekündigt und es um 2016 aus der offiziellen Distribution entfernt hat. Sein Nachfolger, der Microsoft Message Analyzer, wurde ebenfalls archiviert.

Architektur und Installationsanleitung

Microsoft Network Monitor 3.4 basiert auf einem dedizierten Network Monitor-Treiber, der installiert sein muss. Dieser Treiber ermöglicht es der Benutzeranwendung, Pakete im Promiscuous Mode zu erfassen, einem Modus, in dem der Netzwerkadapter den gesamten Datenverkehr im Netzwerksegment empfangen kann, unabhängig davon, ob das Paket für die MAC-Adresse dieses Adapters bestimmt ist. Hier ist der technische Installationsvorgang:

- Binärdatei herunterladen: Laden Sie das Installationspaket (

NM34_x64.exeoderNM34_x86.exe) von einem vertrauenswürdigen Drittanbieter-Archiv herunter, da der offizielle Microsoft-Link nicht mehr aktiv ist. Stellen Sie sicher, dass Sie den Datei-Hash (MD5/SHA1) überprüfen, sofern bereitgestellt, um die Integrität der Binärdatei zu bestätigen. - Installation und Treiberkonfiguration: Führen Sie das Installationsprogramm mit Administratorrechten aus. Dieser Prozess installiert die Anwendung selbst sowie den Network Monitor-Treiber. Je nach Systemrichtlinie werden Sie möglicherweise zur Installation eines unsignierten Treibers von Windows-Benutzerkontensteuerung (UAC) und Windows-Sicherheit aufgefordert.

- Ausführung mit Berechtigungen: Führen Sie die Anwendung „Microsoft Network Monitor 3.4“ nach der Installation immer mit der Option „Als Administrator ausführen“ aus. Dies ist entscheidend, weil der Erfassungsprozess Kernel-Zugriff über den Treiber erfordert. Ohne diese Berechtigung funktionieren die Erfassungs- und Prozessanalysefunktionen nicht.

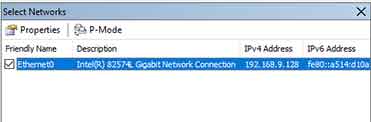

- Netzwerkadapterauswahl: Aktivieren Sie im linken oberen Bereich nur einen Netzwerkadapter als Erfassungsquelle. Die Auswahl mehrerer Adapter kann zu einer erheblichen CPU-Belastung führen und Frames von verschiedenen Netzwerksegmenten vermischen, was die Analyse erschwert. Wählen Sie den Adapter aus, der der mit dem Zielsegment verbundenen Netzwerkschnittstellenkarte (NIC) entspricht.

Erfassungsmethodik und Frame-Analyse

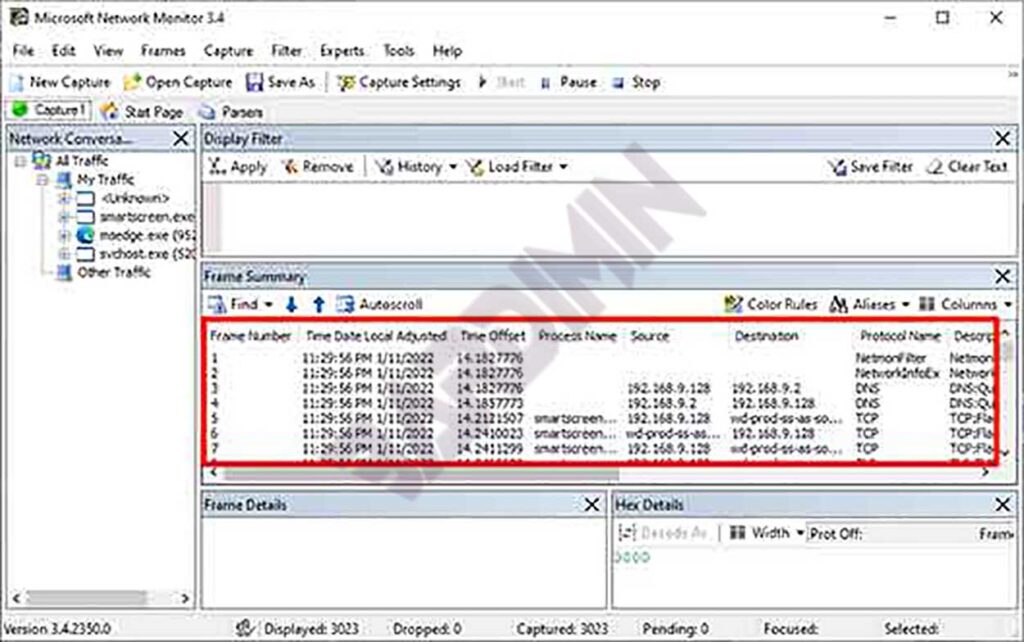

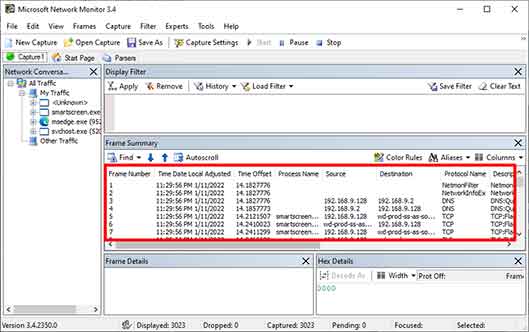

Der Kernprozess von Microsoft Network Monitor besteht im Erfassen und Interpretieren von Netzwerkframes. Jeder erfasste Frame wird anhand integrierter Protokollparser analysiert. Hier ist der technische Arbeitsablauf:

- Erfassungssitzung starten: Klicken Sie auf die Schaltfläche „Neue Erfassung“ (das neue Seite-Symbol) und dann auf die Schaltfläche „Starten“ (das grüne Dreieck-Symbol). Intern initiiert die Anwendung eine Erfassungssitzung mit dem Treiber, weist einen Ringpufferspeicher im RAM zu, um Frames vor der Speicherung auf der Festplatte (falls konfiguriert) temporär zu speichern.

- Dateninterpretation im Frame-Zusammenfassungsfenster: Jede Zeile im Fenster „Frame-Zusammenfassung“ stellt einen Frame dar. Wichtige Spalten sind:

- Frame-Nummer: Fortlaufende Frame-Nummer seit Sitzungsbeginn.

- Zeitversatz: Zeitdifferenz seit dem ersten erfassten Frame.

- Quell- und Ziel-MAC-Adresse: Adressen der Datenverbindungsschicht.

- Protokoll: Das erfolgreich identifizierte Protokoll der höchsten Schicht im Frame (z. B. TCP, HTTP, DNS).

- Beschreibung: Vom Parser erzeugte, menschenlesbare Zusammenfassung des Frame-Inhalts.

- Deep-Packet-Inspektion im Frame-Detailfenster: Klicken Sie auf eine Frame-Zeile, um eine tiefgehende Analyse im unteren Fenster zu sehen. Dieses Fenster verwendet eine hierarchische Baumansicht, die die Frame-Zerlegung nach Protokollschicht zeigt (z. B. Ethernet-Header, IP-Header, TCP-Header, HTTP-Nutzdaten). Hier wird die technische Fehlerbehebung durchgeführt, wie die Analyse von TCP-Flags, TTL-Werten, Prüfsummenfehlern oder Three-Way-Handshake-Sequenzen.

- Anwendung von Filtern für spezifische Analysen: Verwenden Sie das „Filter“-Feld über dem Frame-Zusammenfassungsfenster, um Tausende von Frames nach sehr spezifischen technischen Kriterien zu filtern. Diese Filter verwenden die leistungsstarke Network Monitor Parsing Language (NPL).

Implementierung der NPL-Filter-Sprache für die Diagnose

Die Hauptstärke von Microsoft Network Monitor liegt in der Network Monitor Parsing Language (NPL). Dies ist eine boolesche Ausdruckssprache, die den Aufbau von Filtern basierend auf Feldern in Protokollheadern oder berechneten Eigenschaften ermöglicht. Das Verständnis der NPL-Syntax ist entscheidend für die Problemisolierung.

IP- und Transportschicht-Filter

| Feld/Eigenschaft | Technische Beschreibung und Anwendungsfall | NPL-Syntaxbeispiel |

|---|---|---|

IPv4.Address | Entspricht einer IPv4-Adresse entweder als Quelle ODER Ziel. Nützlich, um die gesamte Aktivität eines Hosts zu überwachen. | IPv4.Address == 192.168.1.10 |

IPv4.SourceAddress | Spezifisch für die Quelladresse des Pakets. Zum Verfolgen von Datenverkehr, der von einem bestimmten Host gesendet wurde. | IPv4.SourceAddress == 10.0.0.5 |

TCP.Port | Entspricht einer TCP-Portnummer entweder als Quelle ODER Ziel. Wesentlich für das Filtern spezifischer Dienste (Port 443 für HTTPS, 3389 für RDP). | TCP.Port == 443 |

TCP.Flags | Überprüft Kombinationen von TCP-Flags. Analysiert Verbindungsmuster (SYN für Initierung, RST für erzwungenen Reset, FIN für ordnungsgemäße Beendigung). | TCP.Flags.Syn == 1 && TCP.Flags.Ack == 0 (nur reine SYN-Pakete) |

Property.TCPRetransmit | Eigenschaft, die auf 1 gesetzt wird, wenn eine TCP-Neuübertragung erkannt wird. Ein primärer Indikator für Paketverlust, Überlastung oder hohe Round-Trip-Zeit (RTT). | Property.TCPRetransmit == 1 |

Um beispielsweise langsame Verbindungen zu einem Webserver zu diagnostizieren, können Sie Filter kombinieren:

// Filter, um TCP-Neuübertragungen zu erfassen, die für den Webserver 203.0.113.5 auf Port 80 bestimmt sind

IPv4.DestinationAddress == 203.0.113.5 && TCP.Port == 80 && Property.TCPRetransmit == 1Anwendungsprozess-basierte Filter

Eine einzigartige Funktion von NetMon ist seine Fähigkeit, Netzwerkverkehr mit der Prozess-ID (PID) und dem Prozessnamen zu korrelieren, der den Verkehr erzeugt oder empfangen hat. Dies wird durch die Integration mit der Windows-Netzwerk-API erreicht. Diese Filter sind sehr nützlich, um zu identifizieren, welche Anwendung Bandbreite verbraucht.

| Eigenschaft | Beschreibung | Beispiel |

|---|---|---|

Property.ProcessName | Der Name der Image-Datei des Prozesses (z. B. chrome.exe, svchost.exe). Die Suche ist nicht case-sensitiv. | Property.ProcessName.Contains("chrome") |

Property.ProcessId | Die numerische Prozess-ID. Nützlich, wenn mehrere Instanzen derselben Anwendung vorhanden sind. | Property.ProcessId == 4512 |

Spezifische Protokoll-Filter und komplexe Beispiele

Für eine tiefergehende Diagnose können Sie Filter erstellen, die spezifisches Protokollverhalten untersuchen. Hier Beispiele für die Analyse von DNS-Problemen oder fehlgeschlagenen Verbindungen:

// 1. Filter, um nur DNS-Abfrage- und Antwort-Pakete zu erfassen

DNS

// 2. Filter, um TCP-Konversationen zu erfassen, bei denen der Three-Way-Handshake fehlgeschlagen ist

// (Erkennt SYN-Paket gefolgt von RST, ohne SYN-ACK)

TCP.Flags.Syn == 1 && TCP.Flags.Ack == 0 && TCP.Flags.Rst == 1

// 3. Filter, um HTTP-Datenverkehr zu erfassen, der ein bestimmtes Schlüsselwort im URI enthält

HTTP.Request.URI.Contains("login")Fazit und Empfehlungen für moderne Umgebungen

Als veraltetes Tool hat Microsoft Network Monitor nach wie vor einen bildenden Wert, um die Grundprinzipien der Paketanalyse und Protokolldekodierung in Windows-Umgebungen zu verstehen. Seine Stärken liegen in der guten Integration in den Windows-Netzwerkstack und den prozessbasierten Filterfunktionen. Für moderne professionelle, technische und Sicherheitsaudit-Zwecke macht ihn jedoch das Fehlen von Updates, die fehlende Unterstützung für neuere Protokolle (wie HTTP/2, QUIC) und eine inaktive Community zu einer weniger idealen Wahl.

Eine praktische Empfehlung ist die Migration zu Wireshark, dem de-facto-Standard für Netzwerkanalyse. Wireshark bietet eine viel breitere Protokollunterstützung, äußerst ausdrucksstarke Filterfähigkeiten (Berkeley Packet Filter und Wireshark-Displayfilter), eine große Community und regelmäßige Sicherheitsupdates. Das tiefe Verständnis der Konzepte, das durch das Studium von Microsoft Network Monitor gewonnen wurde, wie das Lesen von Hex-Dumps und Header-Strukturen, kann direkt übertragen werden und eine solide Grundlage für die Verwendung modernerer Paketanalyse-Tools bilden.